8/31に開催されるOffice365勉強会に登壇させて頂く事になりました。

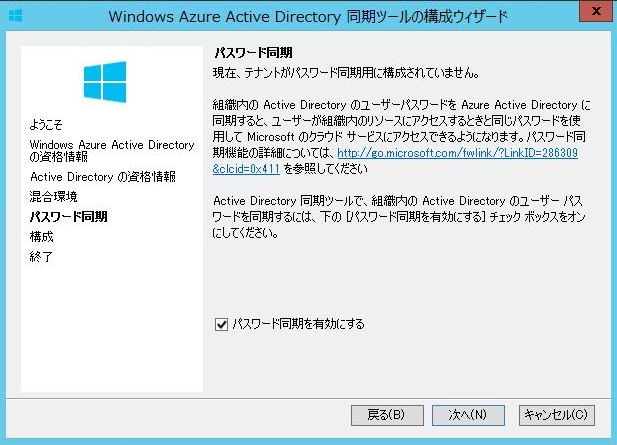

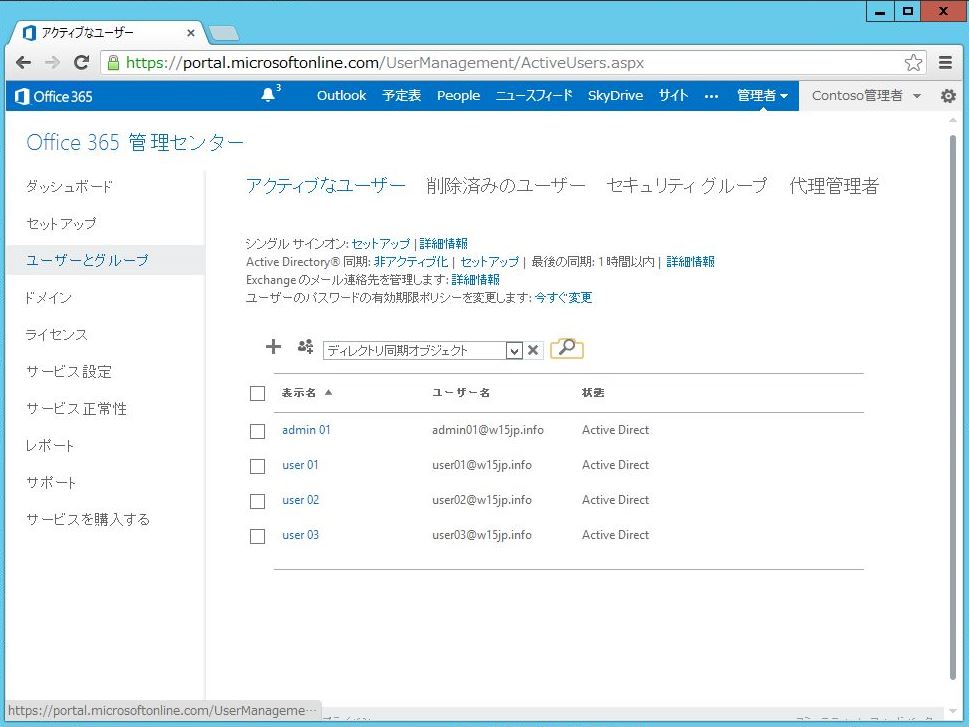

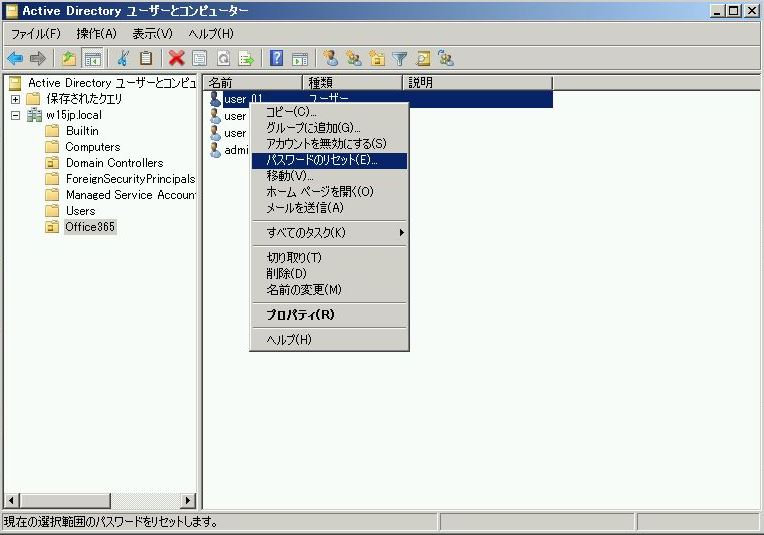

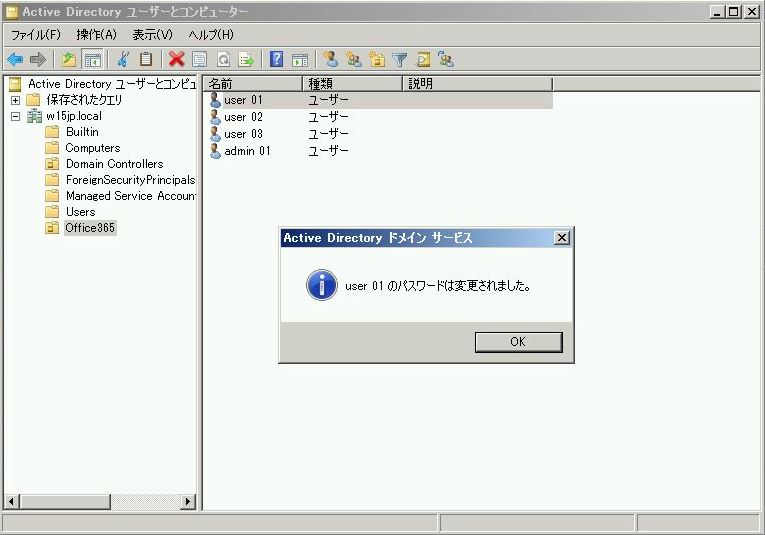

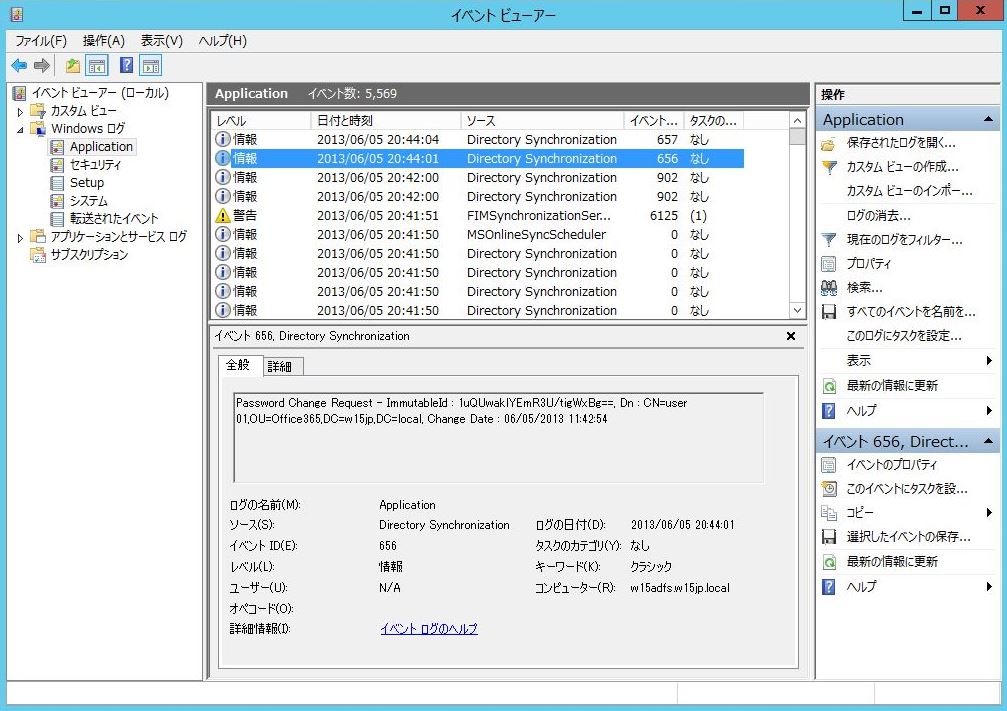

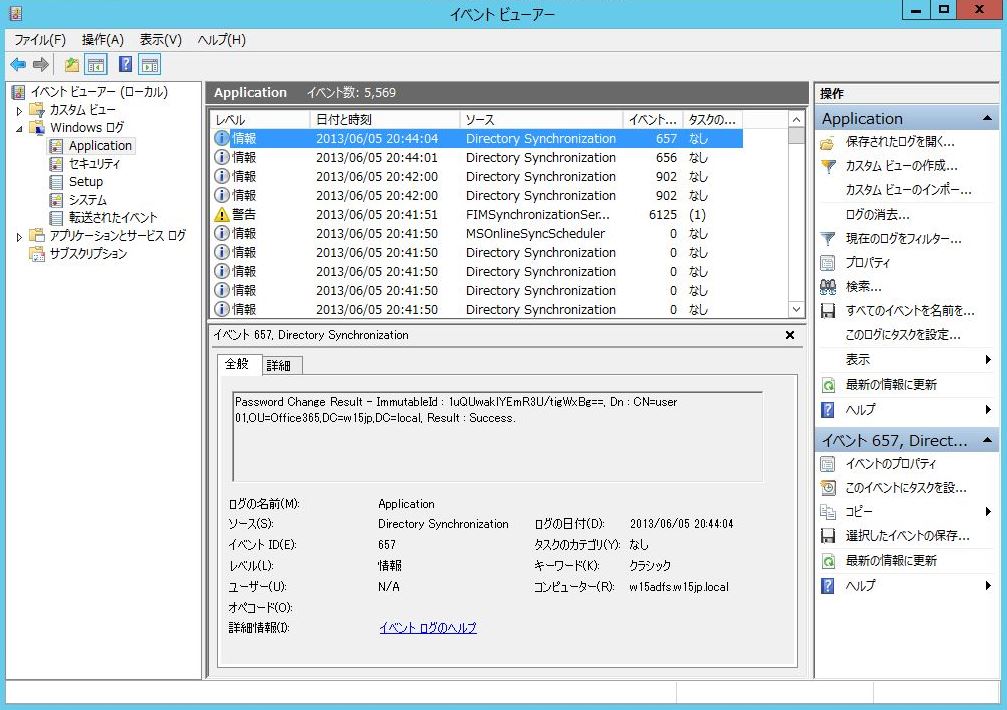

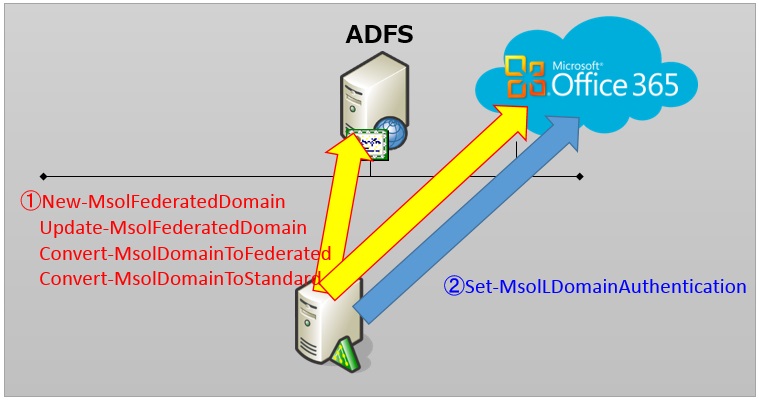

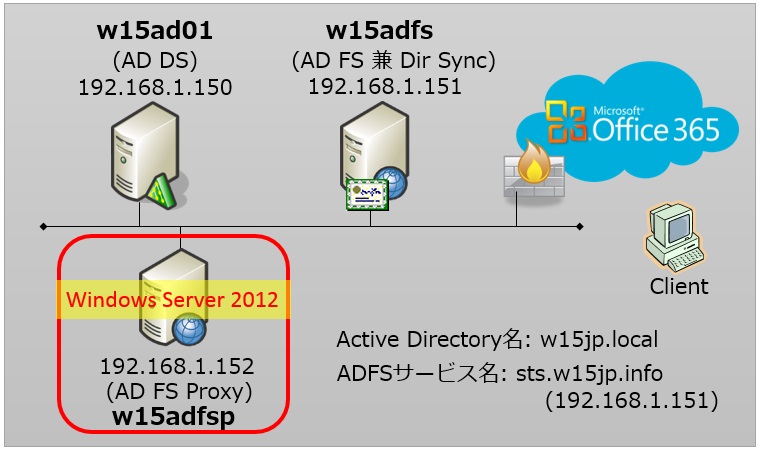

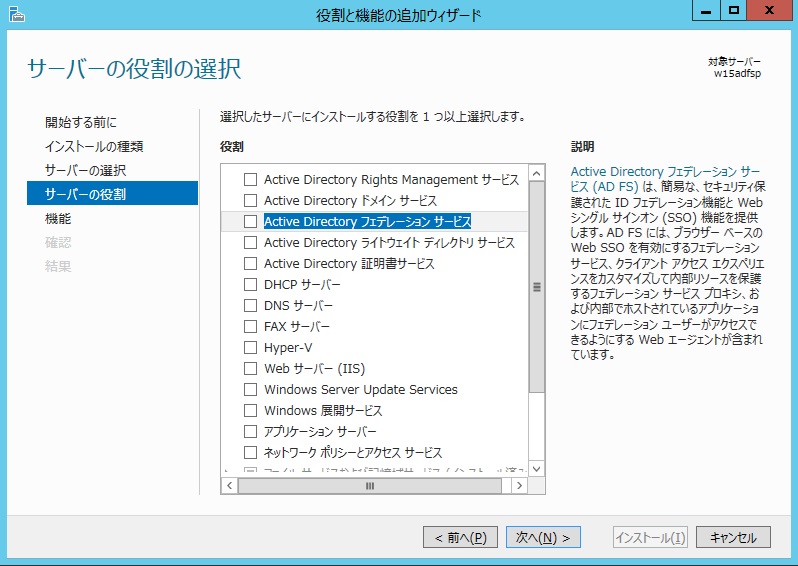

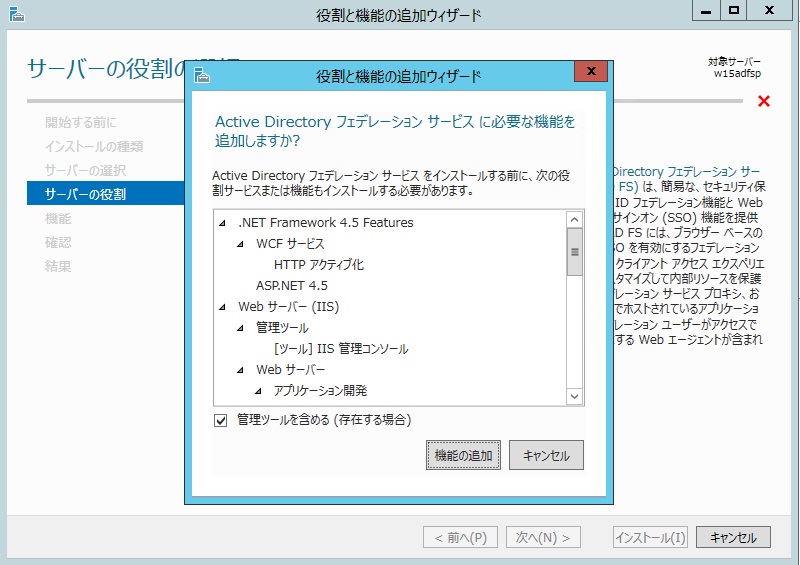

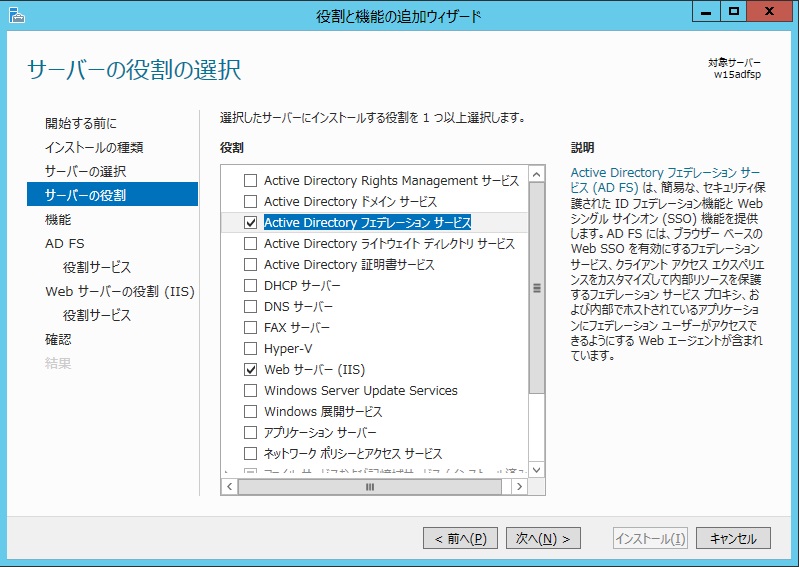

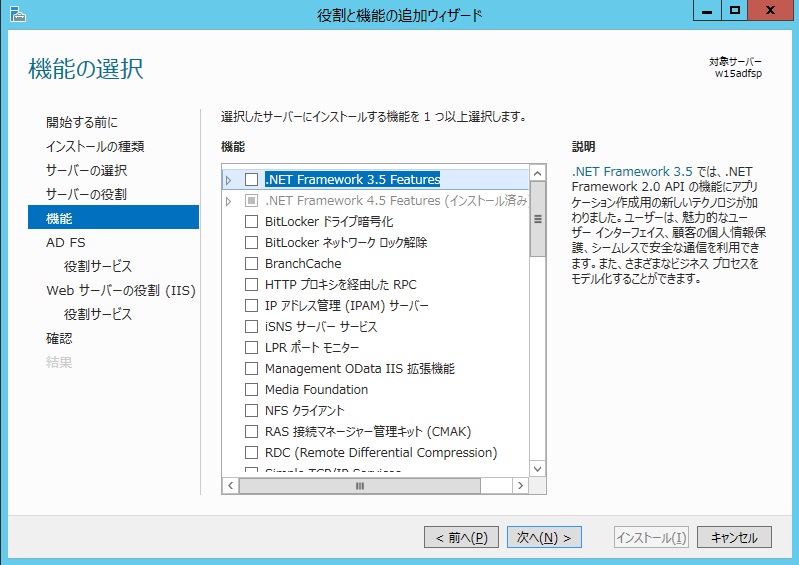

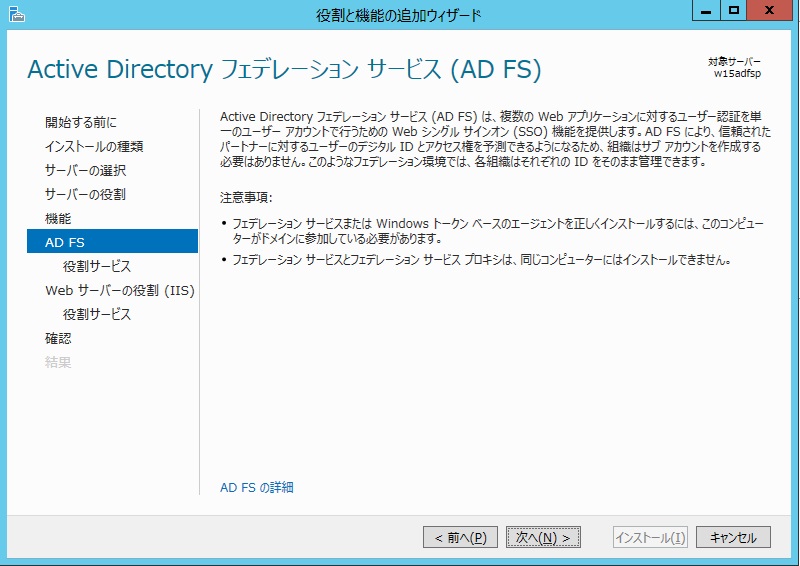

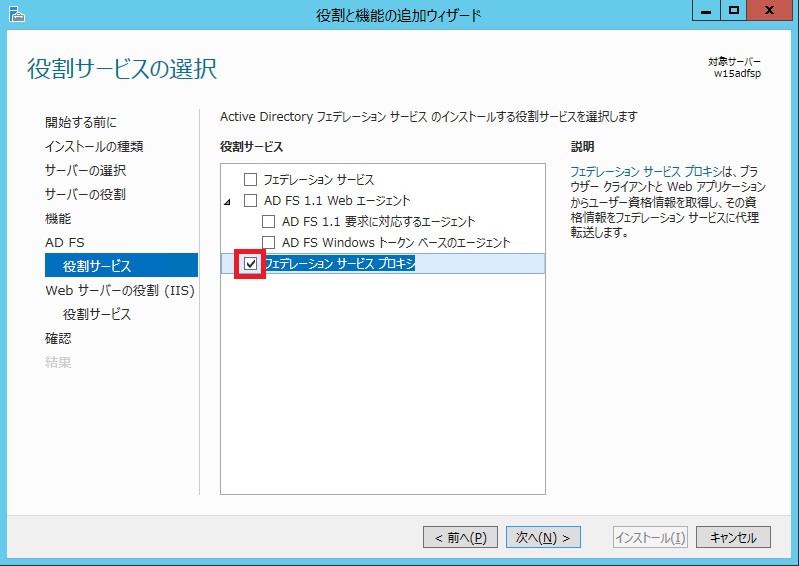

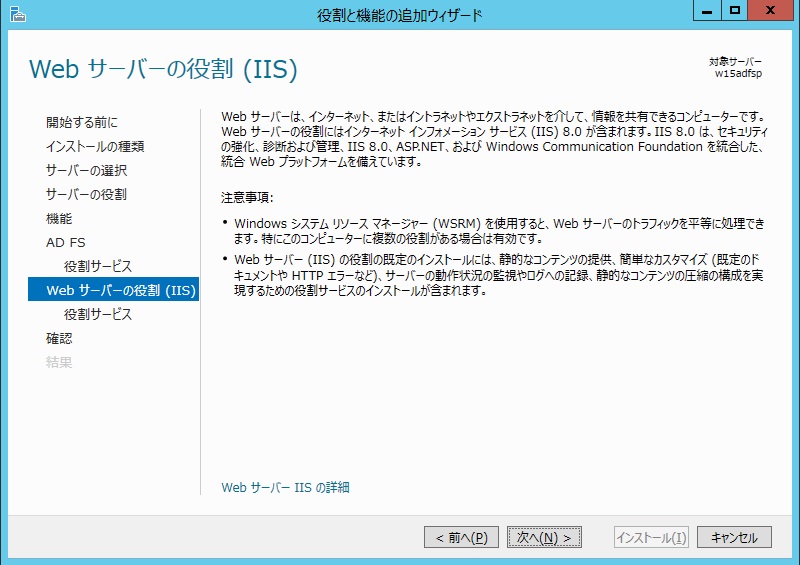

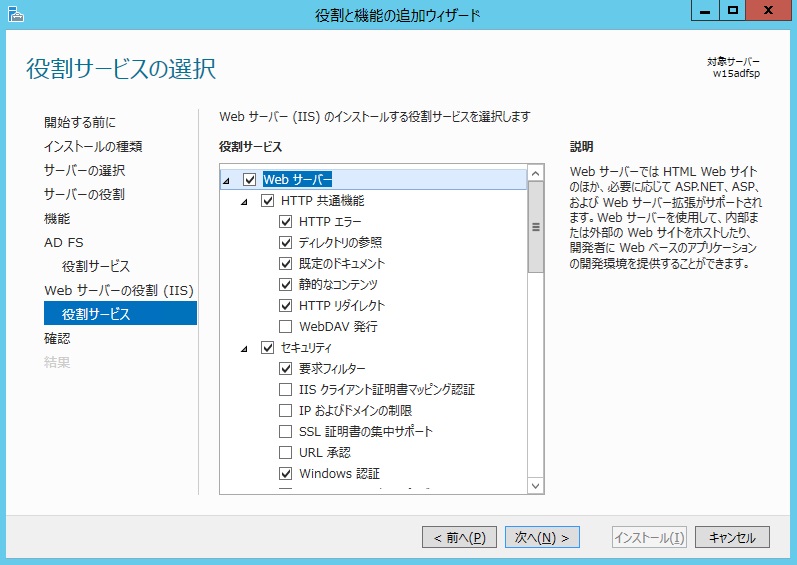

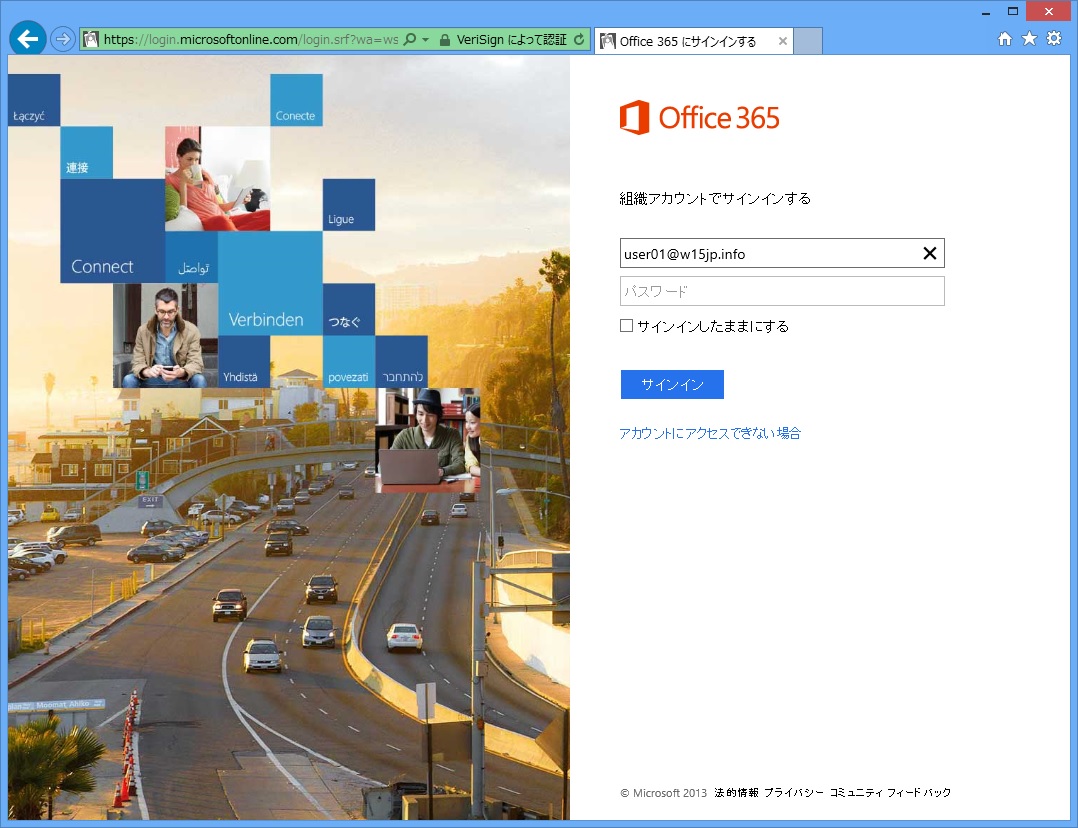

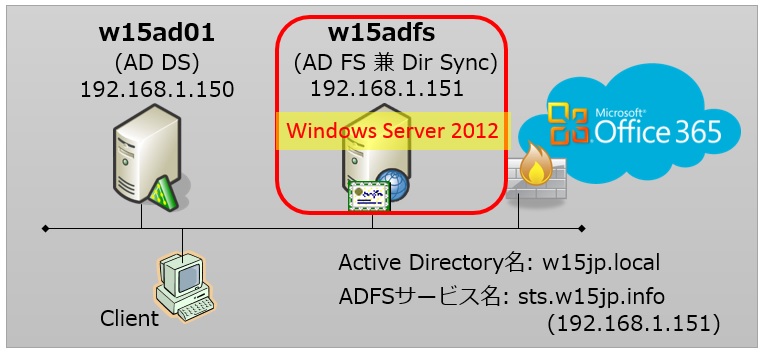

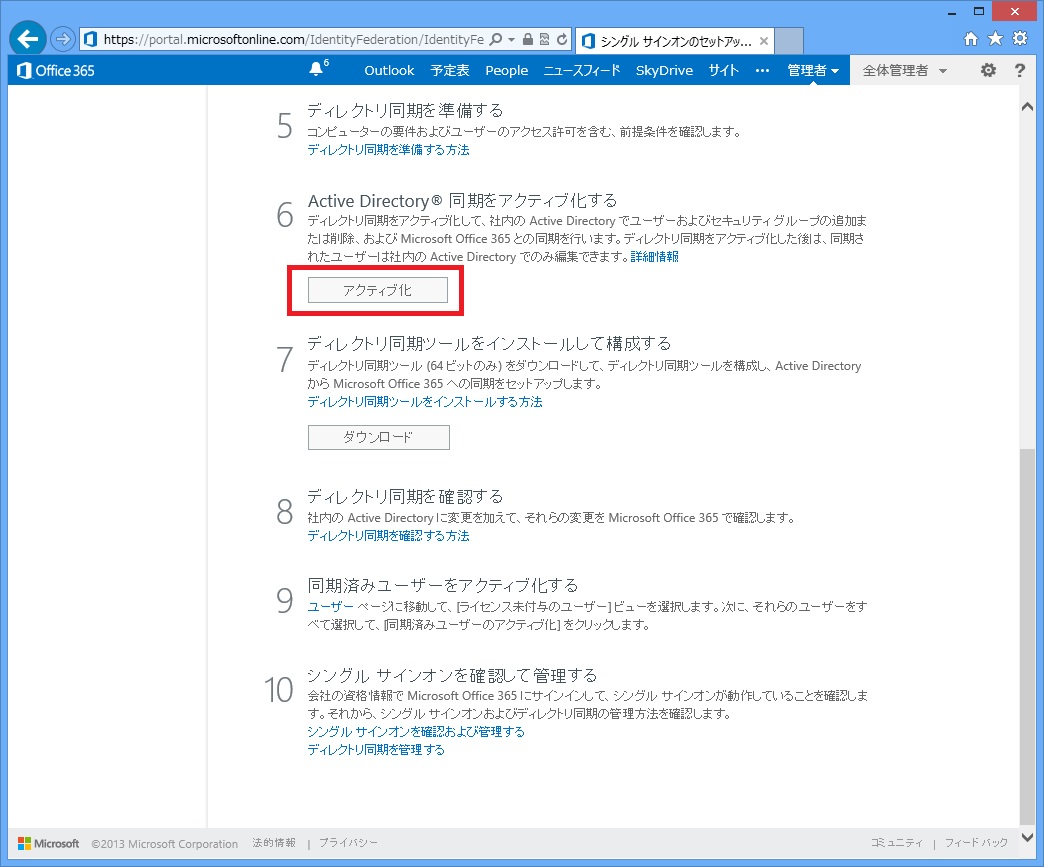

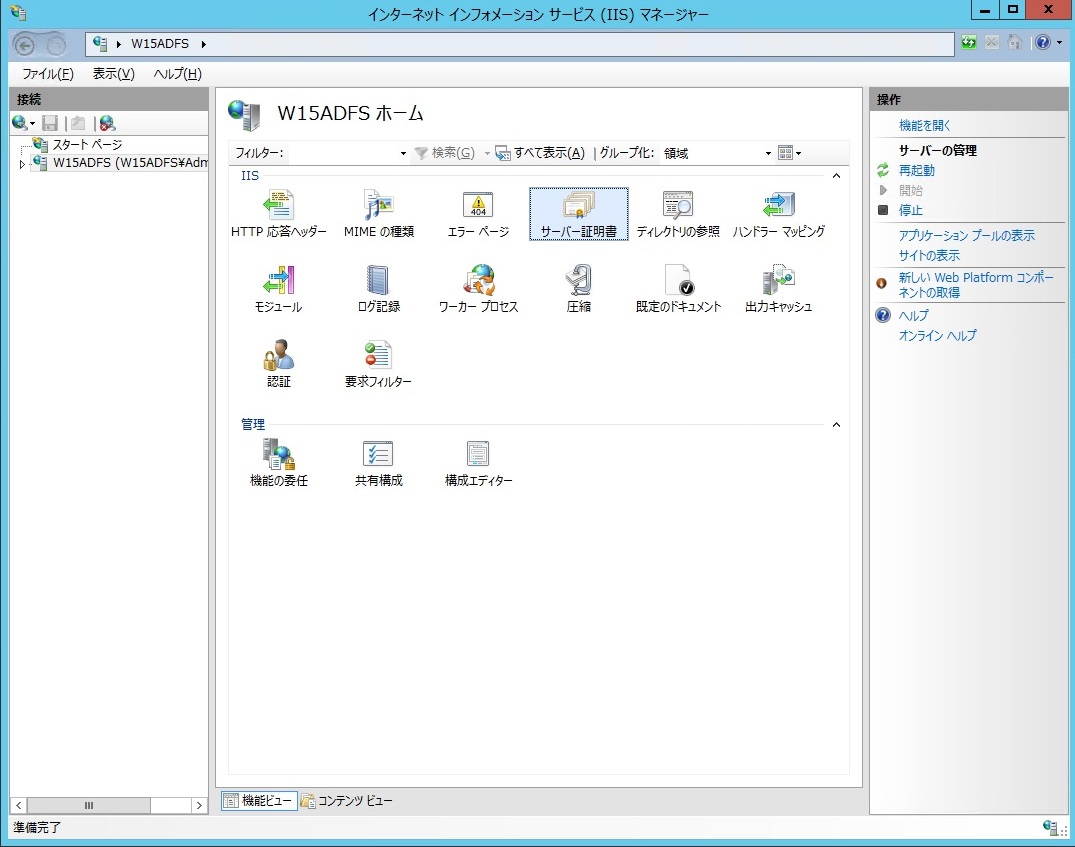

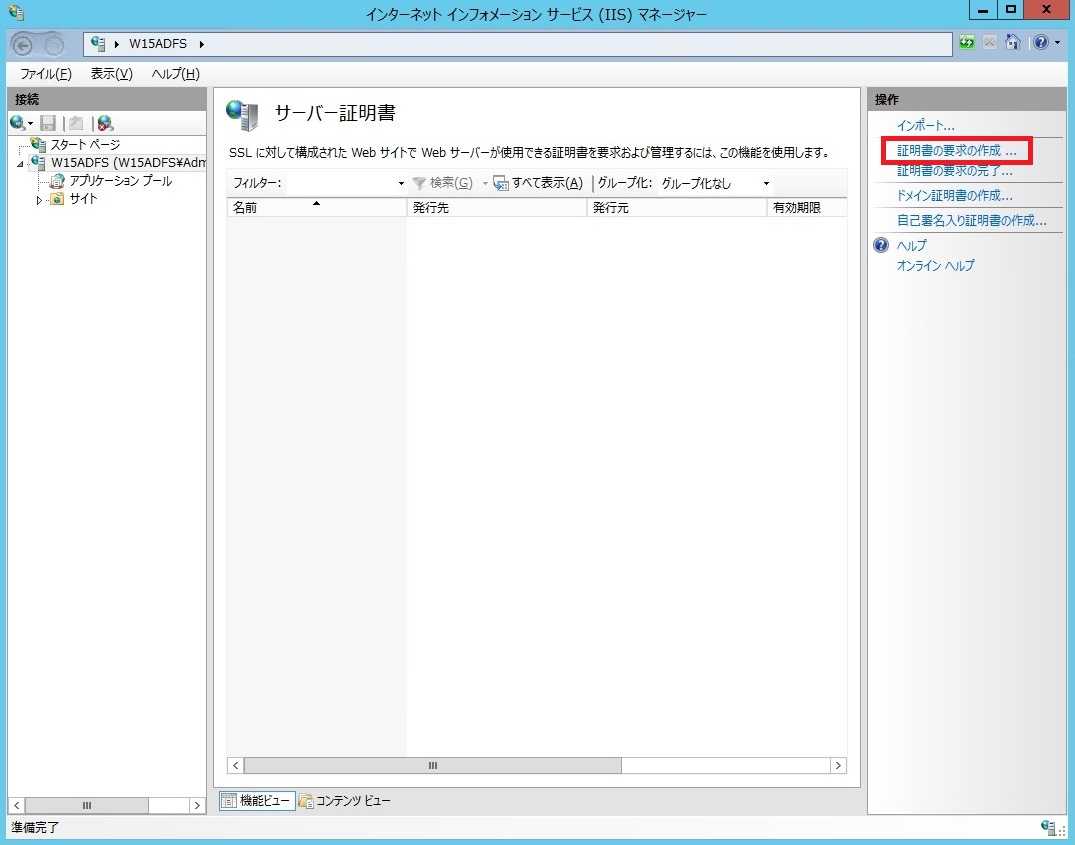

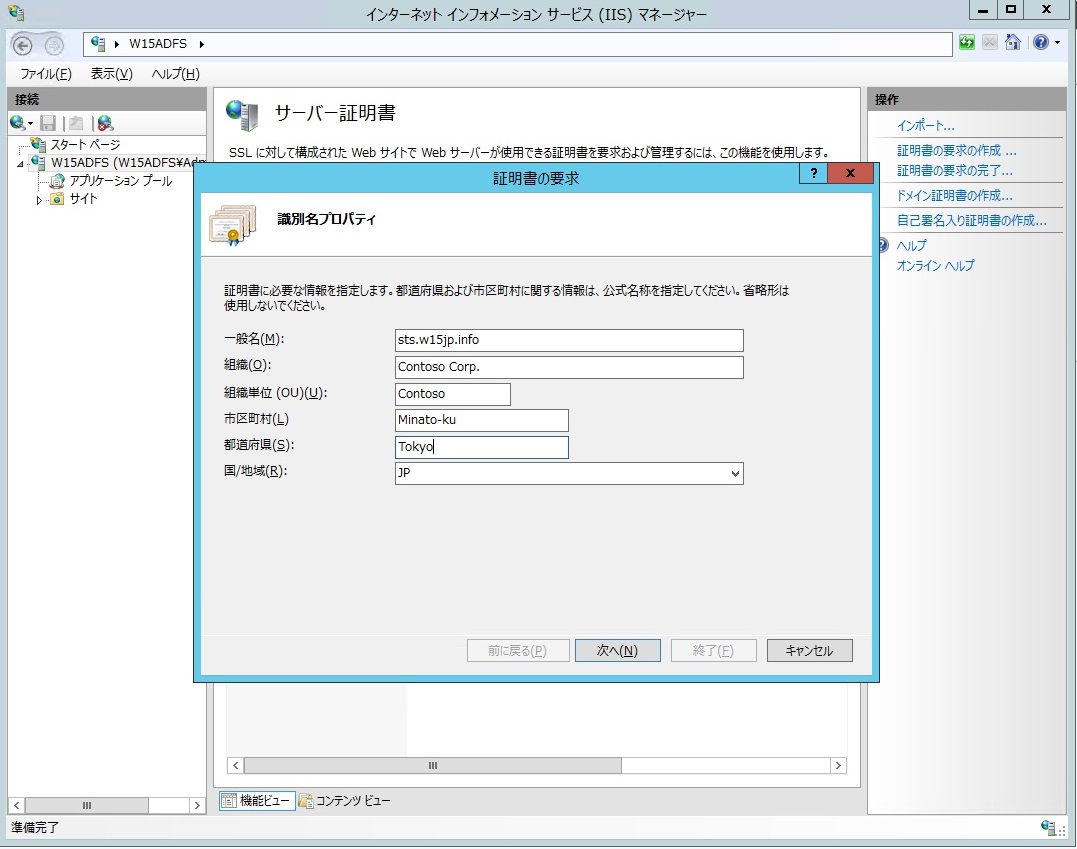

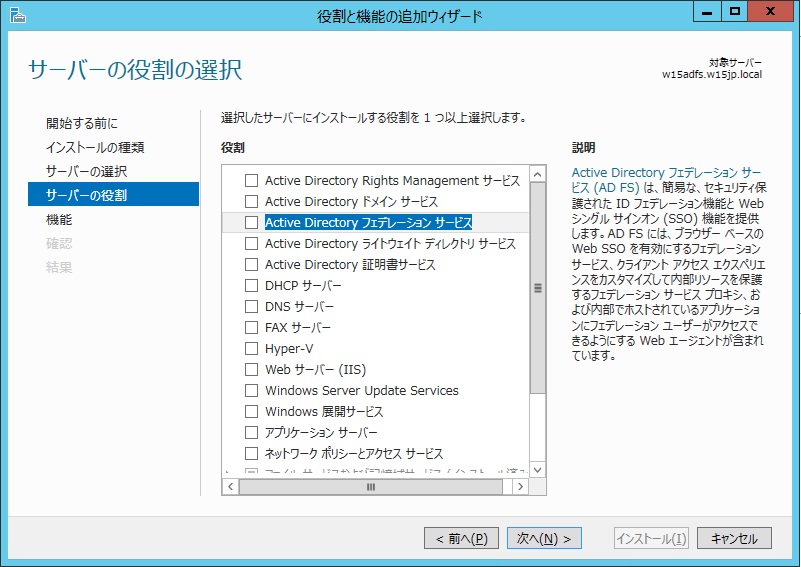

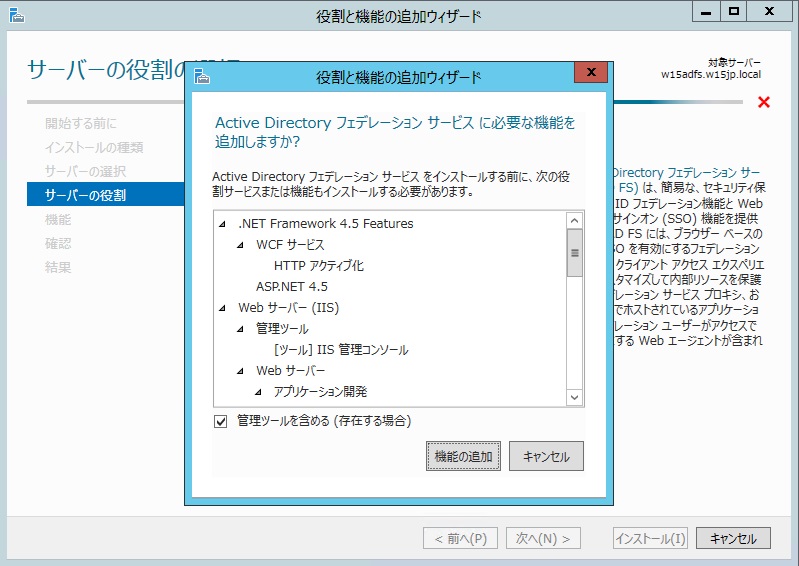

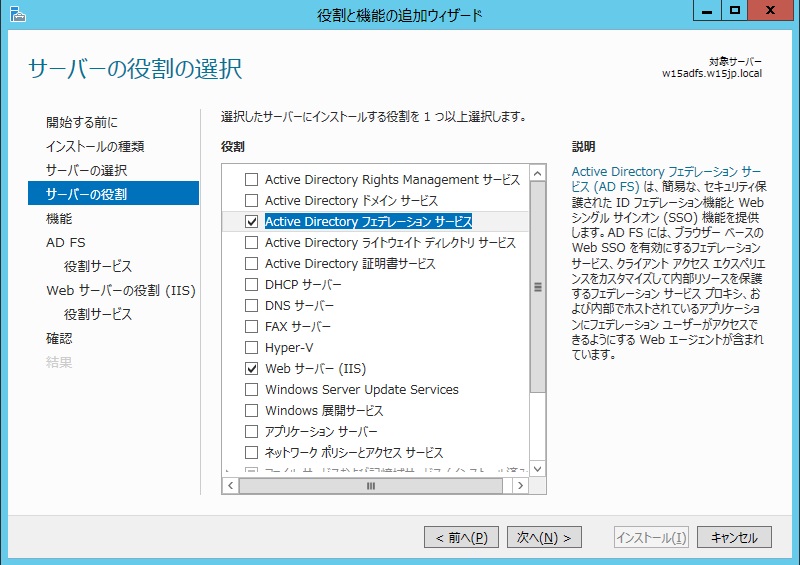

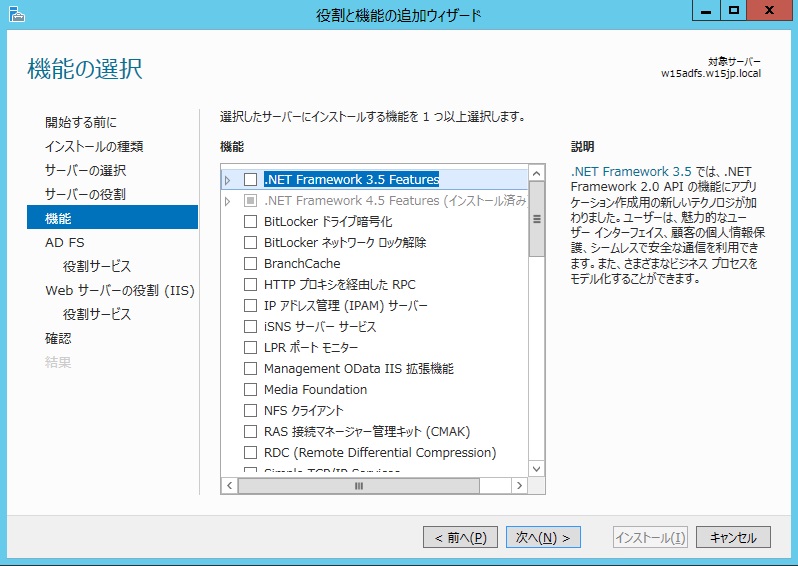

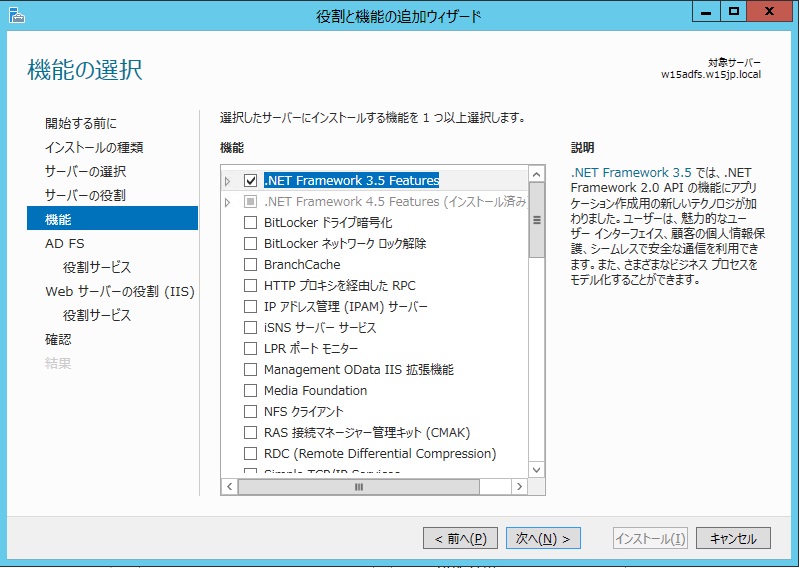

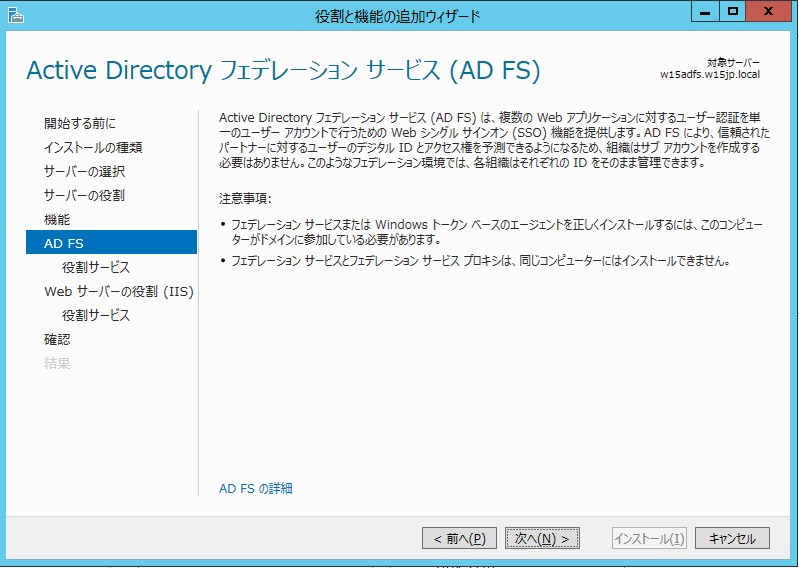

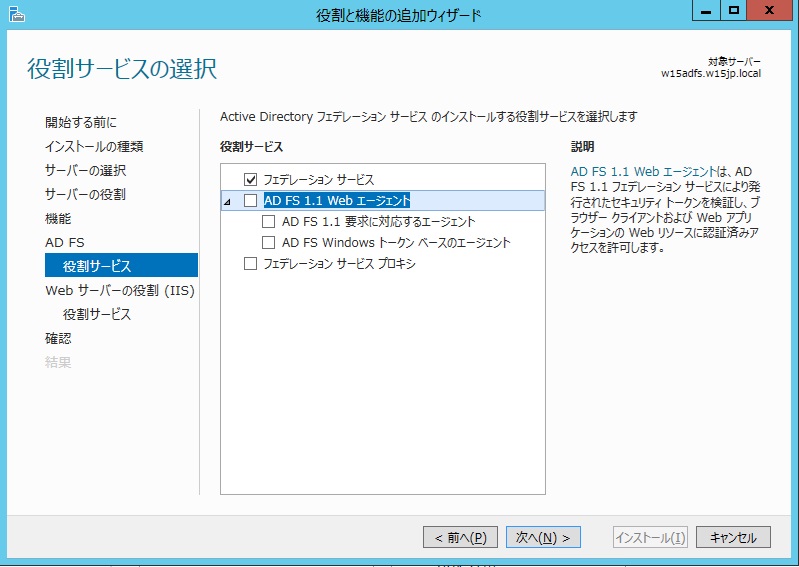

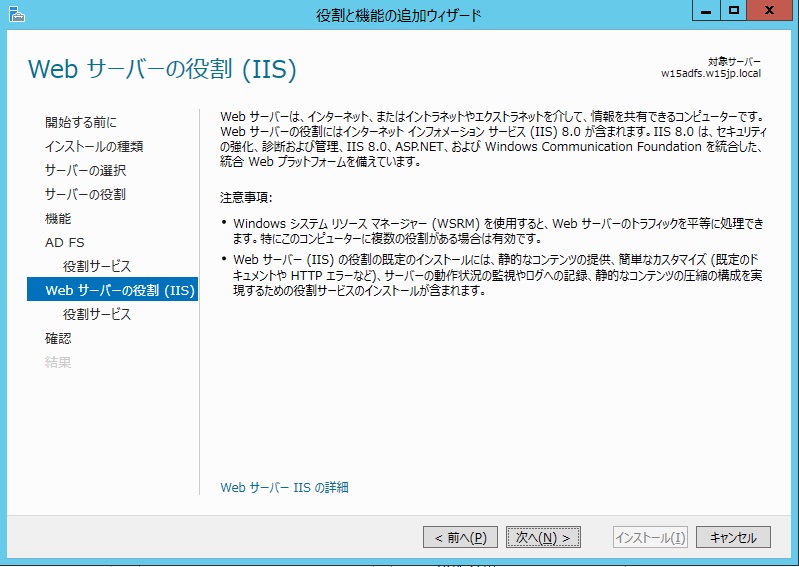

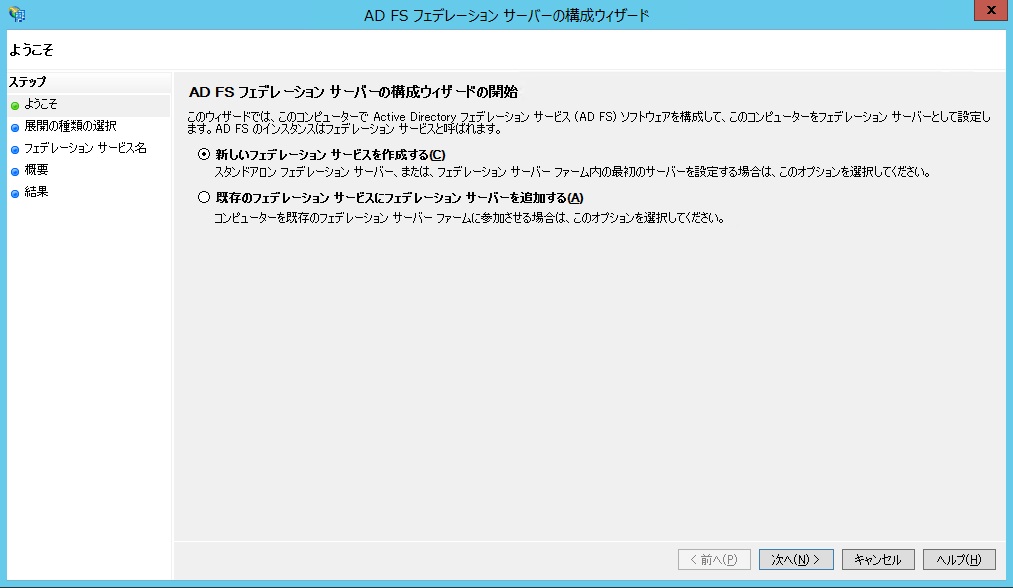

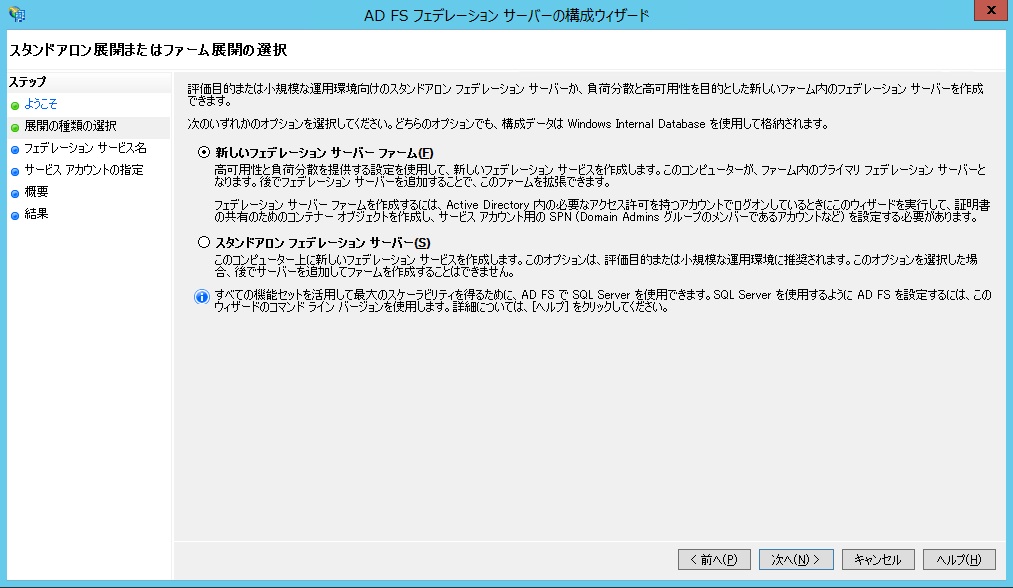

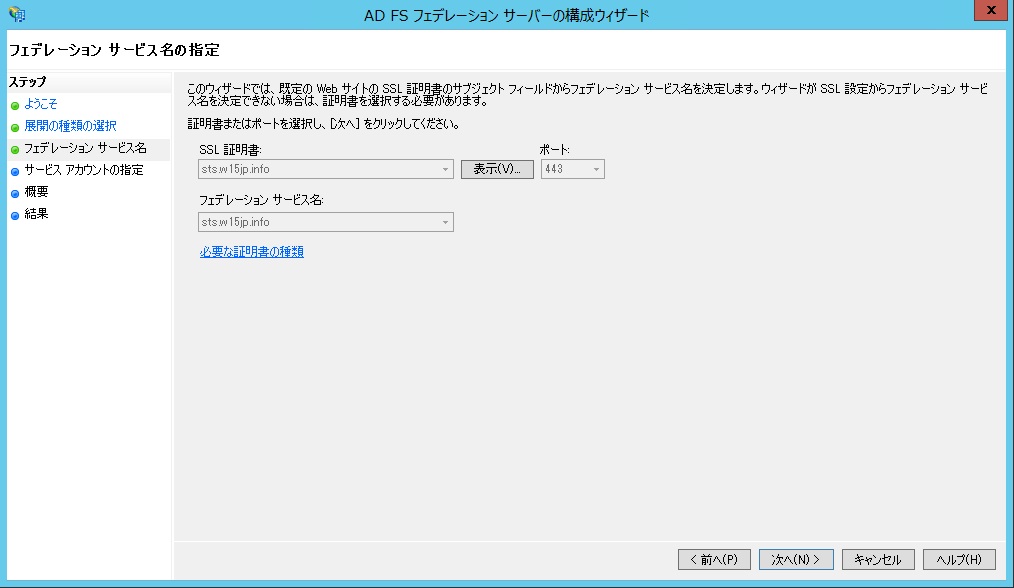

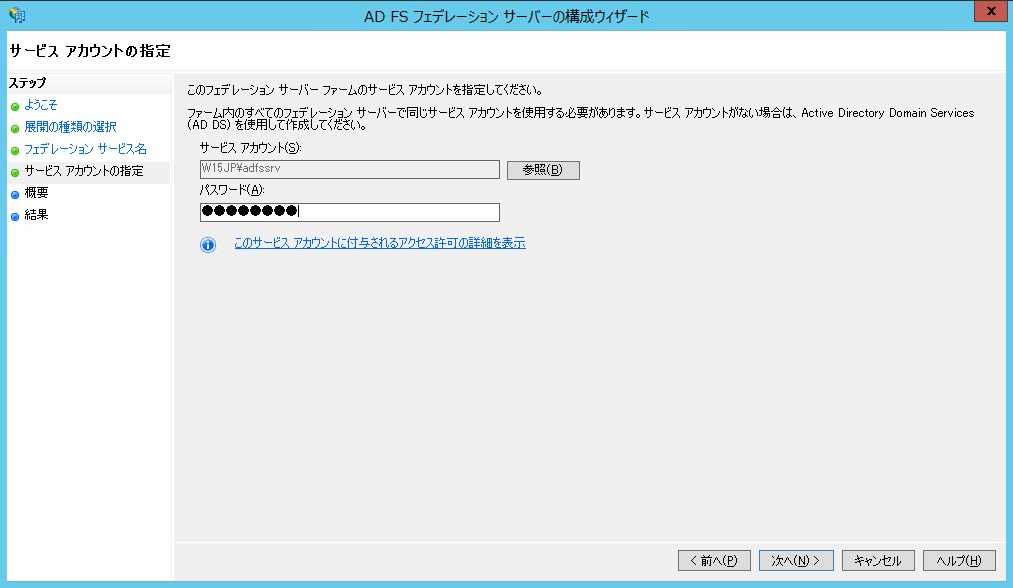

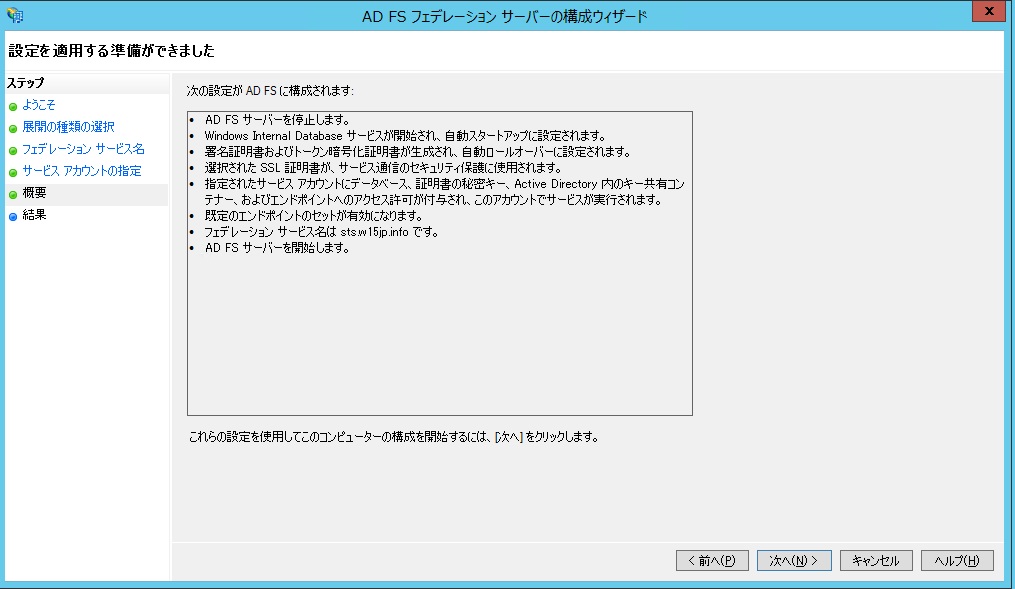

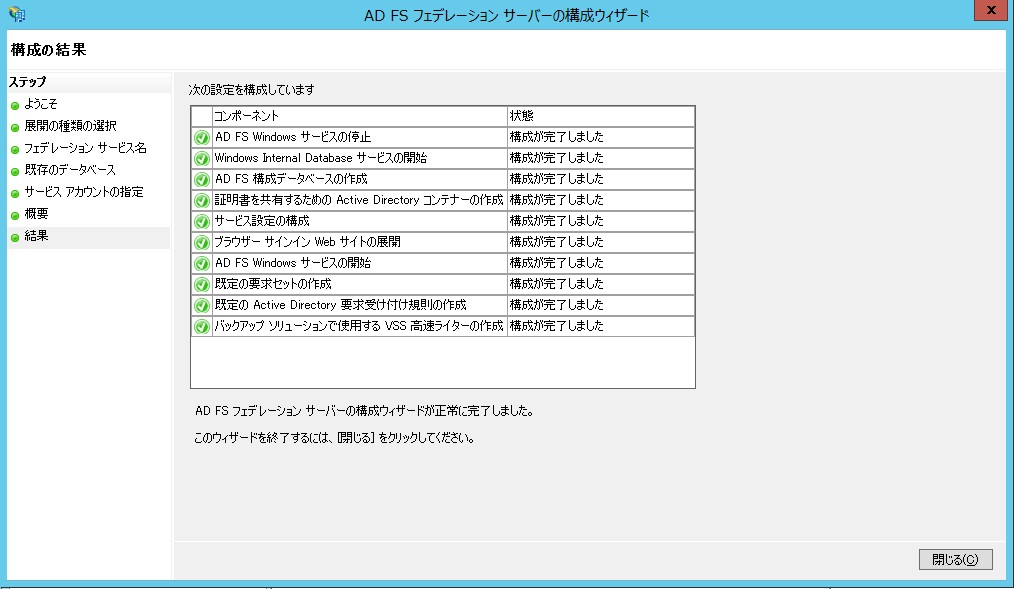

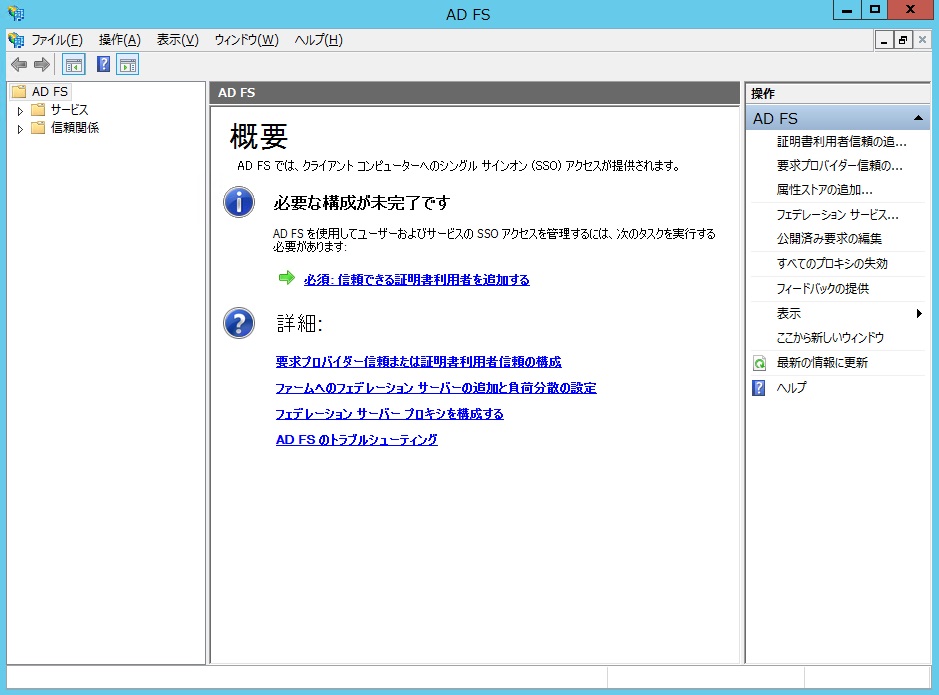

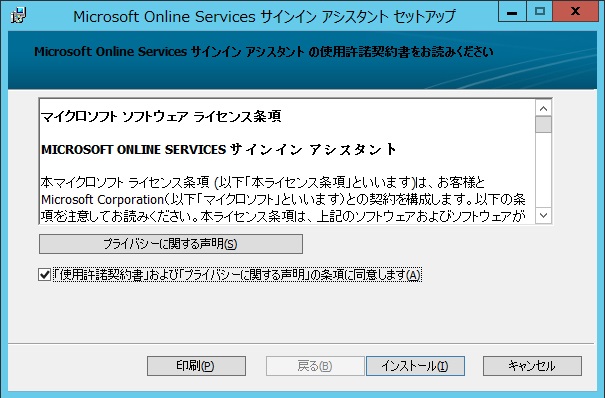

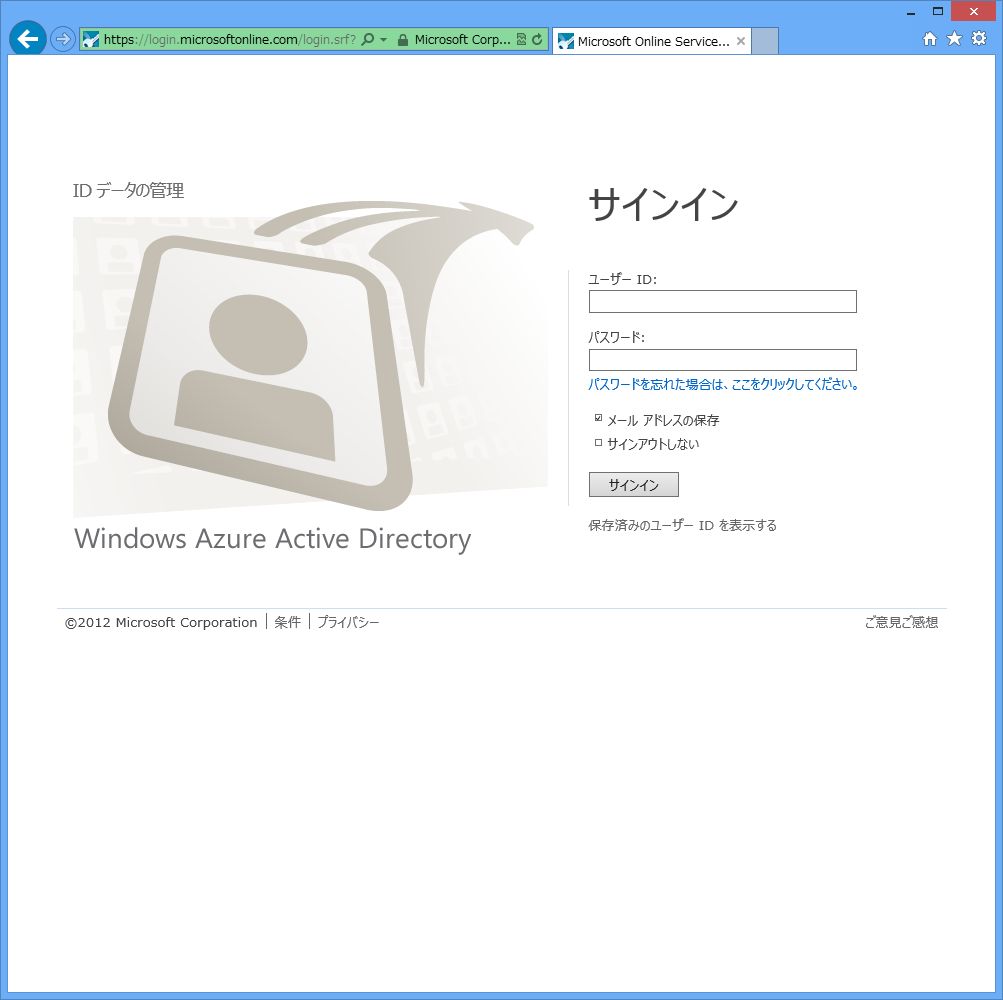

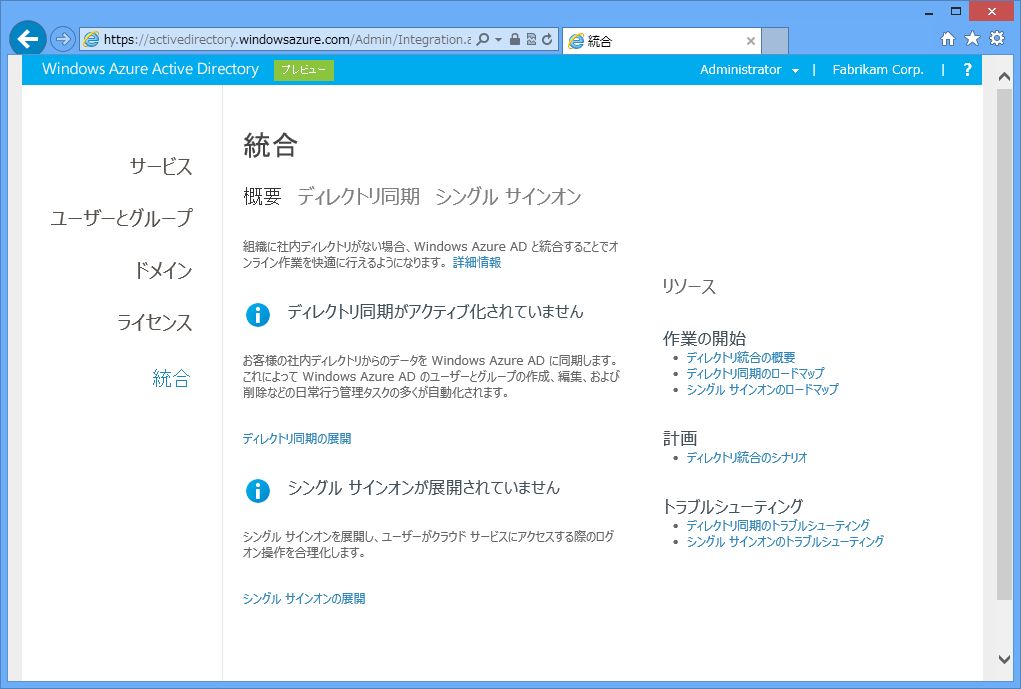

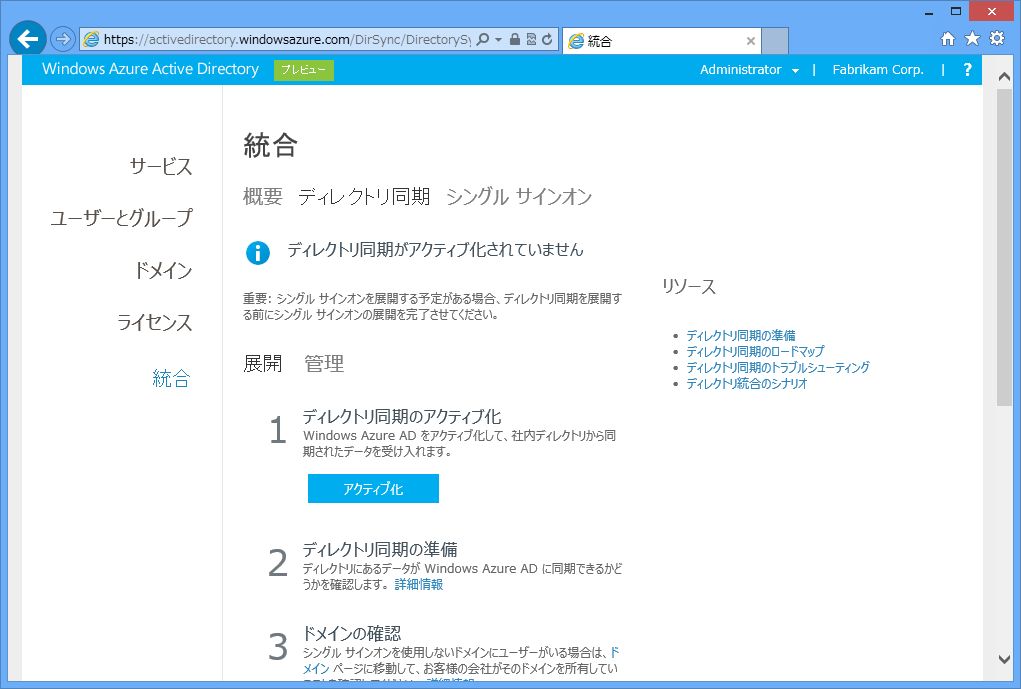

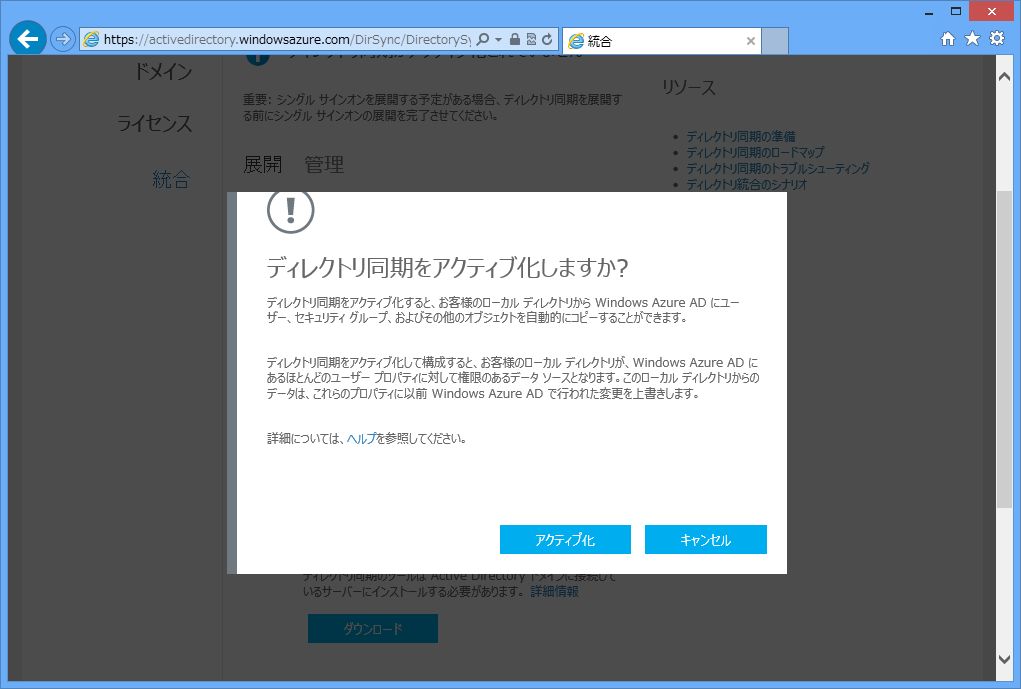

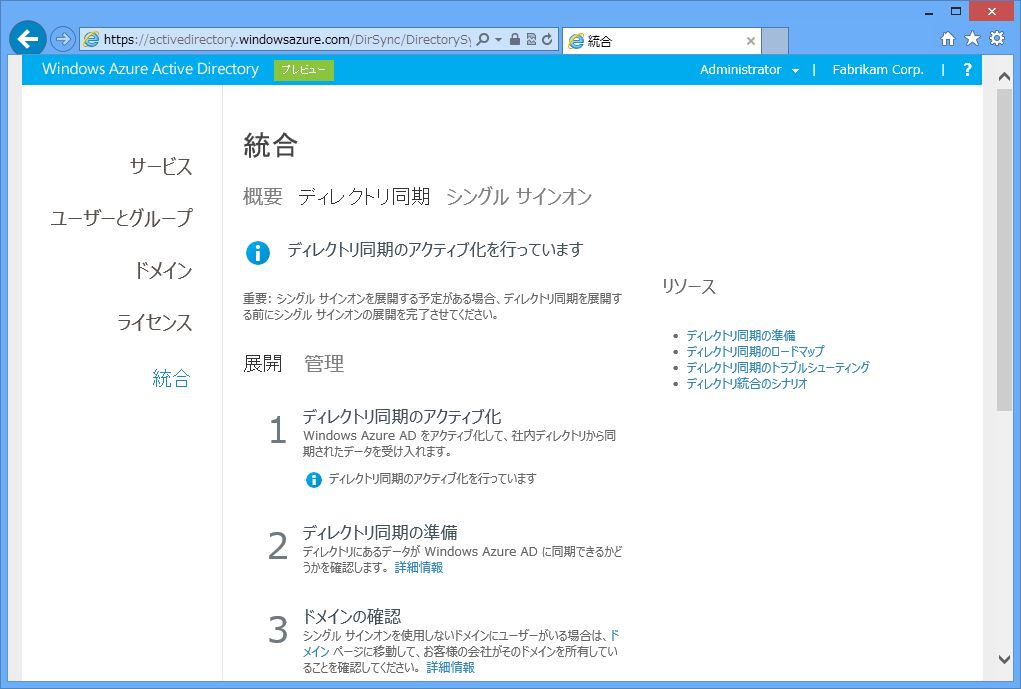

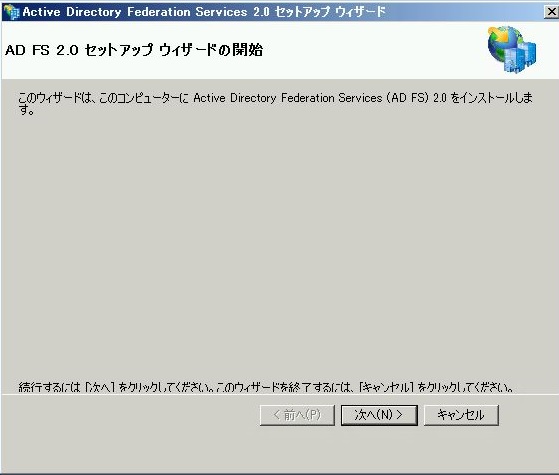

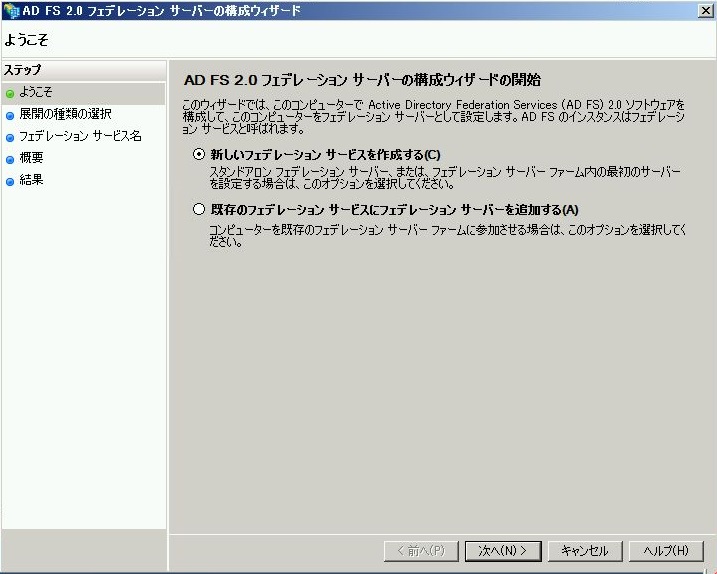

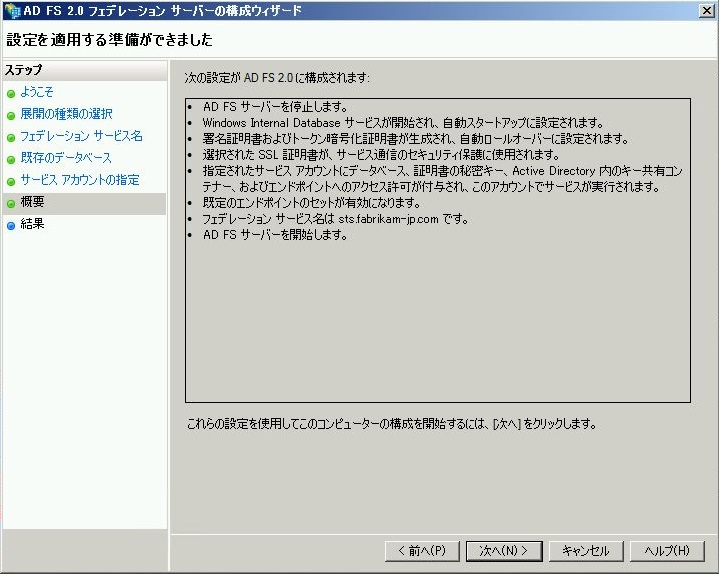

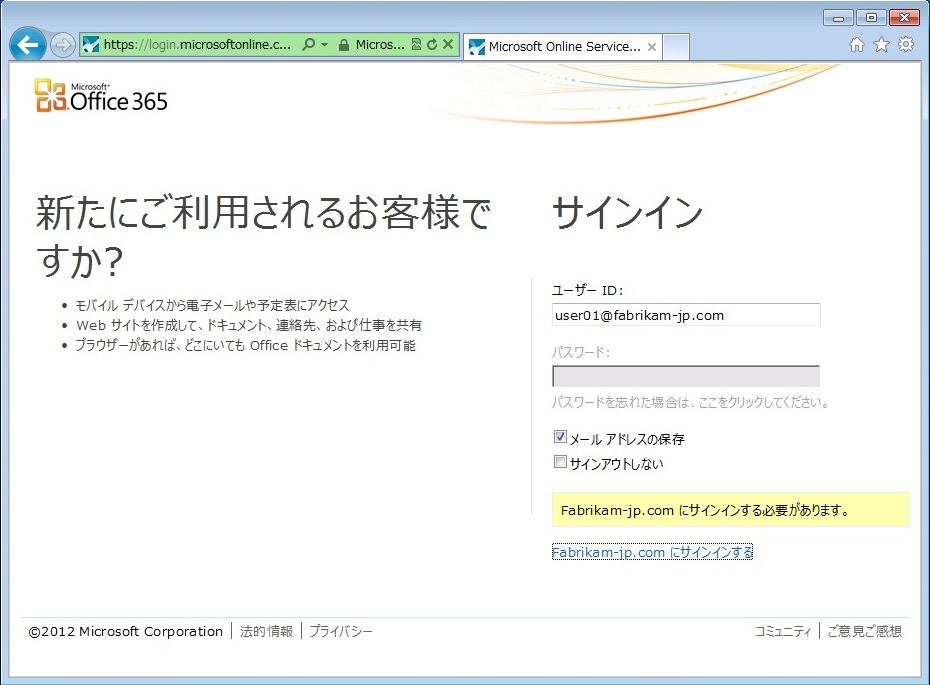

今回話すテーマとしては、ここ半年で出てきたディレクトリ同期によるパスワード同期や、二要素認証、Windows Server 2012 R2での新しいADFSなどの新しい技術要素を踏まえた上で、今、企業でOffice365を利用する際のIDやパスワード管理はどうするのが良いのかについて少し話したいと思います。

名称:第6回 Office365勉強会

日時:2013/8/31 13:00~18:00

場所:品川グランドセントラルタワー 31F セミナールームA

詳細:http://www.office365room.com/o365-meeting/o365meeting-6/

登録は こちら から。

土曜日の午後ですが、お時間の許す方は是非ご参加頂ければと思います。