※2013.1追記 Office365のUpgradeプロセス見直しにより、各テナントのパラメータが保持されるようになったようです。よって、以下の問題は発生しないものと思われます。

Office365は、Exchange2010をベースとして開発されておりますが、クラウドサービス向けにデフォルトの設定値とは少しパラメータを変更して提供されております。

ところが、クラウドサービスの性質上、定期的にバージョンアップや仕様変更(例えば、メールボックス容量の増加)などを実装する場合があり、この際にExchangeデフォルト値→Office365デフォルト値に変更をするというスクリプトが実行されています(サーバの設定値がソフトウェアデフォルトに戻ってしまわないようにだと思われますが、)。

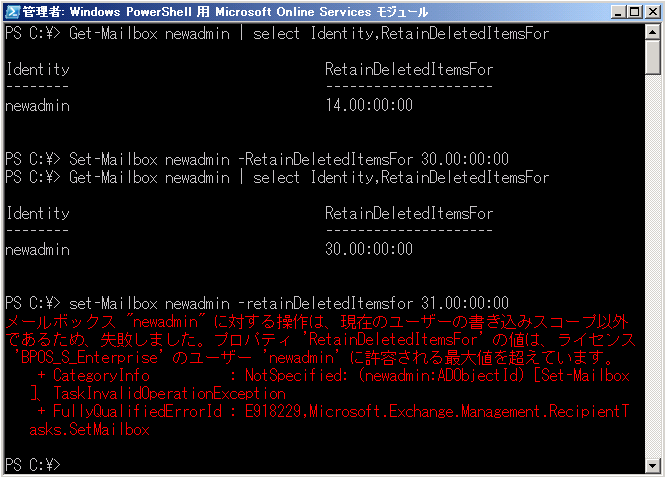

通常であればあまり問題は無いのですが、ユーザー側でも設定変更が可能なパラメーターが少数ながら存在し、その値をユーザーサイドでカスタマイズして利用している場合は、定期的に変更していないか確認をして設定変更する必要があります。

私の確認した範囲で、上書きされる可能性の有るパラメータは以下2コマンドの3パラメータです。

| Set-RemoteDomain | AutoForwardEnabled | True |

| AutoReplyEnabled | True | |

| Set-OrganizationConfig | MailTipsLargeAudienceThreshold | 25 |

特に、前者はセキュリティ上の理由で外部転送を拒否していると思われますので、定期的に確認をして設定が戻っていないかを調査するのが望ましいと思われます。

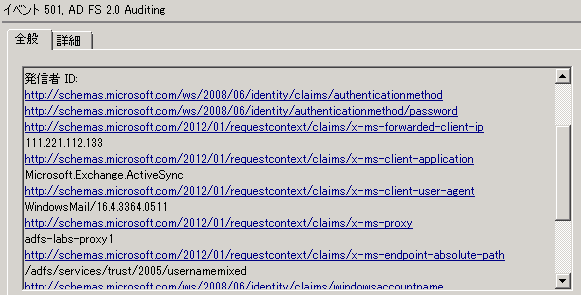

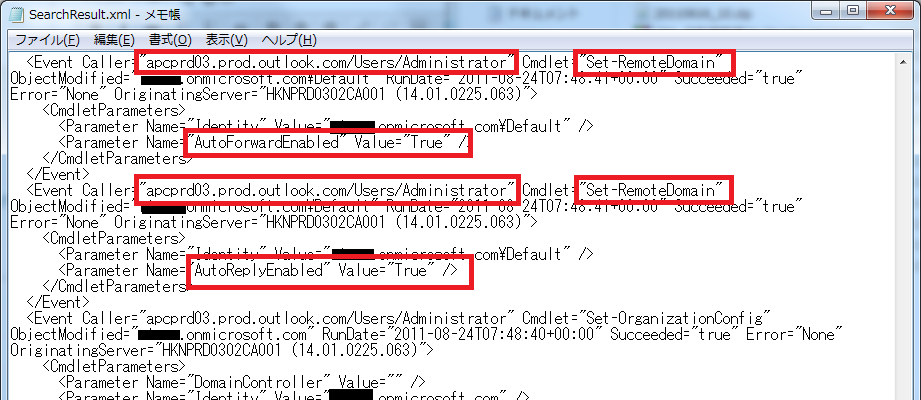

なお、この変更は私のテナントだと2011/8、2011/11、2012/6の3回実施されております。実施されたかどうか、どういったコマンドが実行されたかは管理者監査ログを取得することにより、確認をすることができます。通常は利用することができない Administrator や w3wp などの特権アカウントでメンテナンスは実行されますので、それと合わせることにより確認がしやすいかと思います。

実行されている詳細なコマンドは以下の通りです。

| Set-OrganizationFlags | 影響なし | ||

| Set-TenantObjectVersion | 影響なし | ||

| Set-PerimeterConfig | DomainController | “” | 影響なし |

| Identity | apcprd03.prod.outlook.com /Microsoft Exchange Hosted Organizations/contoso.onmicrosoft.com |

||

| EhfConfigSyncEnabled | True | ||

| RouteOutboundViaEhfEnabled | True | ||

| SyncToHotmailEnabled | False | ||

| EhfAdminAccountSyncEnabled | False | ||

| HygieneSuite | Standard | ||

| Set-TransportConfig | DomainController | “” | 影響なし |

| Identity | contoso.onmicrosoft.com | ||

| UseServicePlanAsCounterInstanceName | True | ||

| OrganizationFederatedMailbox | FederatedEmail.xxxxxx @contoso.onmicrosoft.com |

||

| SupervisionTags | Reject;Allow | ||

| Set-MailboxPlan | DomainController | “” | 影響なし |

| Identity | apcprd03.prod.outlook.com/ Microsoft Exchange Hosted Organizations/contoso.onmicrosoft.com /Default-xxxxx |

||

| QueryBaseDNRestrictionEnabled | False | ||

| RecipientLimits | 500 | ||

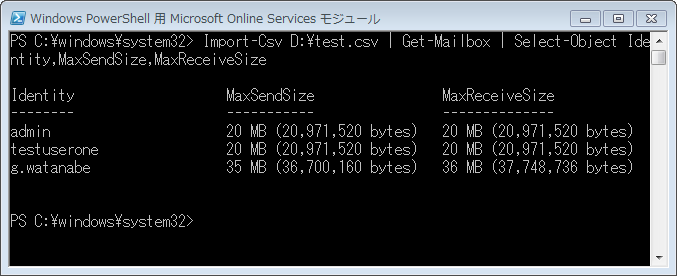

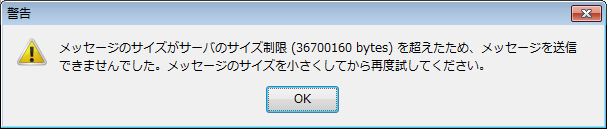

| MaxSendSize | 35 MB (36,700,160 bytes) | ||

| MaxReceiveSize | 36 MB (37,748,736 bytes) | ||

| ResetPasswordOnNextLogon | False | ||

| SingleItemRecoveryEnabled | True | ||

| EwsEnabled | True | ||

| ActiveSyncEnabled | True | ||

| MAPIEnabled | True | ||

| MAPIBlockOutlookNonCachedMode | True | ||

| HiddenFromAddressListsEnabled | False | ||

| UseDatabaseRetentionDefaults | False | ||

| RecoverableItemsQuota | 30 GB (32,212,254,720 bytes) | ||

| RecoverableItemsWarningQuota | 20 GB (21,474,836,480 bytes) | ||

| Set-CASMailboxPlan | 影響なし | ||

| Set-RemoteDomain | Identity | contoso.onmicrosoft.com | 影響あり |

| AutoForwardEnabled | True | ||

| AutoReplyEnabled | True | ||

| Set-OrganizationConfig | DomainController | “” | 影響あり |

| Identity | contoso.onmicrosoft.com | ||

| MailTipsGroupMetricsEnabled | True | ||

| MailTipsMailboxSourcedTipsEnabled | True | ||

| MailTipsAllTipsEnabled | True | ||

| MailTipsLargeAudienceThreshold | 25 | ||

| Set-Mailbox | Identity | apcprd03.prod.outlook.com /Microsoft Exchange Hosted Organizations/contoso. onmicrosoft.com/FederatedEmail.xxxxx |

影響なし |

| SCLQuarantineEnabled | False | ||

| Force | True | ||

| Arbitration | True | ||

| ProhibitSendQuota | 10 GB (10,737,418,240 bytes) | ||

| RecoverableItemsQuota | 30 GB (32,212,254,720 bytes) | ||

| SCLDeleteEnabled | False | ||

| UseDatabaseQuotaDefaults | False | ||

| SCLRejectEnabled | False | ||

| DisplayName | Microsoft Exchange | ||

| RecoverableItemsWarningQuota | 20 GB (21,474,836,480 bytes) | ||

| IssueWarningQuota | 9 GB (9,663,676,416 bytes) | ||

| ProhibitSendReceiveQuota | 10 GB (10,737,418,240 bytes) | ||

| HiddenFromAddressListsEnabled | True | ||

| SCLJunkEnabled | False | ||

| New-ApprovalApplication | 影響なし | ||

| New-ApprovalApplicationContainer | 影響なし | ||

| install-Container | 影響なし | ||

| Install-ActiveSyncDeviceClassContainer | 影響なし | ||

| Set-MServSyncConfigFlags | 影響なし | ||

| Set-Organization | 影響なし | ||

| Install-FederationContainer | 影響なし | ||

| New-MicrosoftExchangeRecipient | 影響なし | ||

| Install-InternetMessageFormat | 影響なし | ||

| Install-GlobalSettingsContainer | 影響なし | ||

| Install-EmailAddressPolicy | 影響なし | ||

| install-PerimeterConfigContainer | 影響なし | ||

| install-TransportConfigContainer | 影響なし | ||

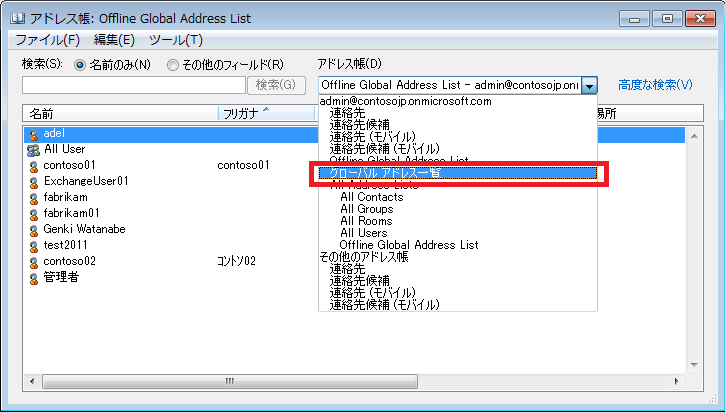

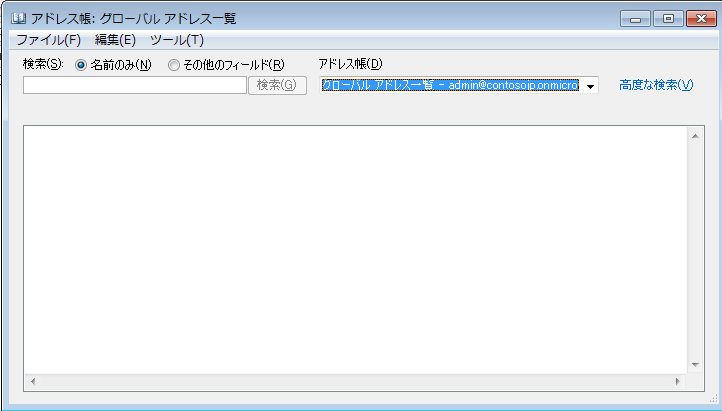

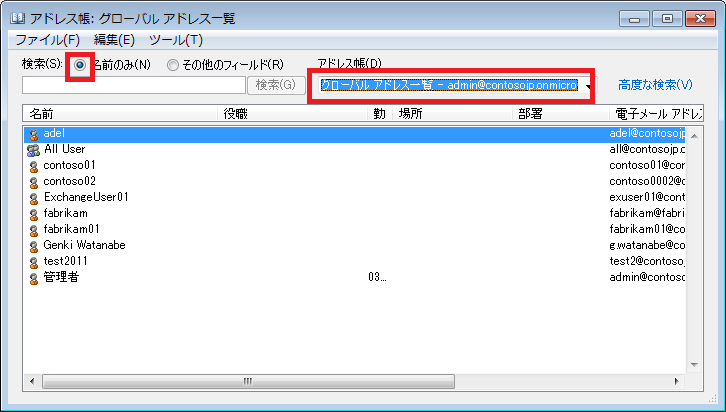

| Install-GlobalAddressLists | 影響なし | ||

| Set-ManagementSiteLink | 影響なし | ||