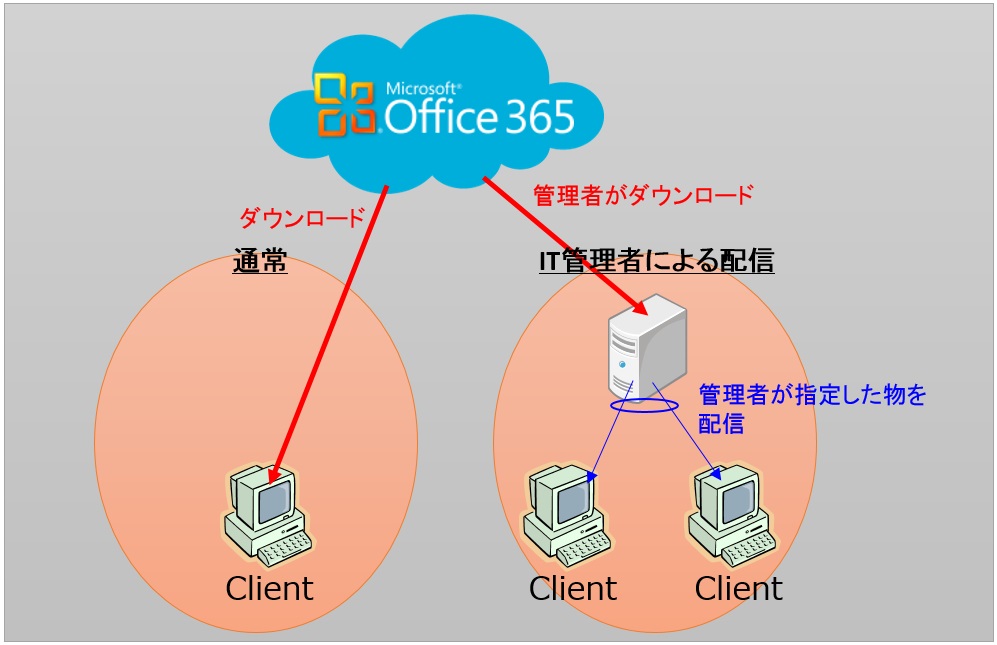

新しいOffice 365で利用されるクイック実行ですが、クライアントへのアプリケーションの配信により新旧クライアントバージョンの混在やメンテナンスの自動化など、多くのメリットがある物となっております。

ただ、従前からのOfficeの利用形態と比較した場合、できないことというのもいくつか出てきておりますので、ここでは主な物をいくつか紹介したいと思います。

- インストールするアプリケーションを選択してインストールする

「そもそも使わないアプリケーションは誤操作の元なので」「インストールする領域がもったいないので」などの理由で、使用するアプリケーションのみ選択してインストールするというケースが有るかと思います。

Office Pro Plusでは、フルパッケージインストールの配信イメージしか用意されていないので、個別のアプリケーションのインストールする/しないを設定することはできません。

- インストールするアプリケーションのバージョンを個別に設定する

アプリケーションのインストールだけではなく、アップデートもフルパッケージイメージ単位で行われます。

プラグインの互換性などの問題で、特定のアプリケーションのみ異なるマイナーバージョンとする(例えばOutlookのみサービスパックを当てない状態にする)などの運用はできなくなりました。

- 旧バージョンの利用を継続する

Office Pro Plusではバージョンダウン権はありません。管理者の展開準備のため、一定の猶予期間は用意されますが(例えば、Office 2010は2014/4/8まで)、それまでに新しいバージョンに変更する必要があります。

- アプリケーションを(長期間)更新しない

アプリケーションは、デフォルトの状態では毎日更新がチェックされ、更新されている場合は自動的に更新がされるようになります。管理者が事前に確認をしてから更新させるなどの運用を行うことは可能ですが、管理者に許容されている適用のスキップの期間は最大11ヶ月になりますので、それまでに更新させる必要があります。

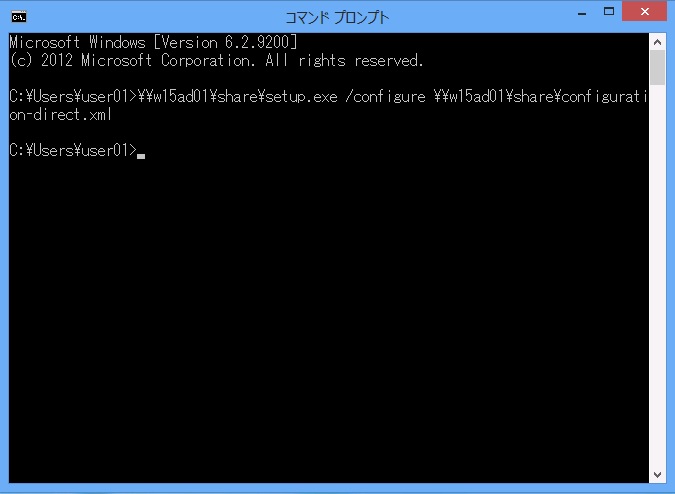

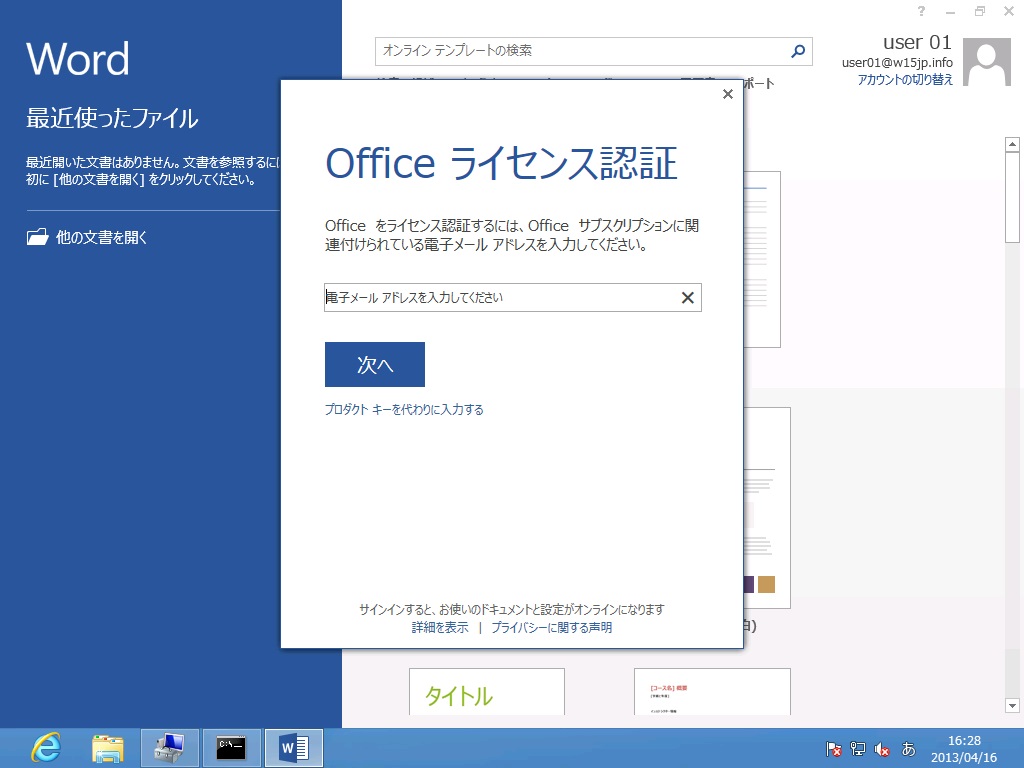

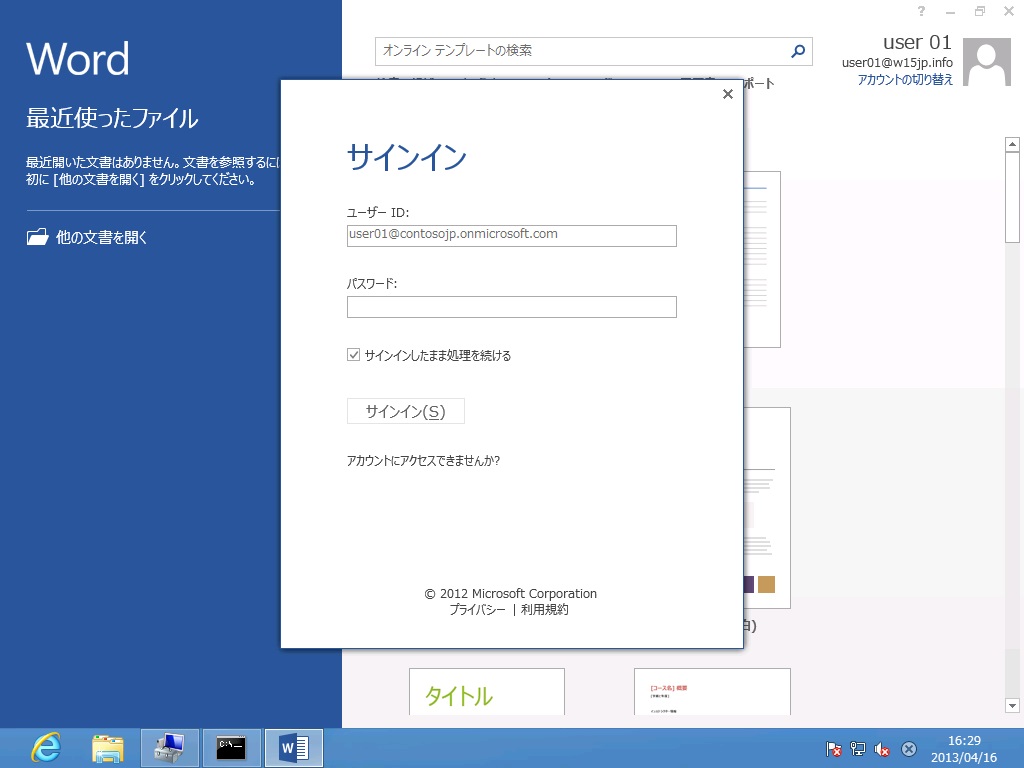

- 完全にクローズなネットワーク内で利用する

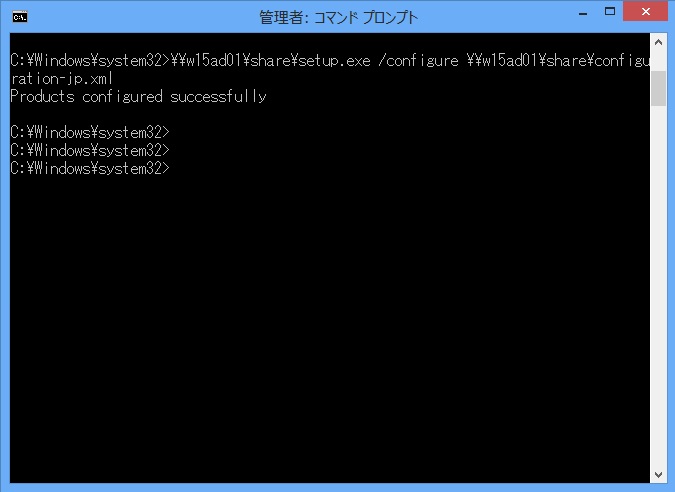

アプリケーションのインストールや更新プログラムの配信は、社内で用意した共有フォルダなどから実施することはできますが、アクティベーション自体は定期的(最低限30日に1回)にインターネットに接続して実施する必要があります。

- リモートデスクトップ(ターミナルサービス)環境で利用する

リモートデスクトップ環境で利用できるのはボリュームライセンス形式で提供されているOffice 2013のみです。

特に、バージョン管理の部分については今の運用ポリシーに対してかなりの変更を余儀なくされる組織も少なくないのではと認識しています。

ただ、ブラウザやOSもそうですが、クラウドをどんどん活用していく上では「基本最新の物を利用する」というポリシーに今後どんどん寄せて行かざるを得ないかと最近ひしひしと感じております。