10/1に通知があり、Microsoft MVPをOffice365のカテゴリで受賞させて頂いたとのこと。

これも、いつもblogを見に来て下さっている皆様や、勉強会などの場を提供頂いている方々のおかげだと感謝しております。今後も、blogにコミュニティに、皆様に役立つ情報を発信していきたいと思いますので、よろしくお願い致します。

2012.10~

10/1に通知があり、Microsoft MVPをOffice365のカテゴリで受賞させて頂いたとのこと。

これも、いつもblogを見に来て下さっている皆様や、勉強会などの場を提供頂いている方々のおかげだと感謝しております。今後も、blogにコミュニティに、皆様に役立つ情報を発信していきたいと思いますので、よろしくお願い致します。

2012.10~

BPOS-S ではSRで受信トレイルールの上限値を増加することが可能でしたが、Office 365では当初64KBに上限値が設定され、その上限値を上回る受信トレイルールを作成することはできませんでした。

この為、作成の仕方によっては(例えば、多数のメルマガを受信していてそのメルマガ毎に専用のフォルダに振り分ける、ある条件に合致したメールを特定の携帯などのアドレスに転送する、などの使い方などをされている場合)、この上限値に引っかかって新規で受信トレイルールを作成できなくなることがございました。

Office365サービスの改訂により、PowerShellが利用可能な場合、この制限を管理者が緩和できるようになったようなのでやり方を紹介します。

Set-Mailbox username@contoso.com -RulesQuota 256KB

このコマンドにより、username@contoso.comの受信トレイルールのクォータサイズが標準の64KBから最大値(256KB)に拡張されます。単純に計算して4倍の受信トレイルールを作成することが出来るわけです。

なお、テナントによってはまだ実施できない可能性も御座いますので、その場合は修正が適用されるまでお待ち下さい。

先日の投稿で、Office365がWindows Azure Active Directoryサービスをバックボーンとして利用しているという話をいたしました。

プレビュー版ですが、管理画面に入れるようになっているので早速確認してみました。アクセス先は以下のアドレスです。Office365にアクセスしてから開くか、直接Office365で利用しているID、PASSを入力してログオンするかです。

https://activedirectory.windowsazure.com/

各サービス毎の見た目は以下の通りになります。Windows Azure Active Directoryが根幹にあって、そこから契約している各サービス・機能へのリンクが張られている感じですね。

9月に入って、ディレクトリ同期ツールからのメールが少し変わりました。とはいえ、内容自体に変わりは無く、送り元の署名が「Microsoft Online Servicesチーム」から「Windows Azure Active Directoryチーム」に変わりました。

特にサービスとしても差は無いように見えますので、Office365で利用していた基盤を共通化してWindows Azure Active Directoryというサービス名称で切り出したということでしょうか。

ちなみに、このチームからのメールは、

などに送信されてきます。オブジェクトの重複チェックで引っかかって更新できなかった場合など、障害内容の特定に非常に役に立つ内容になってますので、会社の設定の欄の技術担当者の電子メールアドレスは、随時受け取りが可能なアドレスをちゃんと記載しておくと良いかと思います。

Office365では、オンプレミスのActive Directory同様、デフォルトで「有効期限:90日」のパスワード有効期限のポリシーが定められており、当初はこちらを変更することはできませんでした。(このポリシーに合わない場合は、「無期限にする」という選択肢しかありませんでした。)

また、Outlookを利用している場合、パスワードの期限切れが近づいた場合にユーザーにそれを通知する機能がありましたが、こちらの通知期間もデフォルトで14日前からとカスタマイズはできない固定値でした。 【参照】Outlook パスワードの有効期限切れ通知

この夏(8月頃)のサービス更新でこちらの両方のパラメータをドメインごとに変更できるように改善されましたので、今回はこちらを紹介します。同じサービスでも、提供期間内にこういった改善事項がどんどん実装されていくというのはクラウドサービスならではですね。

こちらの変更ですが、PowerShellから実行をします。(一時期は管理者ポータルの画面から設定できたように記憶をしているのですが、現時点では確認できませんでした)

Windows PowerShell 用 Microsoft Online Services モジュールをインストールしている環境から、以下のコマンドを実行します。

$LiveCred=Get-Credential Connect-MsolService -Credential $LiveCred Set-MsolPasswordPolicy -NotificationDays xxx -ValidityPeriod yyy -DomainName contoso.onmicrosoft.com Set-MsolPasswordPolicy -NotificationDays xxx -ValidityPeriod yyy -DomainName contoso.com

推察はできるかと思いますが、xxxにパスワード期限切れの事前通知期間を、yyyにパスワードの有効期限を設定します。設定可能な値は、xxx:7(1週間前)~60(2か月前)かつyyy以下 yyy:7(1週間)~1000(約3年間)です。

また、設定はドメインごとに実施をする必要があります。ドメインによってポリシーを変える(例えば関連会社を同一テナントに入れている場合など)ことも可能です。

なお、ここで以前の値より有効期限を短くした場合、このカウントは「そのユーザーが前回パスワードを変更した日」からの日数になりますので、ポリシーを変えた瞬間に期限切れになる可能性がございます。Webからのアクセスであればパスワード変更画面に飛ばされるのでさほど問題はないですが、POP/IMAPやActiveSyncなどは突然接続できなくなるように見えるので、短縮する場合はご注意ください。

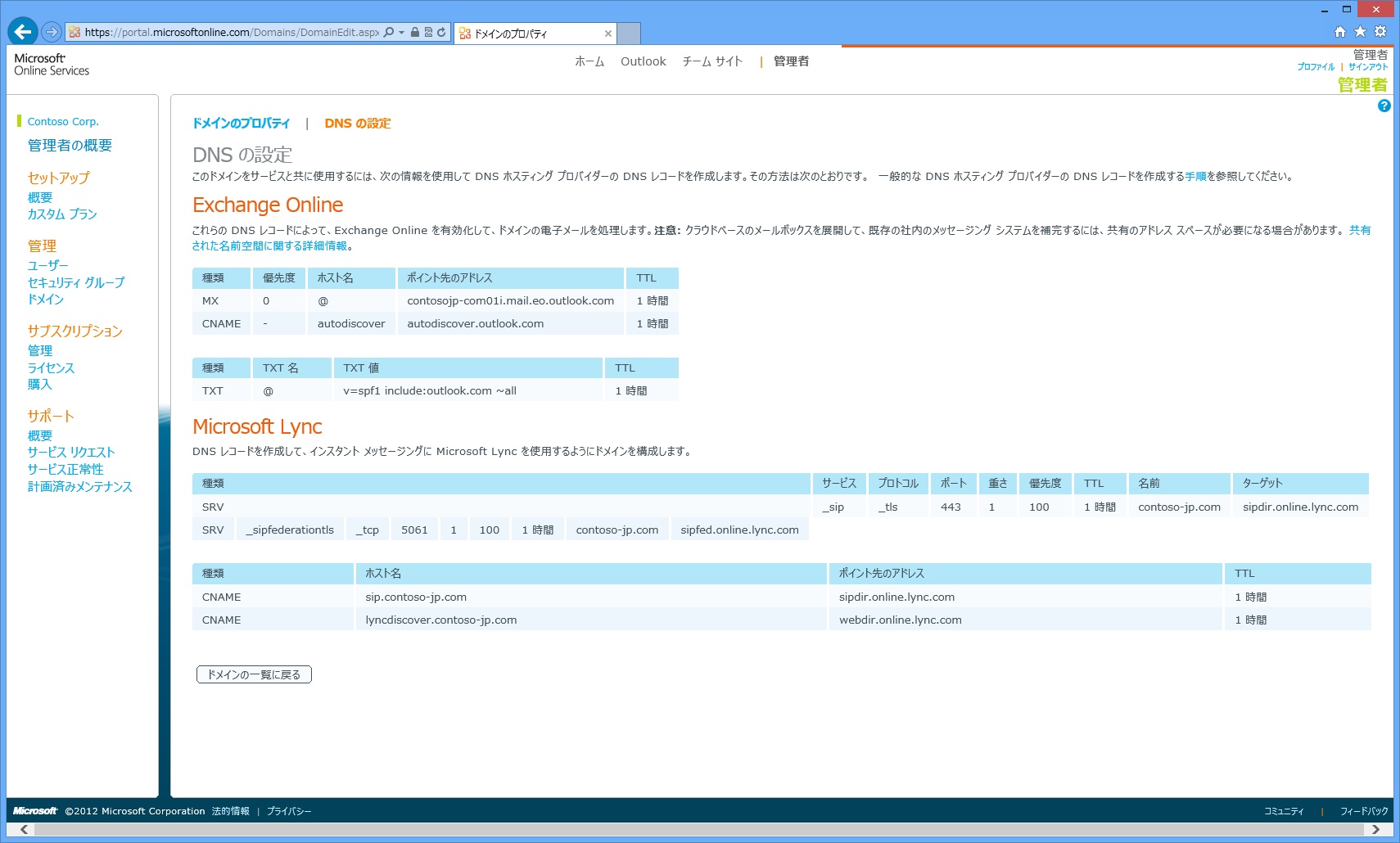

昨年の11月頃、こちらの記事で紹介させて頂いた通り、Office365の管理者ポータルのドメインメニューから表示されるDNSレコードの構成要件が変更になりました。

おそらく先月くらいからだと思うのですが、こちらの表示が少し変わったように思えます。

_sip._tlsのSRVレコードの行が復活し、しかも微妙に表示がずれています。これは、プランPの方でも同じ表示になっています。

最近は特に_sip._tlsのレコードは明示的に追加はしていないのですが、もし問題が発生したら追加してみようと思います。

(9/5追加)

コミュニティで回答がありました。Lync AttendeeクライアントがSIPのAレコードは認識せずにSRVレコードのみ対応しているため、それ用に必要なレコードだそうです。

なるほど、そういえば微妙にLyncとLync Attendeeの挙動が違う環境があると思ってましたが、AttendeeはSRVレコードのみ(=Proxy非対応でIEの設定の影響を受けない)なのですね。

9/22に実施される.NETラボさんの勉強会に、MVP for Directory Servicesである国井さんと一緒に「ADFS/Office365連携の紹介」のタイトルで登壇させて頂くことになりました。

内容の詳細はこれから詰めるのですが、私のパートの方はOffice365のADFSの運用やトラブルシュート関係(おそらく、今であれば証明書周りになると思いますが)にしようかなと思ってます。

FIMのハンズオン(GoogleAppsとのシングルサインオン環境構築)も有りますし、凄い豪華な内容になっています。まだ申込みは始まってないようですが、興味のある方は是非参加頂けると幸いです。

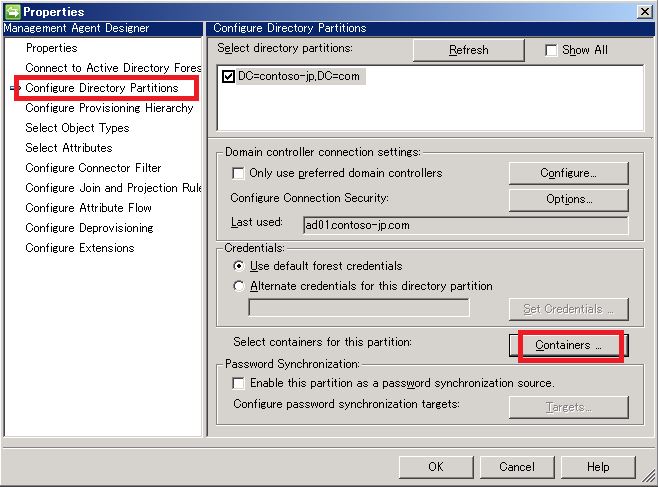

ディレクトリ同期ツールは、デフォルトでいくつかのフィルタルール(例えば、isSystemCriticalObject属性の物は同期しない)などが設定されており、それらを除いて同期オブジェクトのフィルタリングはMicrosoftの正式なサポートとしては提供されておりません。

ただ、用途によっては特定のOUのみ同期させたい、特定のドメインのオブジェクトのみ同期させたいということがあるかと思います。(テストで実施をする場合や、オンプレミスのシステムで利用しているサービスアカウント群を同期したくない、など)

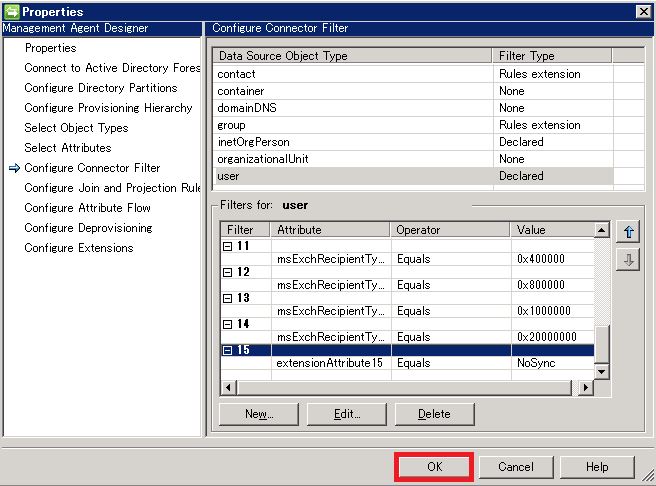

英語版のコミュニティのWikiに Configure Filtering for Directory Synchronization というカスタムのフィルタを設定する方法が公開されておりますので、ここではその内容を一部抜粋して紹介したいと思います。

【前提】以下で紹介する手順は、いずれもディレクトリ同期ツールに含まれるdentity ManagerもしくはSyncronization Service Managerという管理コンソールからMIISAdminsグループに所属するユーザーアカウントで実行します。(ディレクトリ同期ツールは32bit版はILM2007、64bit版はFIM2010をベースにしていますので、インストールされている場所が異なりますが、見た目含め中身はほぼ一緒です)

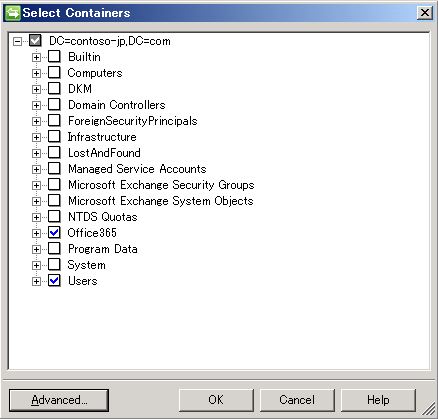

①OUベースのフィルタリング

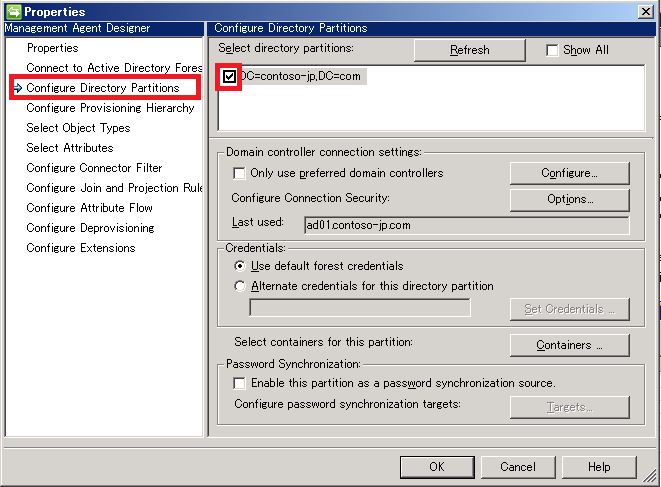

②ドメインベースのフィルタリング

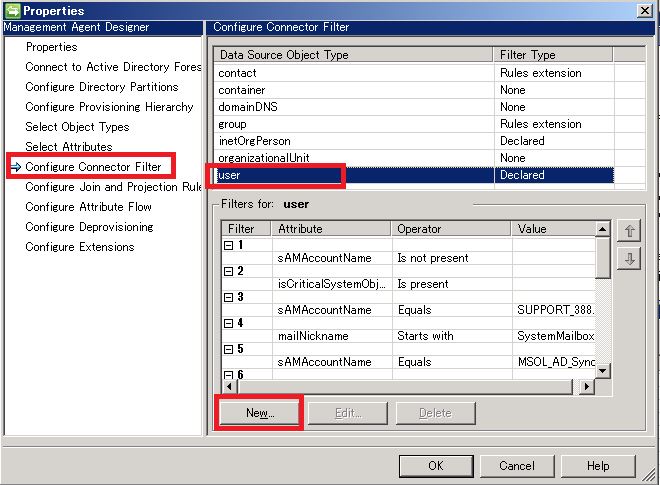

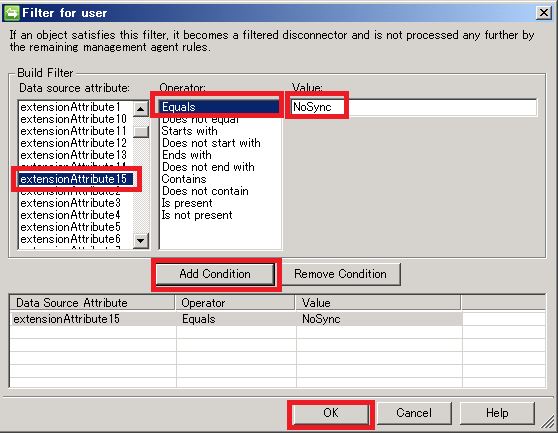

③ユーザー属性ベースのフィルタリング

例として、extensionAttribute15属性にNoSyncが設定されているユーザーを同期対象外とするように構成したいと思います。

※ここで紹介するフィルタリングはユーザーオブジェクトのみに適用可能です。(グループならびに連絡先は、より複雑なフィルタリングが施されております。)

この辺りの概要については、ILM 2007 を使用して Active Directory ユーザーを管理する などのTechnet記事などに紹介がありますので、それぞれの項目についてもう少し理解をしたい場合には参考になさってください。

※2013.1追記 Office365のUpgradeプロセス見直しにより、各テナントのパラメータが保持されるようになったようです。よって、以下の問題は発生しないものと思われます。

Office365は、Exchange2010をベースとして開発されておりますが、クラウドサービス向けにデフォルトの設定値とは少しパラメータを変更して提供されております。

ところが、クラウドサービスの性質上、定期的にバージョンアップや仕様変更(例えば、メールボックス容量の増加)などを実装する場合があり、この際にExchangeデフォルト値→Office365デフォルト値に変更をするというスクリプトが実行されています(サーバの設定値がソフトウェアデフォルトに戻ってしまわないようにだと思われますが、)。

通常であればあまり問題は無いのですが、ユーザー側でも設定変更が可能なパラメーターが少数ながら存在し、その値をユーザーサイドでカスタマイズして利用している場合は、定期的に変更していないか確認をして設定変更する必要があります。

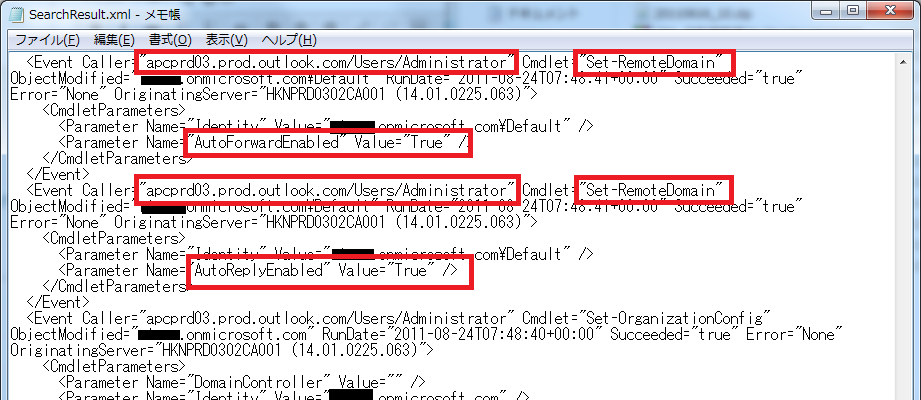

私の確認した範囲で、上書きされる可能性の有るパラメータは以下2コマンドの3パラメータです。

| Set-RemoteDomain | AutoForwardEnabled | True |

| AutoReplyEnabled | True | |

| Set-OrganizationConfig | MailTipsLargeAudienceThreshold | 25 |

特に、前者はセキュリティ上の理由で外部転送を拒否していると思われますので、定期的に確認をして設定が戻っていないかを調査するのが望ましいと思われます。

なお、この変更は私のテナントだと2011/8、2011/11、2012/6の3回実施されております。実施されたかどうか、どういったコマンドが実行されたかは管理者監査ログを取得することにより、確認をすることができます。通常は利用することができない Administrator や w3wp などの特権アカウントでメンテナンスは実行されますので、それと合わせることにより確認がしやすいかと思います。

実行されている詳細なコマンドは以下の通りです。

| Set-OrganizationFlags | 影響なし | ||

| Set-TenantObjectVersion | 影響なし | ||

| Set-PerimeterConfig | DomainController | “” | 影響なし |

| Identity | apcprd03.prod.outlook.com /Microsoft Exchange Hosted Organizations/contoso.onmicrosoft.com |

||

| EhfConfigSyncEnabled | True | ||

| RouteOutboundViaEhfEnabled | True | ||

| SyncToHotmailEnabled | False | ||

| EhfAdminAccountSyncEnabled | False | ||

| HygieneSuite | Standard | ||

| Set-TransportConfig | DomainController | “” | 影響なし |

| Identity | contoso.onmicrosoft.com | ||

| UseServicePlanAsCounterInstanceName | True | ||

| OrganizationFederatedMailbox | FederatedEmail.xxxxxx @contoso.onmicrosoft.com |

||

| SupervisionTags | Reject;Allow | ||

| Set-MailboxPlan | DomainController | “” | 影響なし |

| Identity | apcprd03.prod.outlook.com/ Microsoft Exchange Hosted Organizations/contoso.onmicrosoft.com /Default-xxxxx |

||

| QueryBaseDNRestrictionEnabled | False | ||

| RecipientLimits | 500 | ||

| MaxSendSize | 35 MB (36,700,160 bytes) | ||

| MaxReceiveSize | 36 MB (37,748,736 bytes) | ||

| ResetPasswordOnNextLogon | False | ||

| SingleItemRecoveryEnabled | True | ||

| EwsEnabled | True | ||

| ActiveSyncEnabled | True | ||

| MAPIEnabled | True | ||

| MAPIBlockOutlookNonCachedMode | True | ||

| HiddenFromAddressListsEnabled | False | ||

| UseDatabaseRetentionDefaults | False | ||

| RecoverableItemsQuota | 30 GB (32,212,254,720 bytes) | ||

| RecoverableItemsWarningQuota | 20 GB (21,474,836,480 bytes) | ||

| Set-CASMailboxPlan | 影響なし | ||

| Set-RemoteDomain | Identity | contoso.onmicrosoft.com | 影響あり |

| AutoForwardEnabled | True | ||

| AutoReplyEnabled | True | ||

| Set-OrganizationConfig | DomainController | “” | 影響あり |

| Identity | contoso.onmicrosoft.com | ||

| MailTipsGroupMetricsEnabled | True | ||

| MailTipsMailboxSourcedTipsEnabled | True | ||

| MailTipsAllTipsEnabled | True | ||

| MailTipsLargeAudienceThreshold | 25 | ||

| Set-Mailbox | Identity | apcprd03.prod.outlook.com /Microsoft Exchange Hosted Organizations/contoso. onmicrosoft.com/FederatedEmail.xxxxx |

影響なし |

| SCLQuarantineEnabled | False | ||

| Force | True | ||

| Arbitration | True | ||

| ProhibitSendQuota | 10 GB (10,737,418,240 bytes) | ||

| RecoverableItemsQuota | 30 GB (32,212,254,720 bytes) | ||

| SCLDeleteEnabled | False | ||

| UseDatabaseQuotaDefaults | False | ||

| SCLRejectEnabled | False | ||

| DisplayName | Microsoft Exchange | ||

| RecoverableItemsWarningQuota | 20 GB (21,474,836,480 bytes) | ||

| IssueWarningQuota | 9 GB (9,663,676,416 bytes) | ||

| ProhibitSendReceiveQuota | 10 GB (10,737,418,240 bytes) | ||

| HiddenFromAddressListsEnabled | True | ||

| SCLJunkEnabled | False | ||

| New-ApprovalApplication | 影響なし | ||

| New-ApprovalApplicationContainer | 影響なし | ||

| install-Container | 影響なし | ||

| Install-ActiveSyncDeviceClassContainer | 影響なし | ||

| Set-MServSyncConfigFlags | 影響なし | ||

| Set-Organization | 影響なし | ||

| Install-FederationContainer | 影響なし | ||

| New-MicrosoftExchangeRecipient | 影響なし | ||

| Install-InternetMessageFormat | 影響なし | ||

| Install-GlobalSettingsContainer | 影響なし | ||

| Install-EmailAddressPolicy | 影響なし | ||

| install-PerimeterConfigContainer | 影響なし | ||

| install-TransportConfigContainer | 影響なし | ||

| Install-GlobalAddressLists | 影響なし | ||

| Set-ManagementSiteLink | 影響なし | ||

Office365でシングルサインオンを運用してしばらく経つと、以下の様なメールを受け取ることがあります(テナントの設定で技術担当者のメールアドレスをきちんと登録しておく必要があります。)

普段、ディレクトリ同期したオブジェクトに禁則文字があったり他のオブジェクトと重複があった場合のエラーや、24時間のうちに1度もディレクトリ同期が行われなかった場合などにメールは飛びますが、こちらは証明書の有効期限切れの1~2ヶ月前あたりに来るようです(まだ来ないテナントとかも有って、詳細な条件は分からないのですが)。

ADFS証明書の更新について の記事で書いたとおり、証明書の更新のタイミングは「自己署名証明書の切れるタイミング」「通信用の公的SSL証明書の切れるタイミング」の2回有り、それぞれで実施をする必要があります。

これを放っておいて、どちらかの証明書の期限が切れた場合、もしくはトークン署名証明書が更新された後にUpdate-MsolDeferatedDomainコマンドを実施せずにプライマリ証明書に昇格してしまった場合はシングルサインオンができない状態になり、全てのユーザーがアクセスできないという事態になってしまいます。

というわけで、証明書は毎年忘れずに更新し、きちんと運用しましょうというお話でした。(どうしても忘れっぽい場合は、最初から3年なり5年なりの長めの外部&自己署名証明書を実装しましょう)