以前の投稿で、ADFSやディレクトリ同期の環境が整っているかを調べるOffice365 Deployment Readiness Toolというツールを紹介させて頂きました。ドメインに所属するコンピュータ上から実行してADの様々な情報などを取得してくれるお手軽良いツールだったのですが、いつの間にか公開が終了してしまいました。

その後継となるのが今回紹介するOnRampというオンラインツールです。こちらは、ダウンロードするのではなくオンラインから利用するタイプの物です。

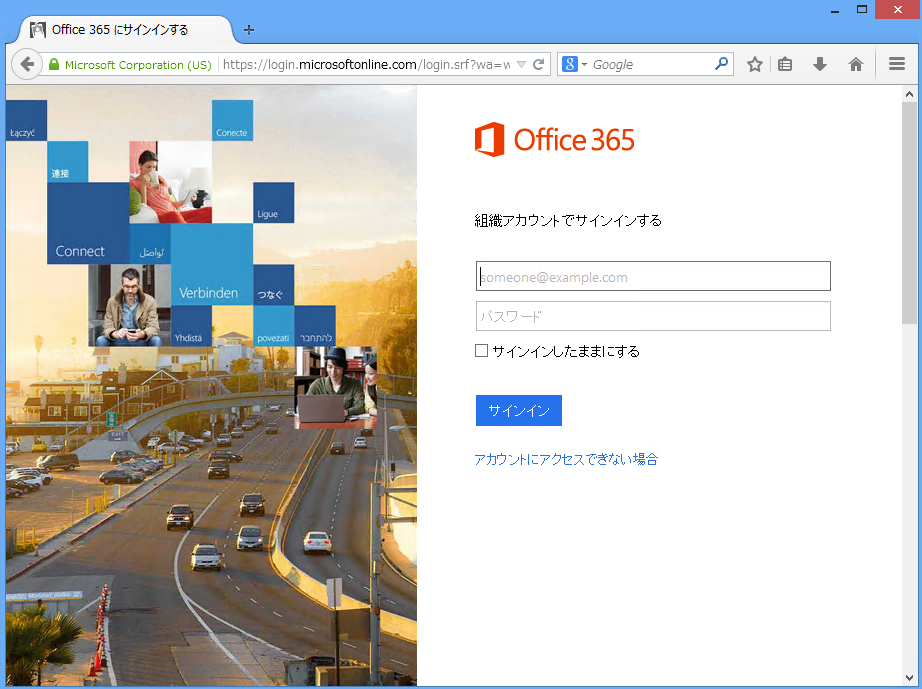

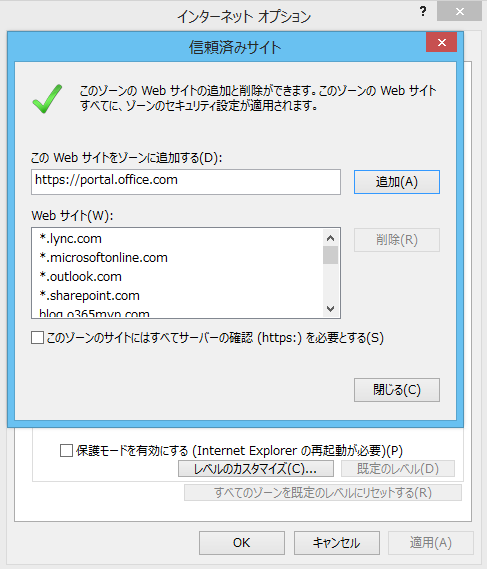

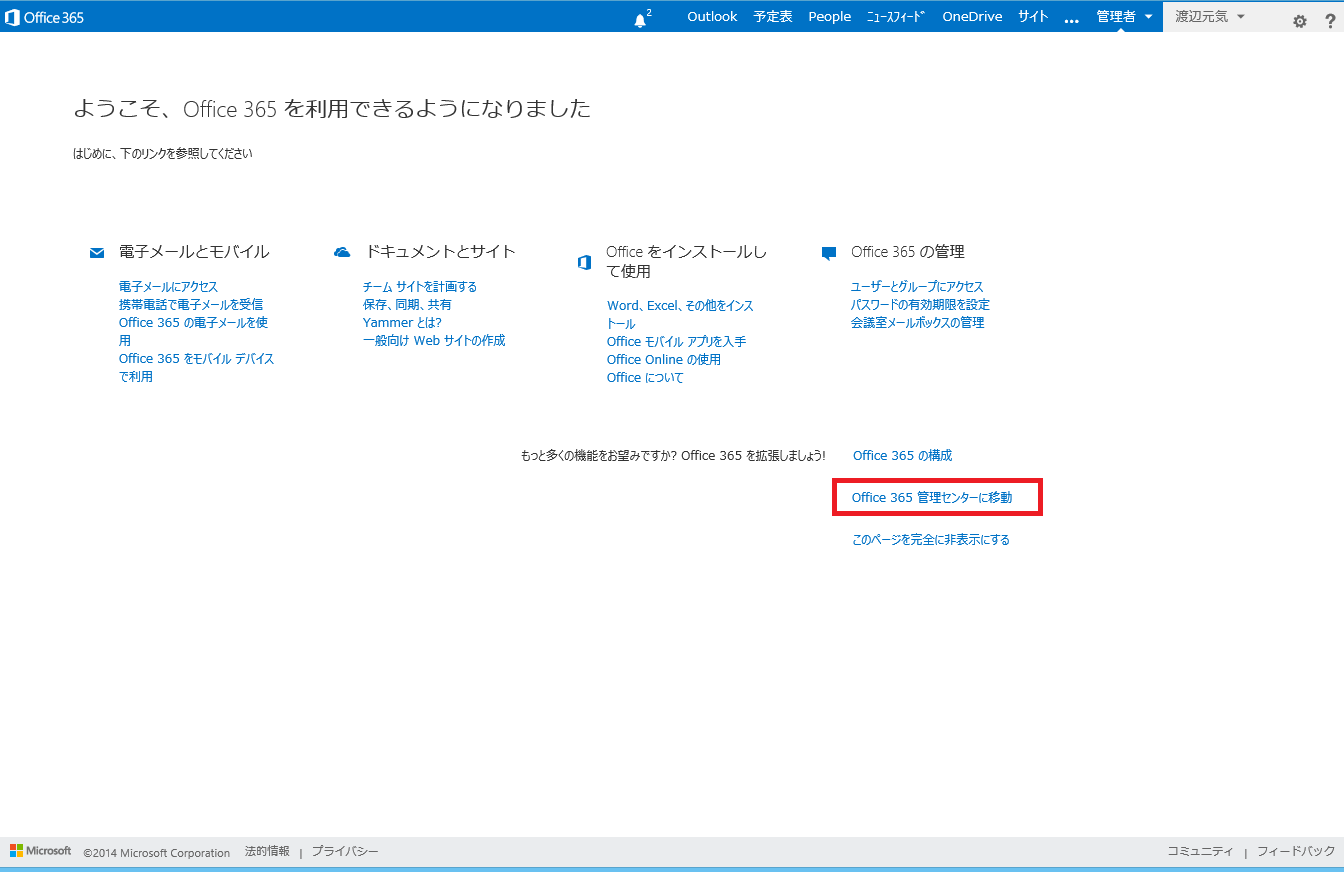

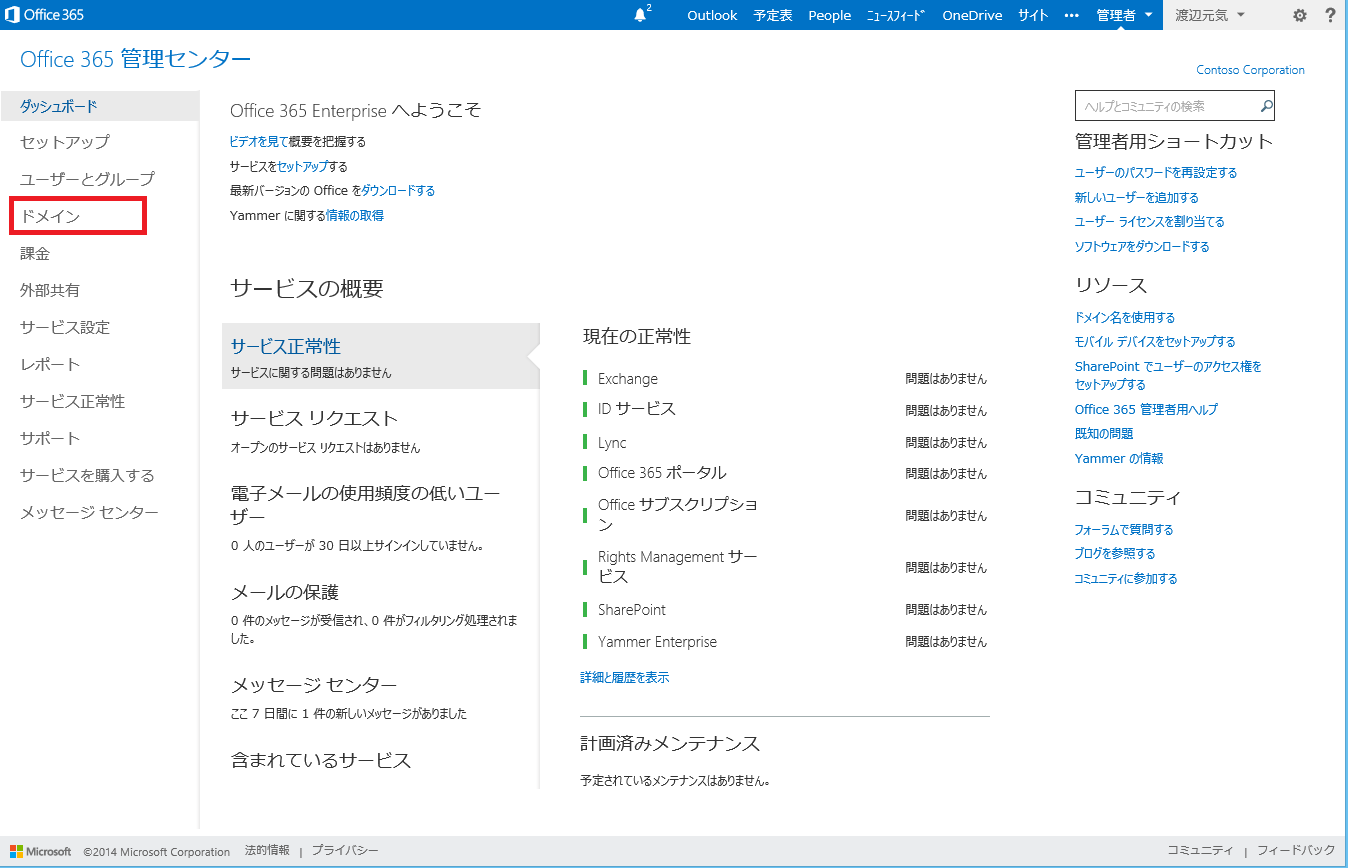

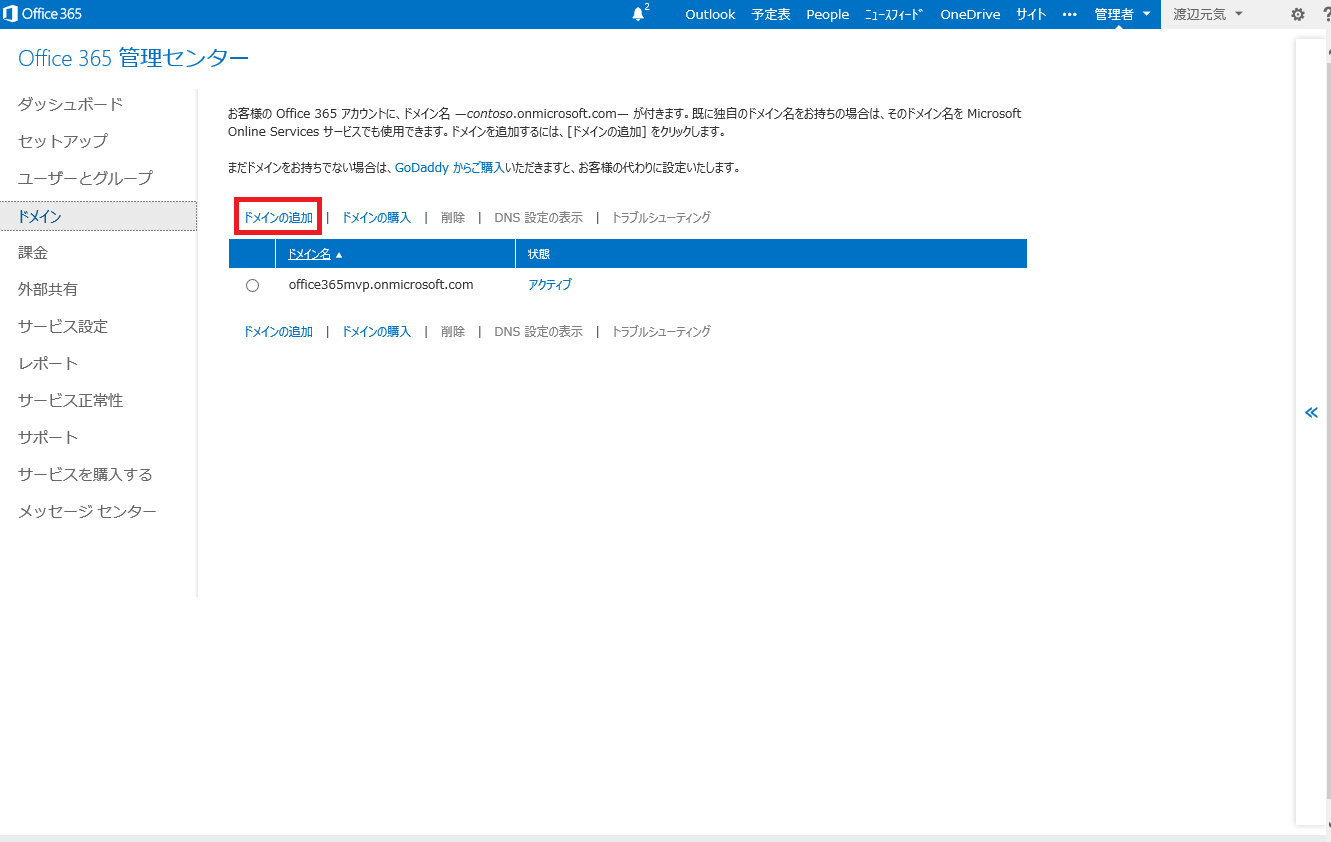

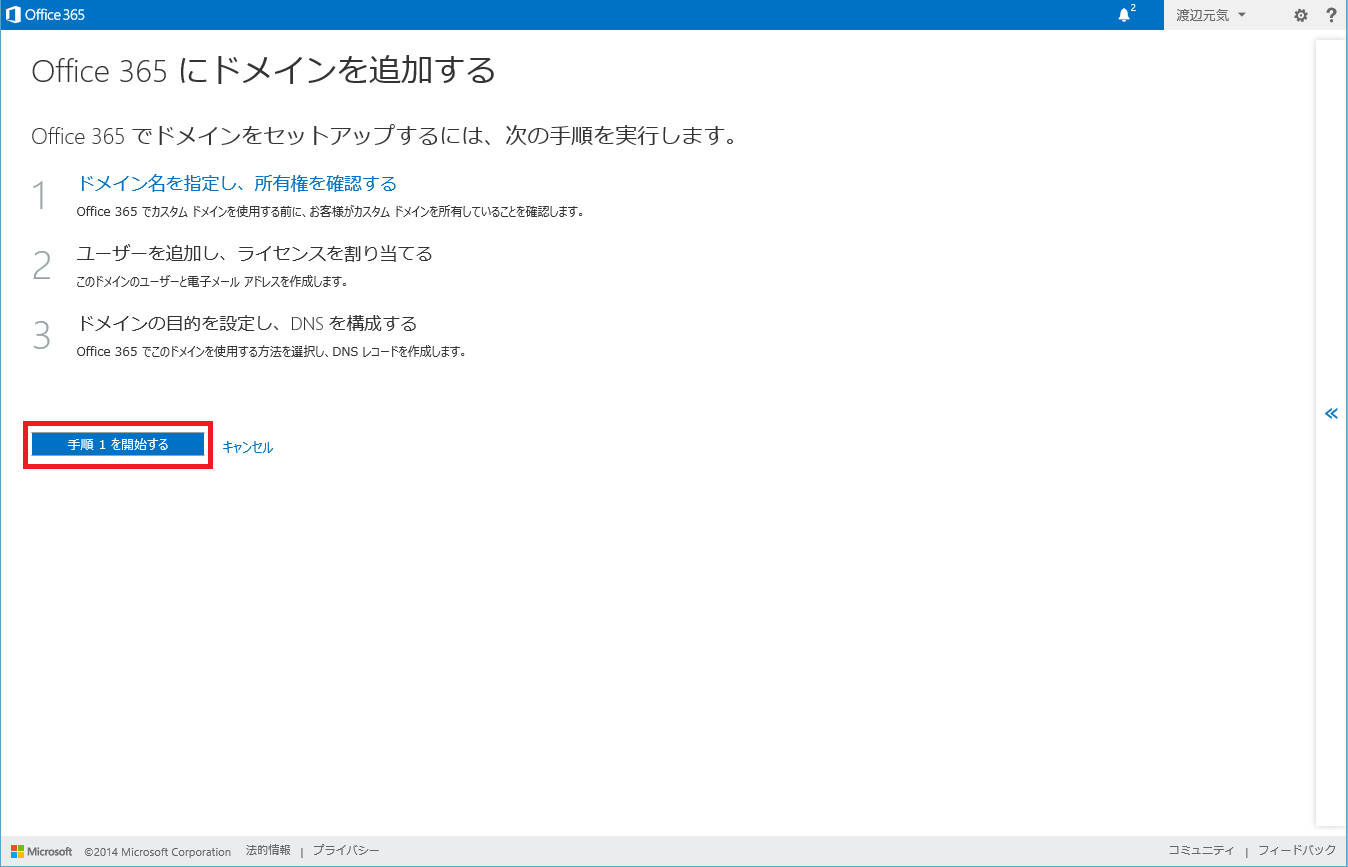

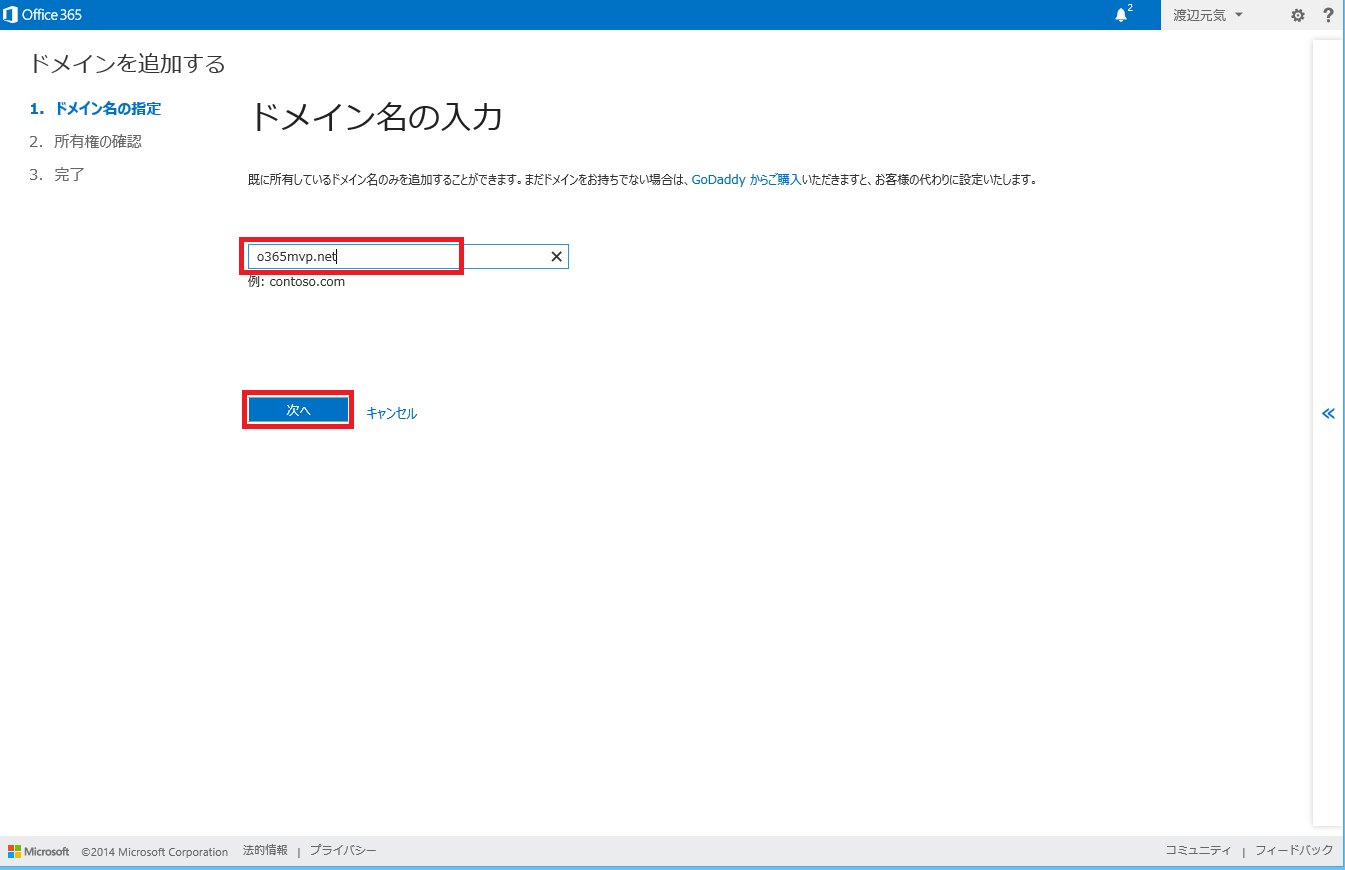

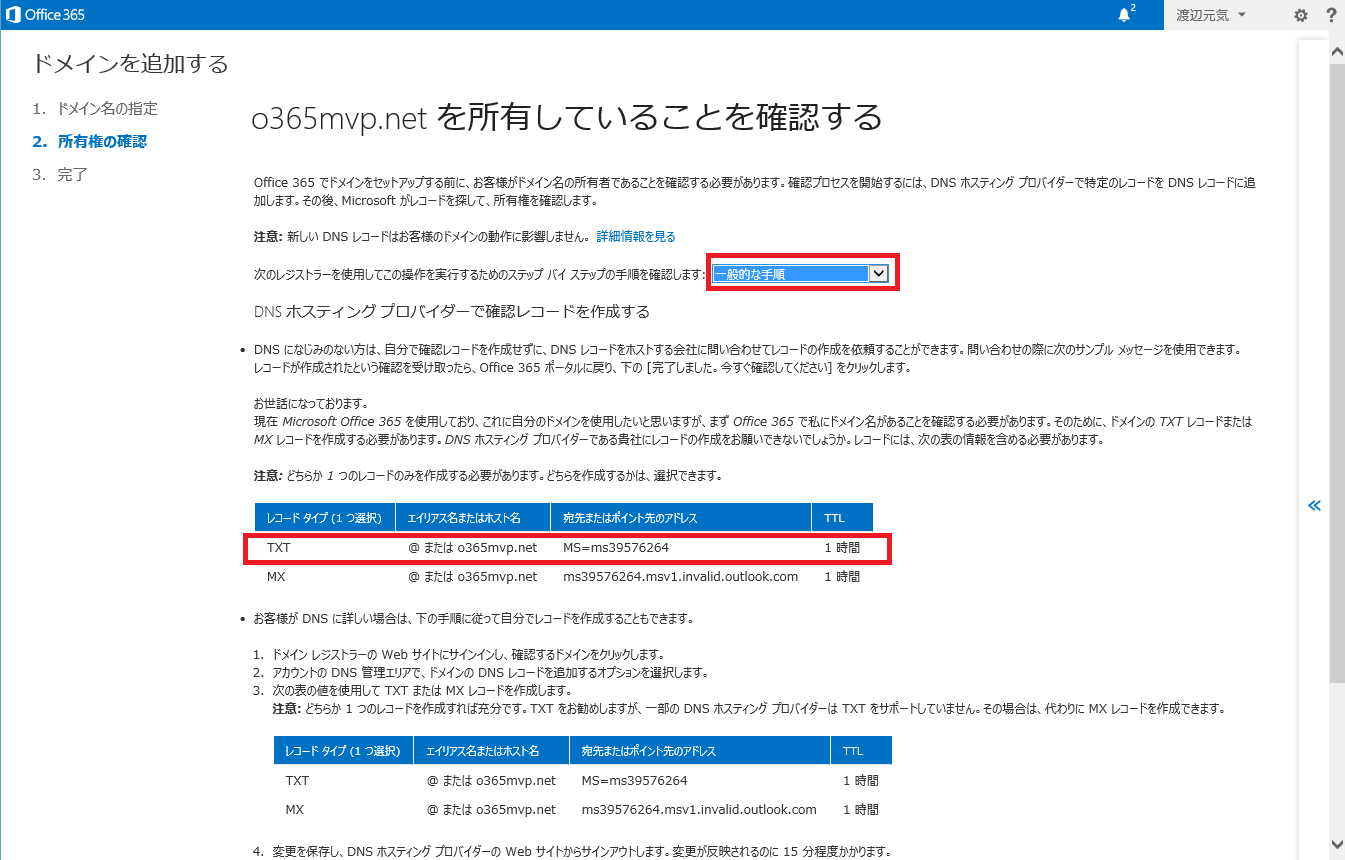

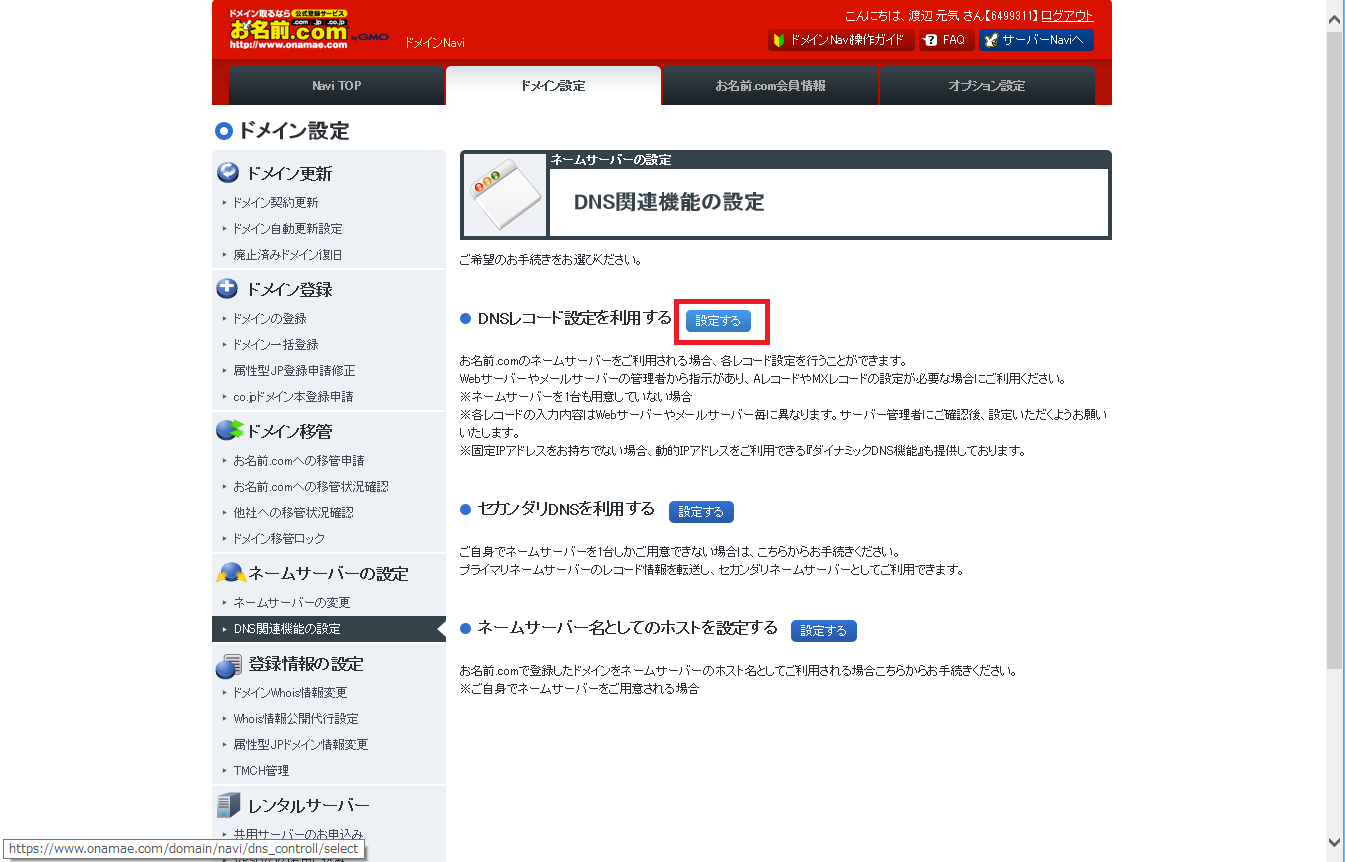

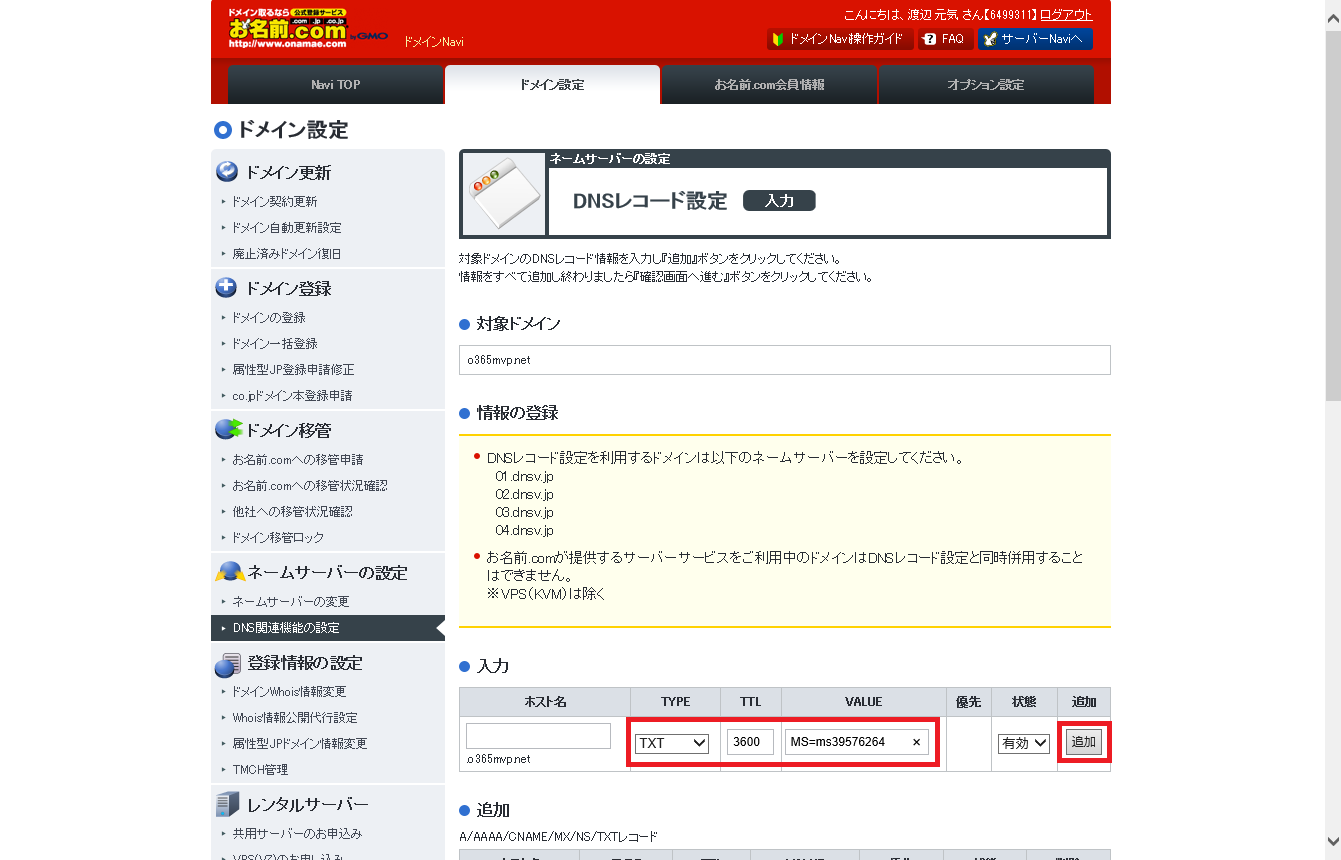

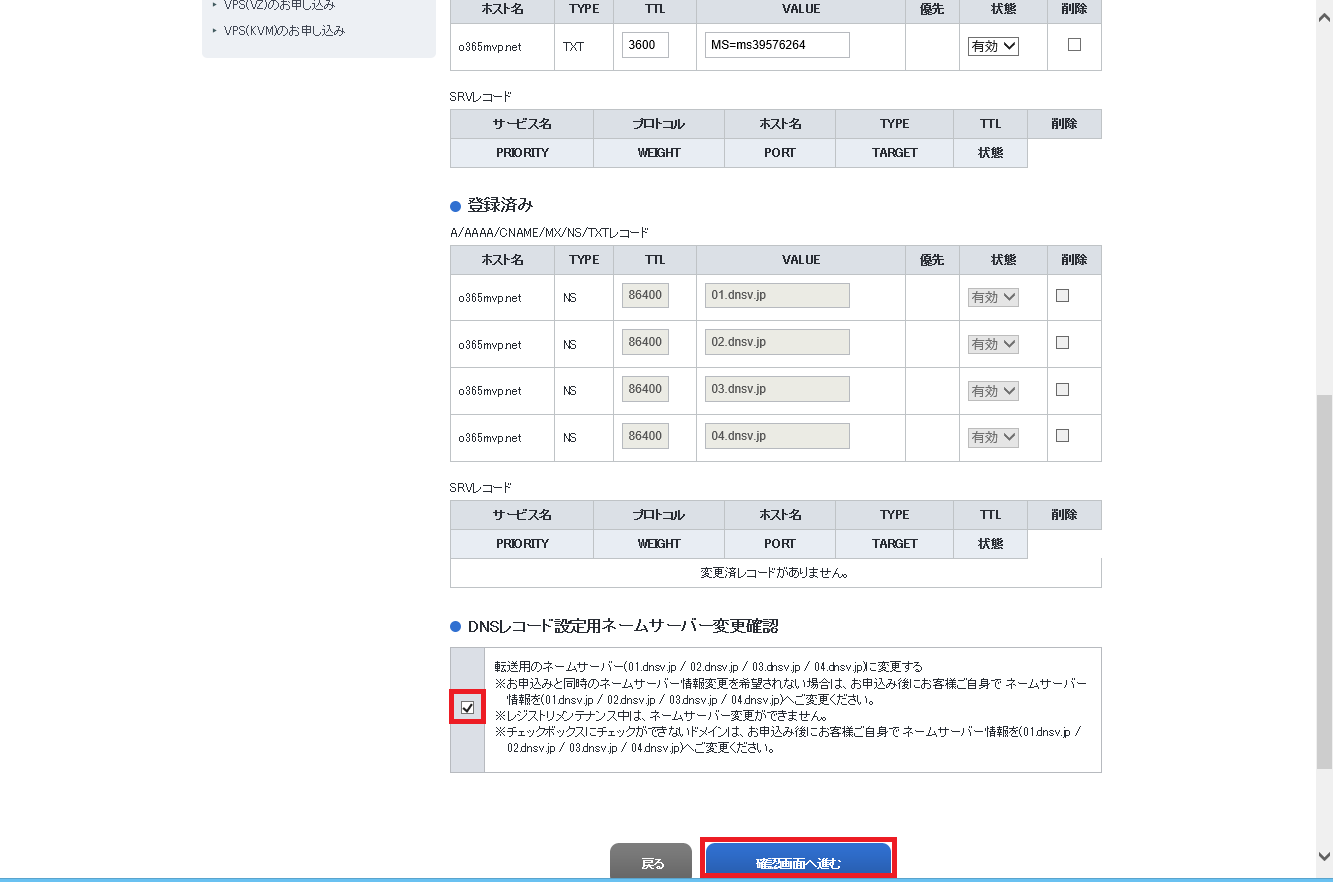

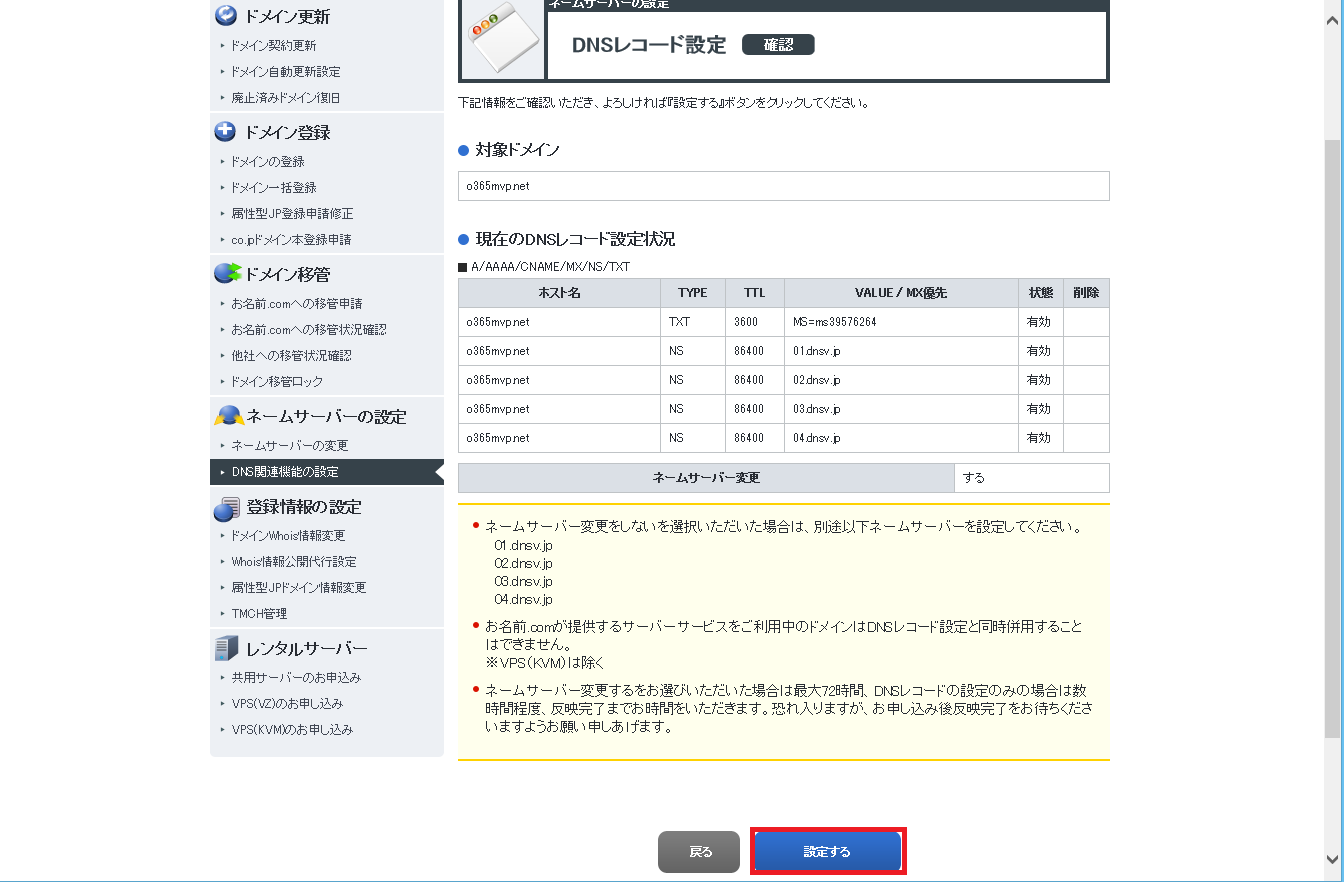

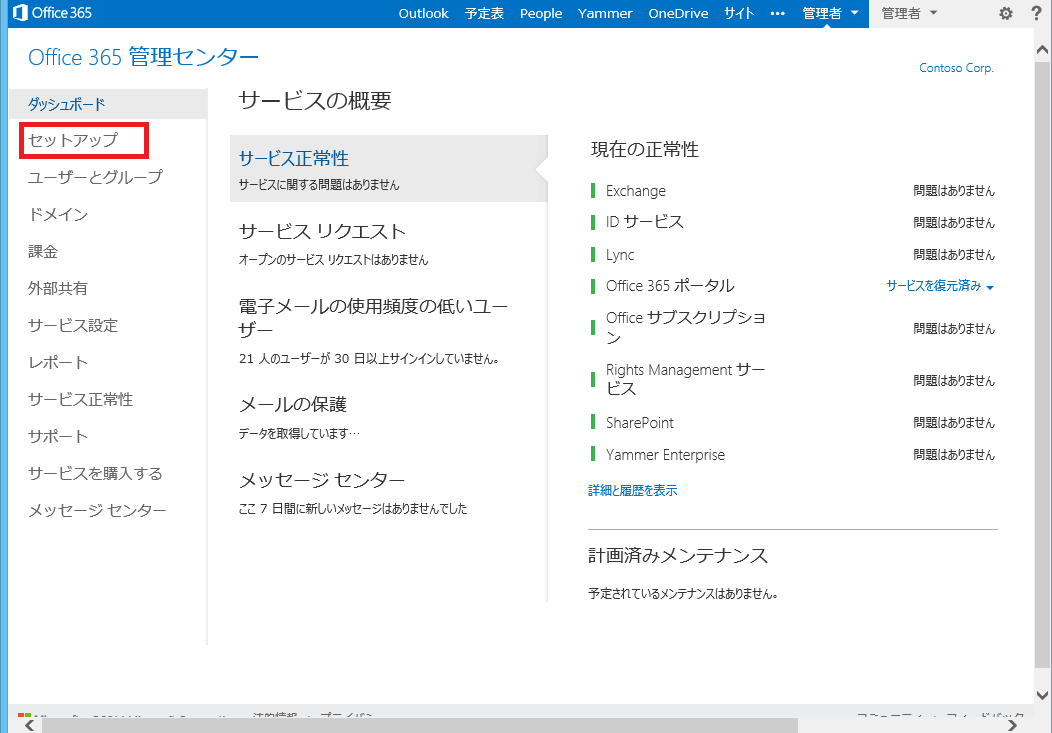

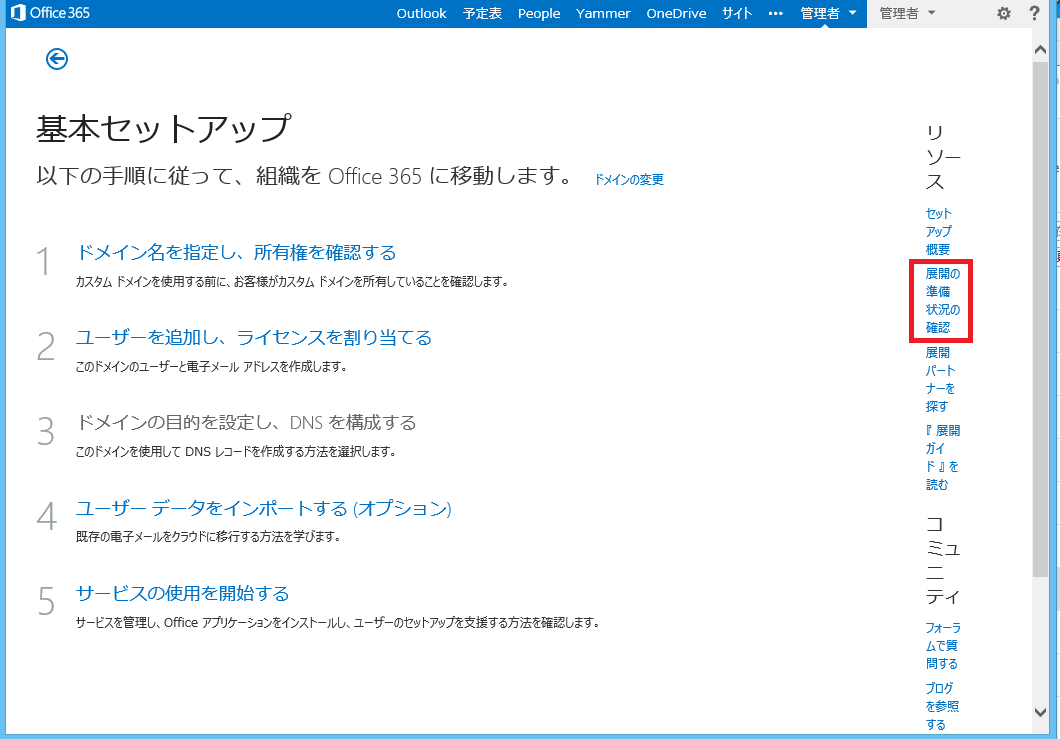

OnRampへのアクセスは、直接 https://onramp.office365.com/onramp/ から直接行くか、Office 365管理センターの[セットアップ]から画面右側の[展開の準備状況の確認]を選択して接続します。

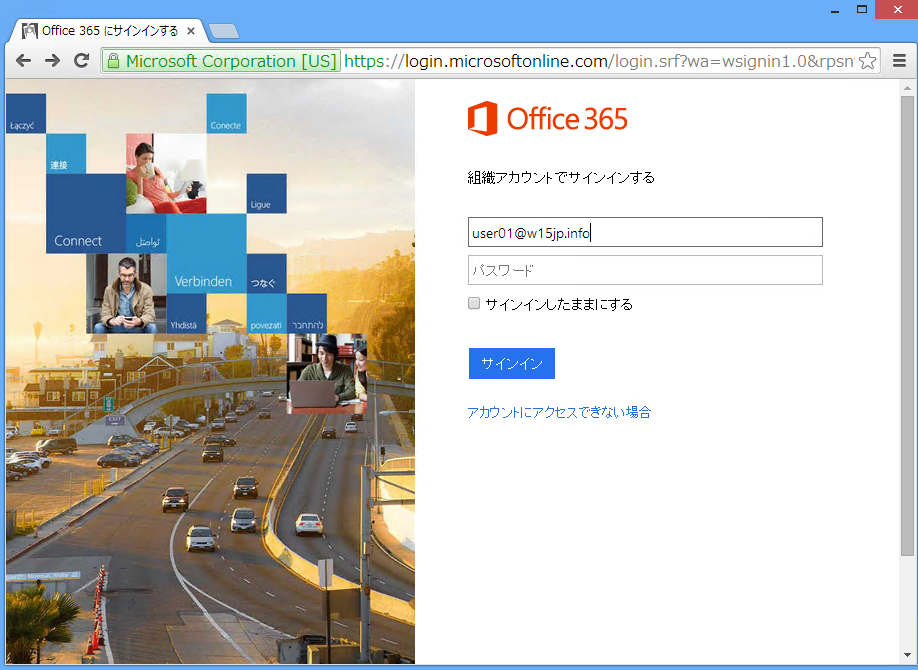

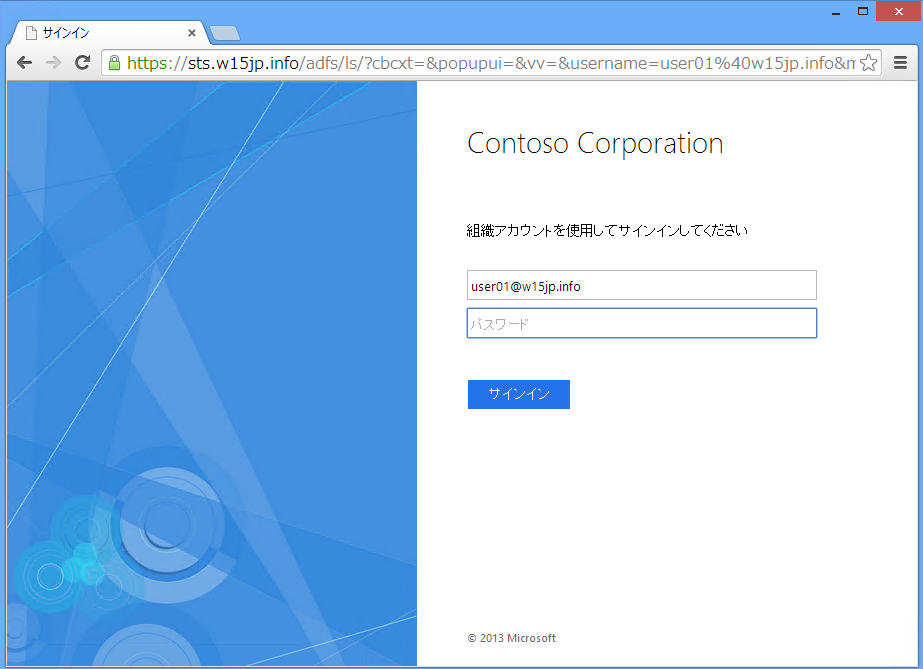

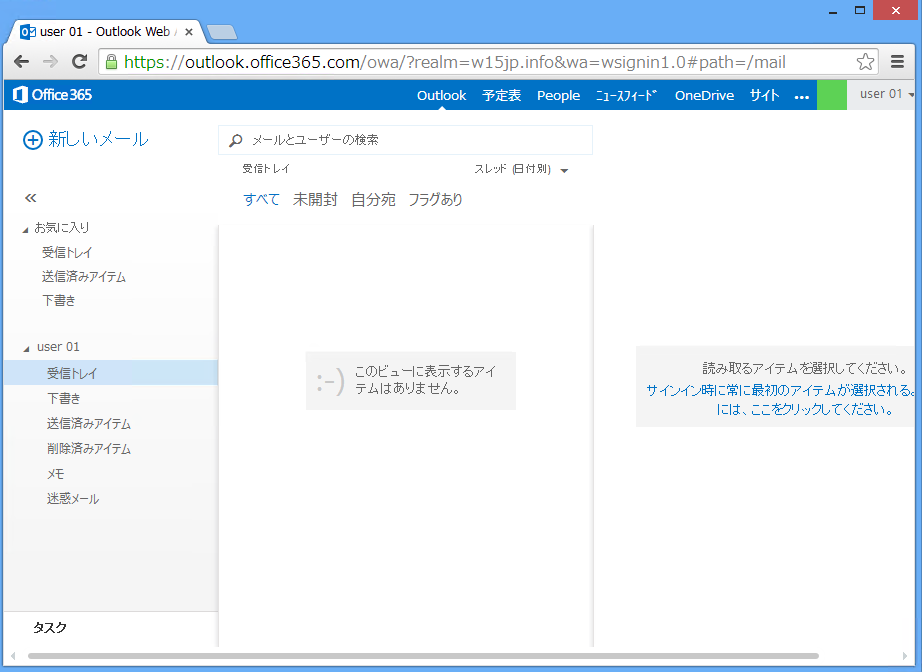

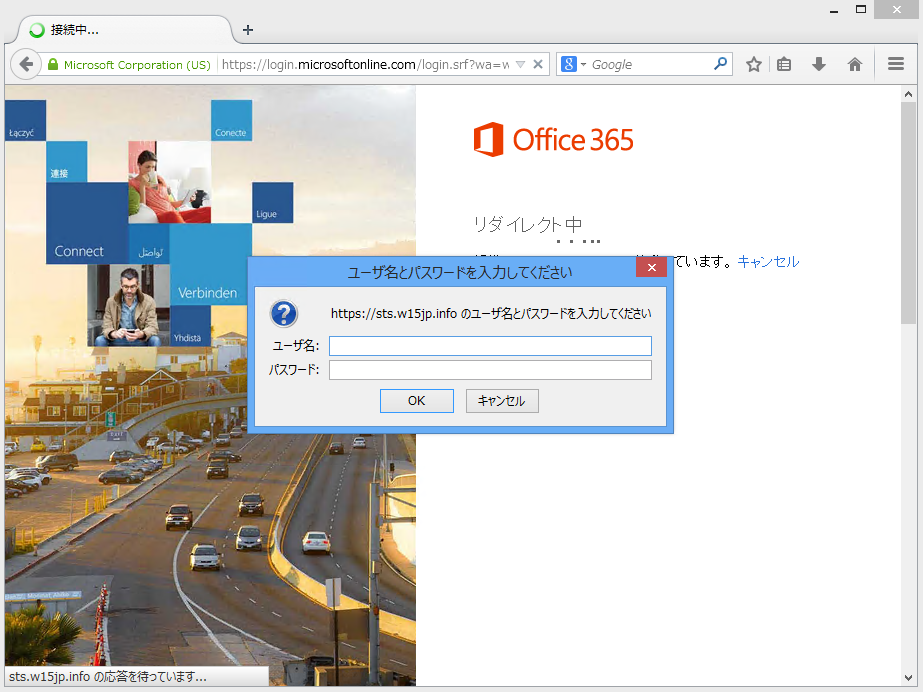

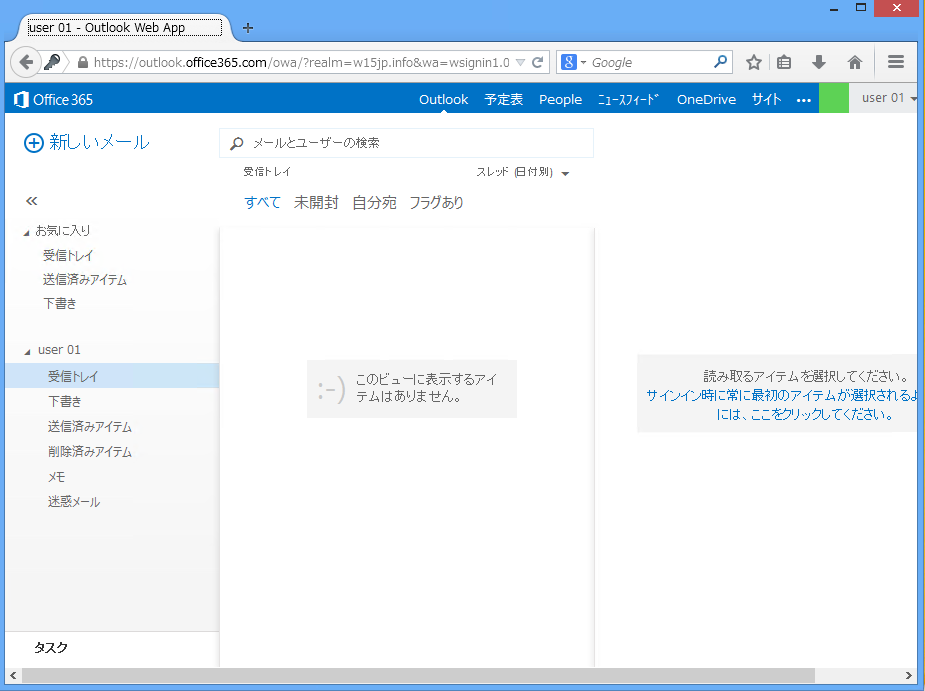

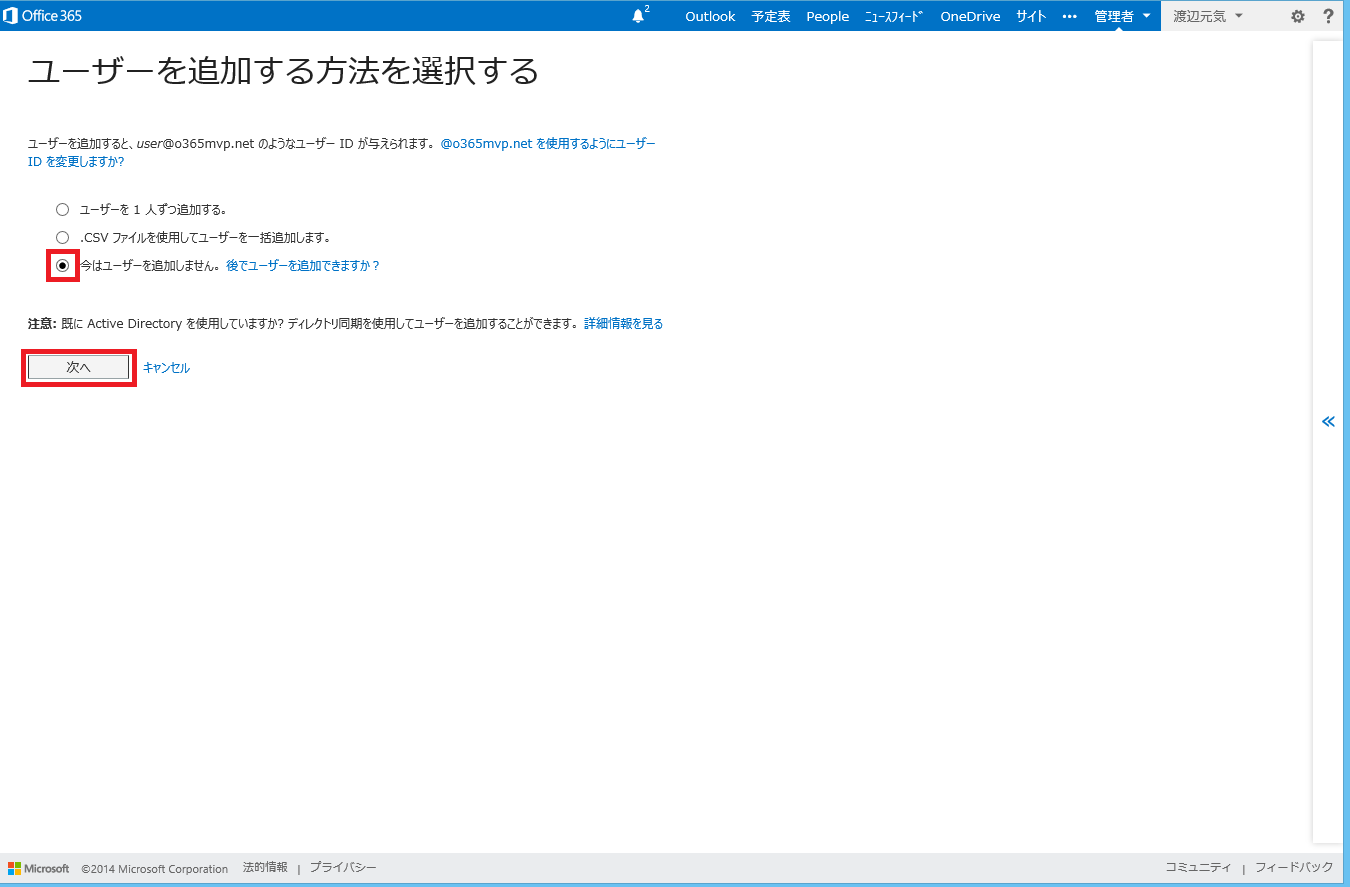

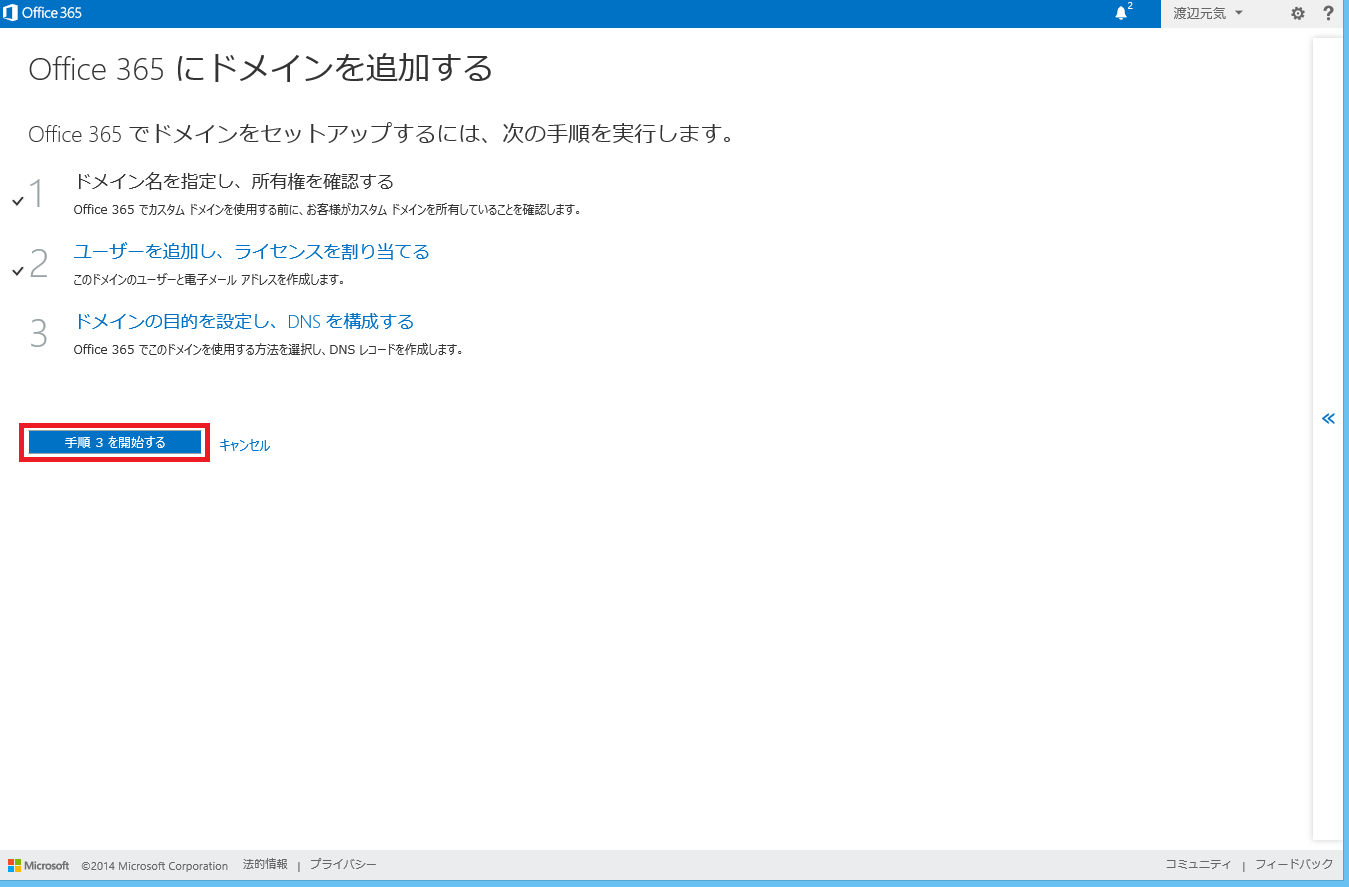

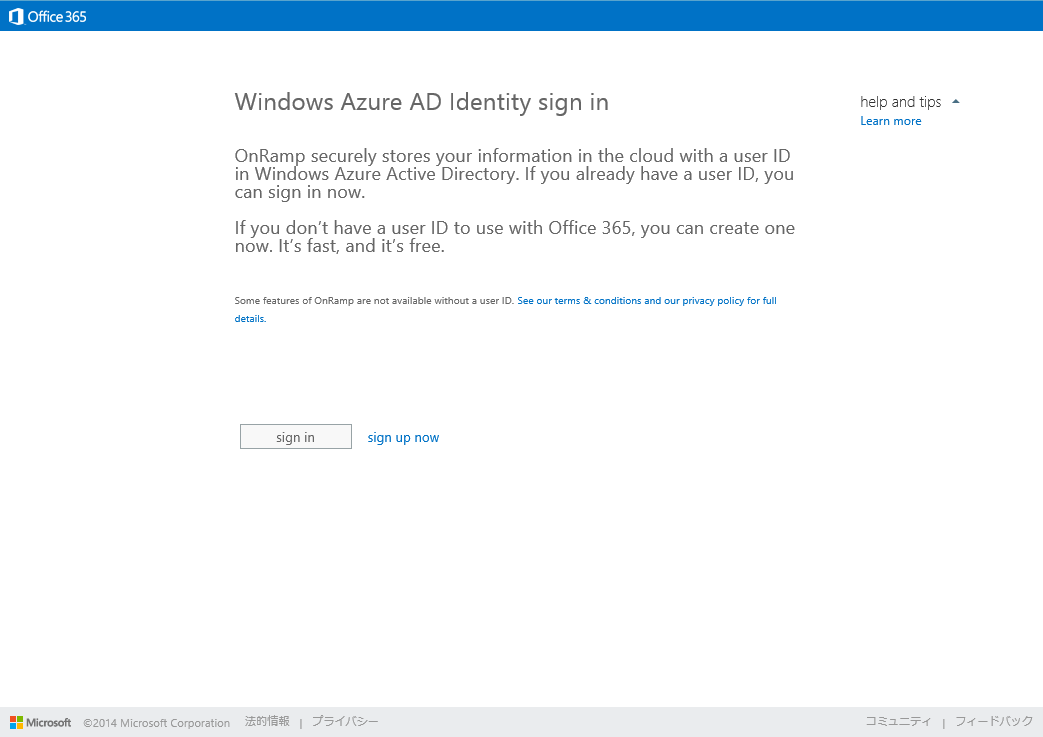

このツールは、Office365テナント側の設定がきちんと出来ているかどうかなども確認をします。この為、Office365の管理者アカウントも必要になります。管理者ポータルから遷移した場合は既にログインされた状態ですので、[Sign In]ボタンをクリックするだけでアクセスが可能です。(Office365テナントをまだ持っていない場合は、ここからサインアップすることも可能です)

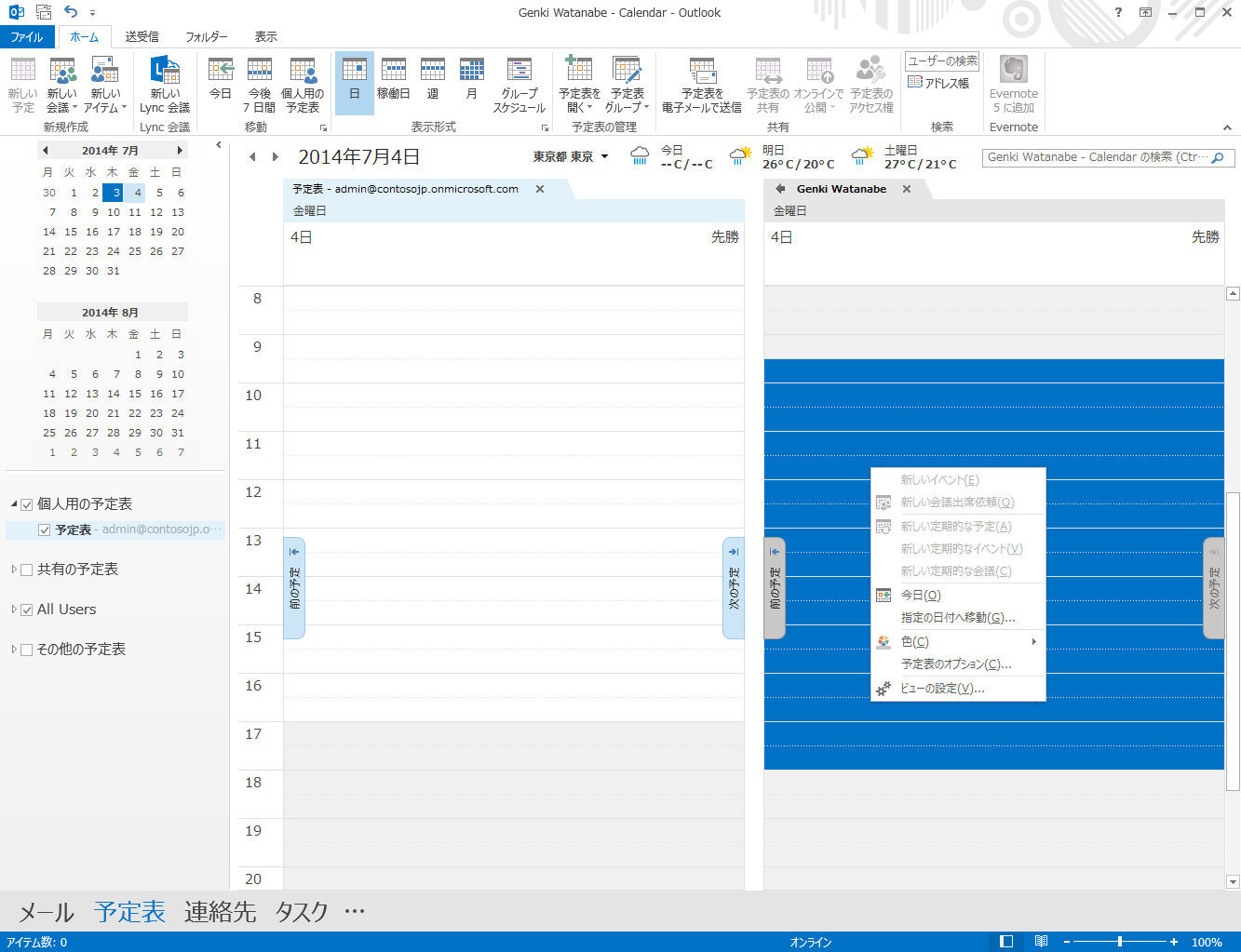

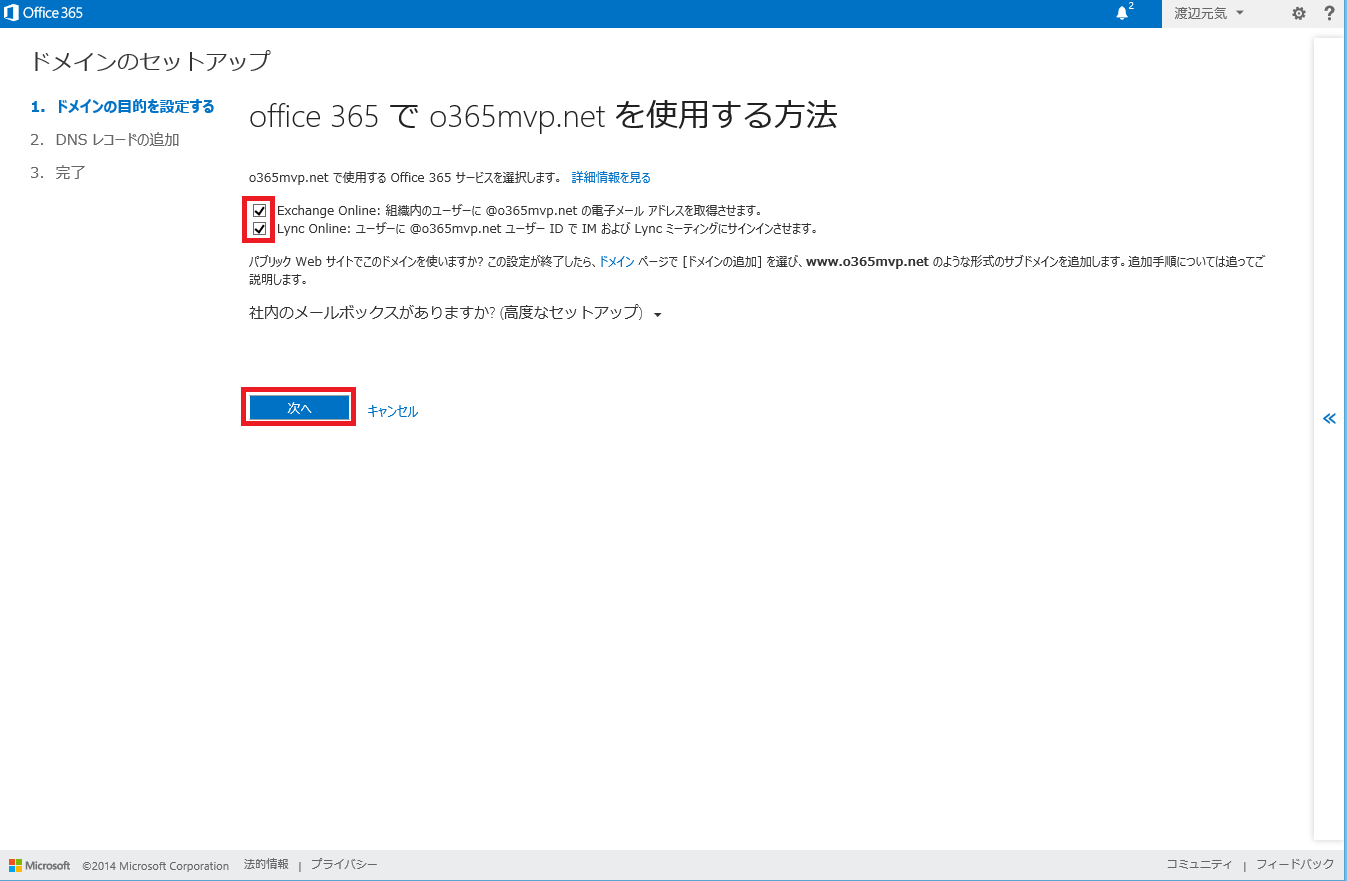

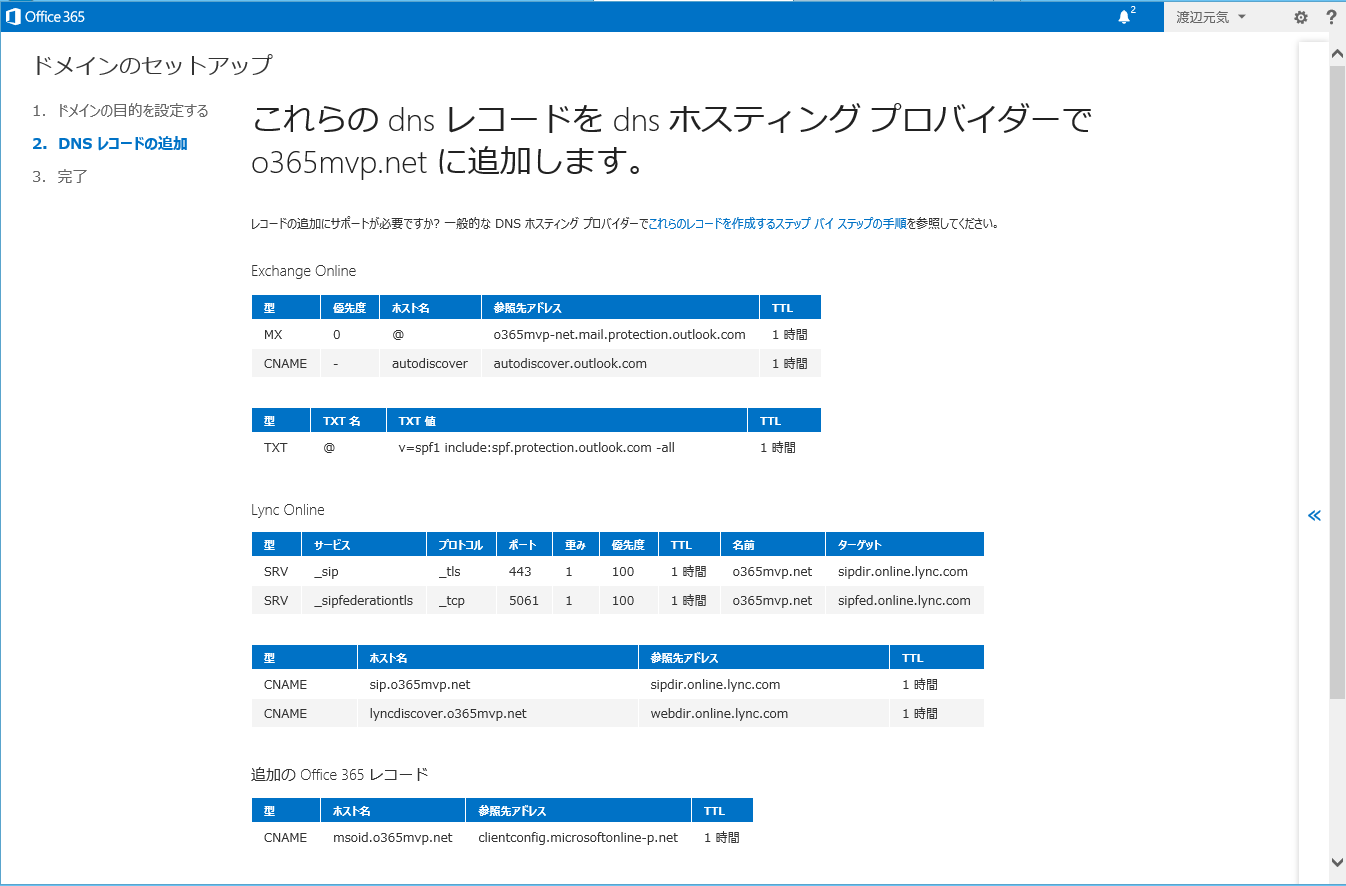

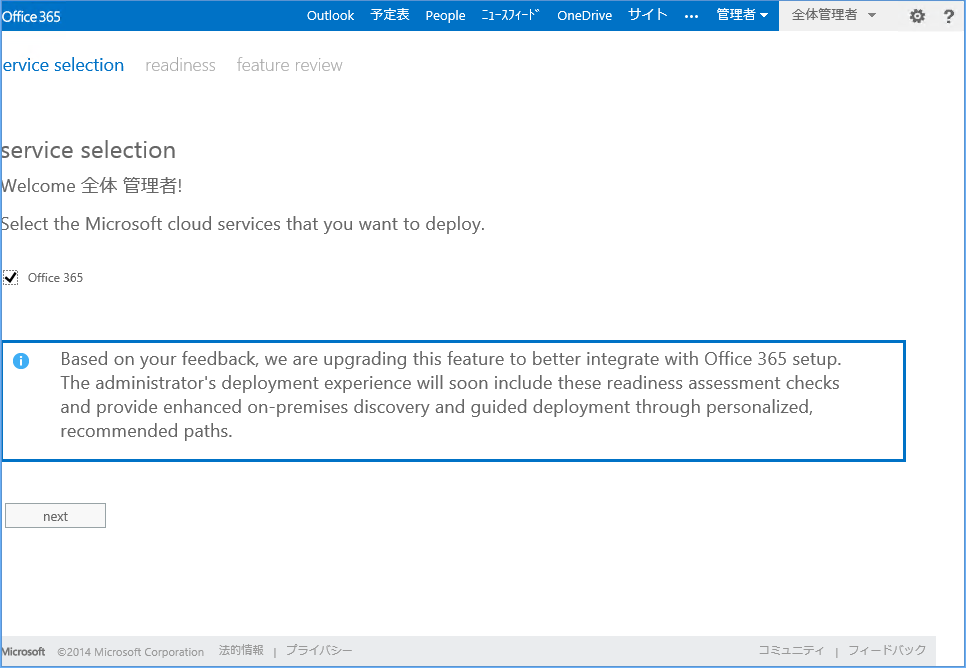

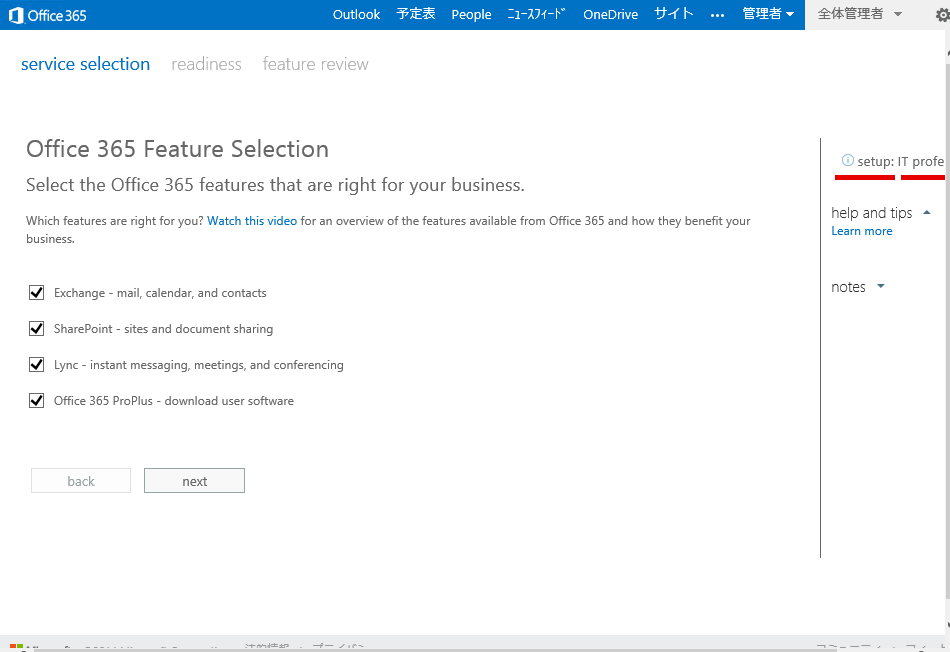

サインインすると、まずはどのクラウドサービスについて調べるかが表示されます。(将来的にはOffice365以外のクラウドサービスについても調査できるようになるのですかね?) ここでは、[Office365]を選択し、次の画面でOffice365で何を使うのかを選択します。ここでは全てチェックを入れてNextを押します。

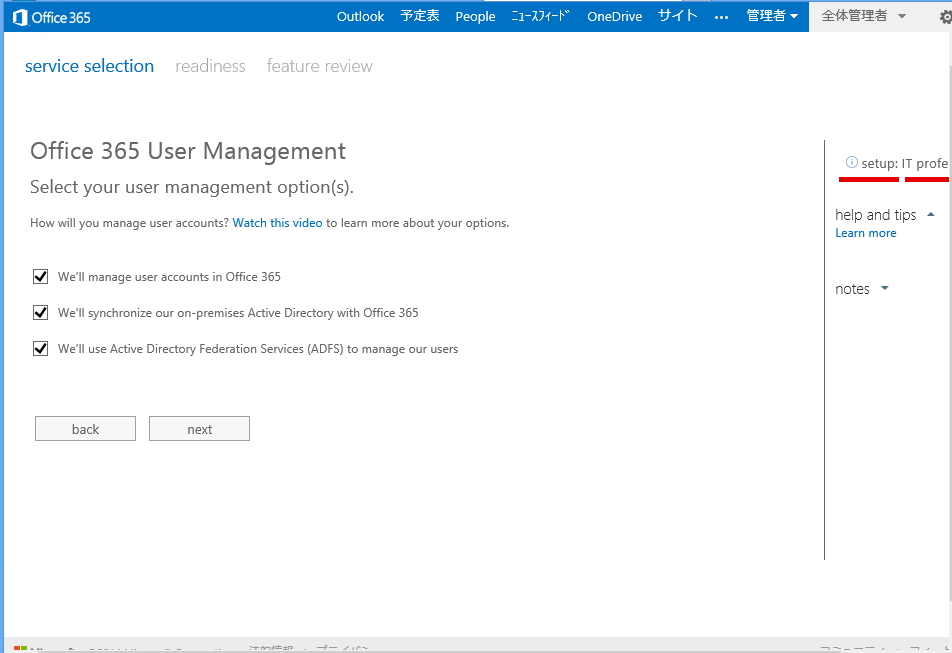

次に、利用するIDの種別についてチェックを入れます。一番上はクラウドIDを利用するかどうか、次にディレクトリ同期を利用するか、最後にADFSを利用するかです。ここではとりあえず全部チェックを入れて[Next]をクリックします。

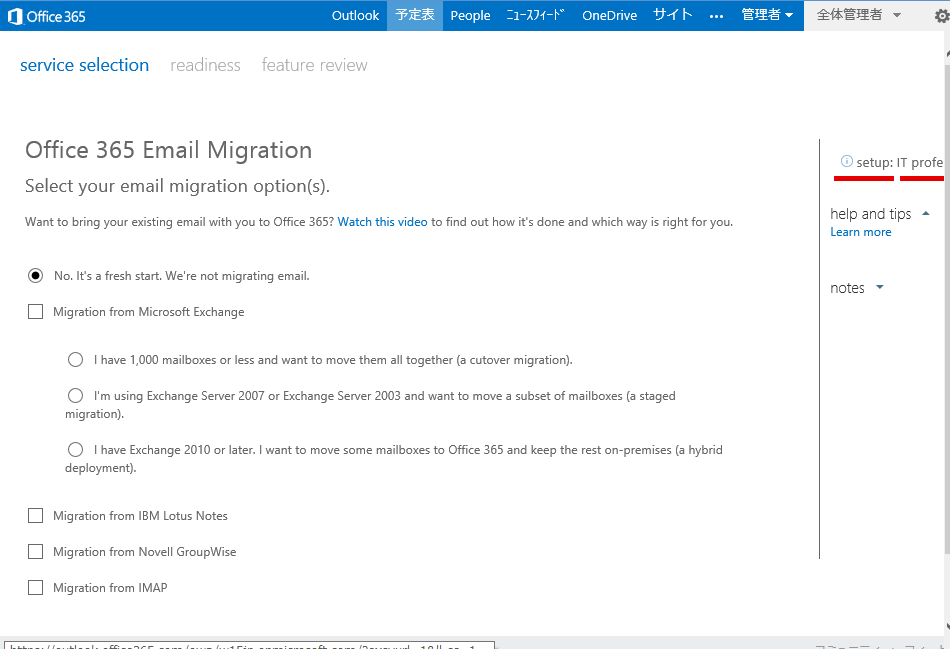

続いてはemailの移行を行うかどうかのチェックです。Exchange移行等を計画している場合はここでチェックを入れます。

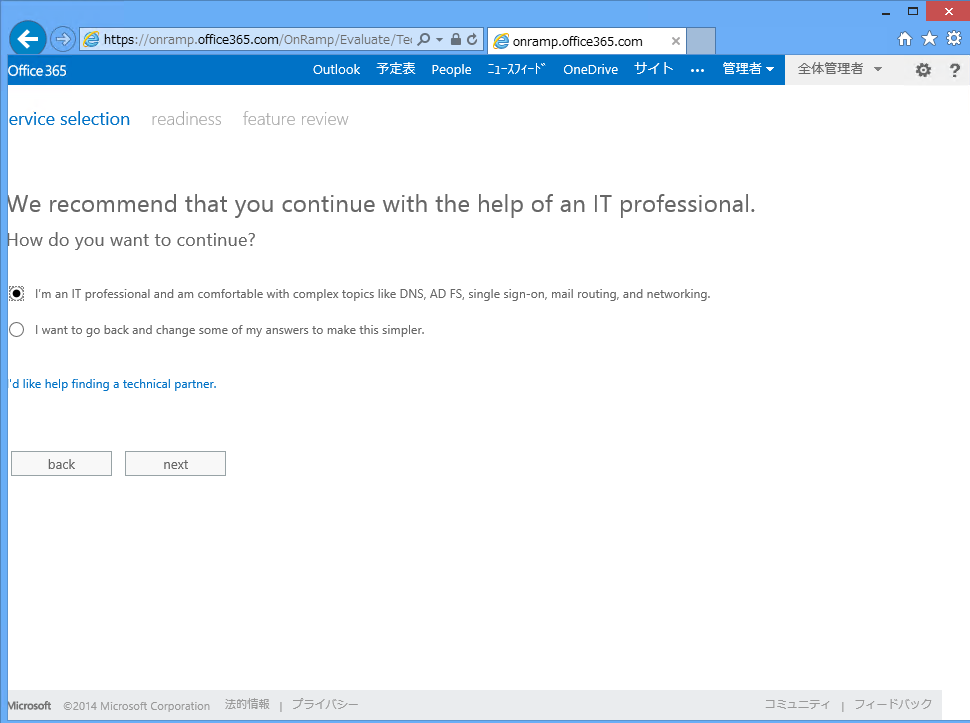

今までの回答内容によっては、ここれITプロに助けを求めましょうと確認画面が出ますが、もちろん、私はITプロですと選択してNextを押します。

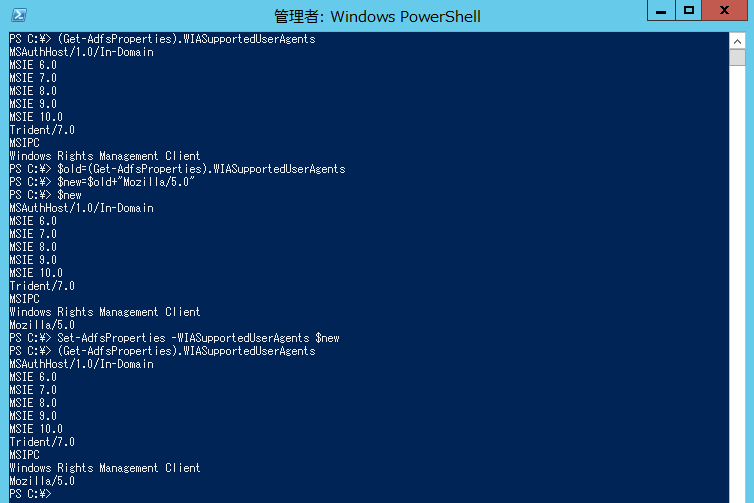

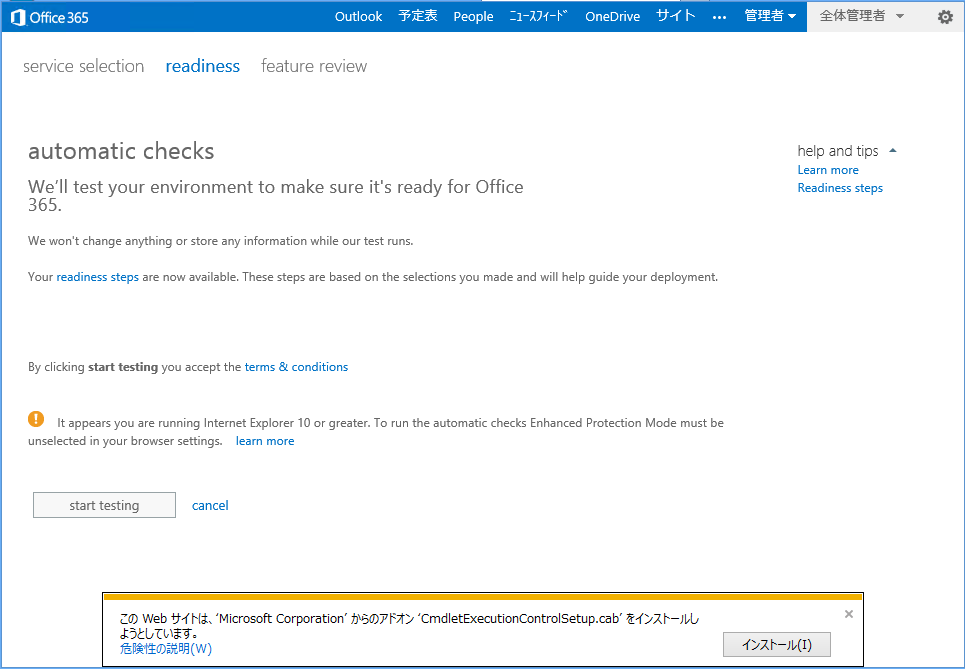

これで、ようやくチェック画面に推移します。まずは、コマンドを実行するための拡張モジュールのインストールを求められるのでインストールを行った後、[start testing]をクリックします。

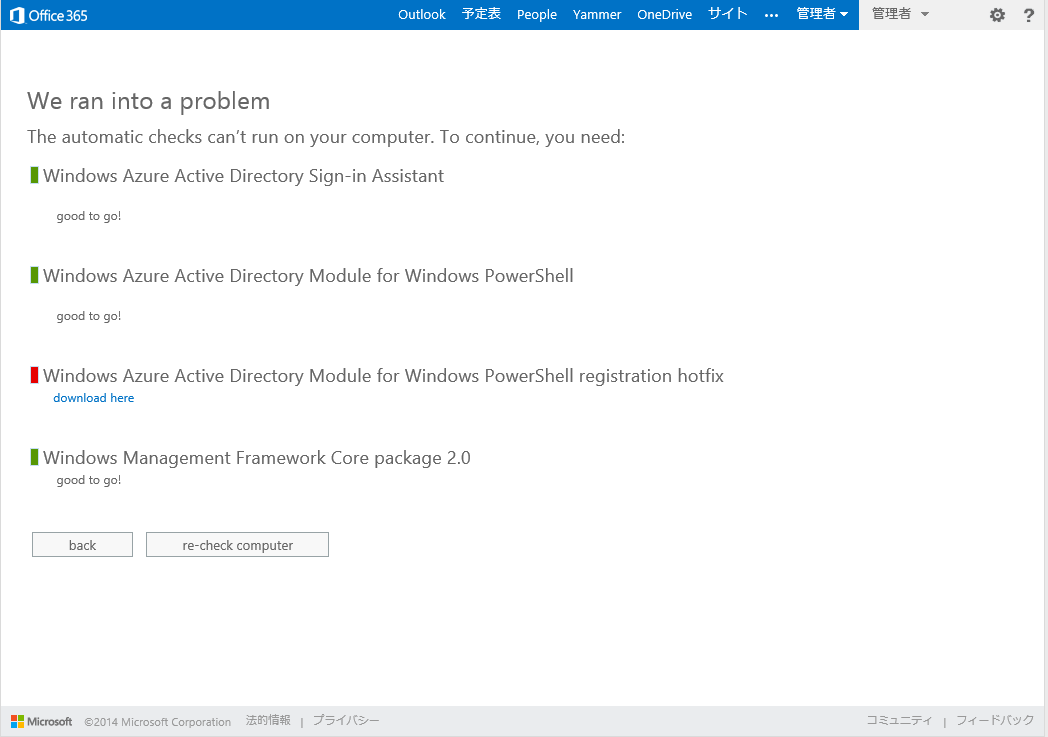

このツールですが少しアプリケーションの前提条件が多く、「①Windows Azure Active Directory Sign-in Assistant」「②Windows Azure Active Directory Module for Windows PowerShell」「③②のHostfix」「④Windows Management Framework Core package 2.0」がインストールされていない場合は、こちらでダウンロードリンクなどが表示されます。また、サインインアシスタントなどで上手く認識されない場合は、一度アンインストールしてここのリンクから辿れる英語版をインストールして試してみましょう。

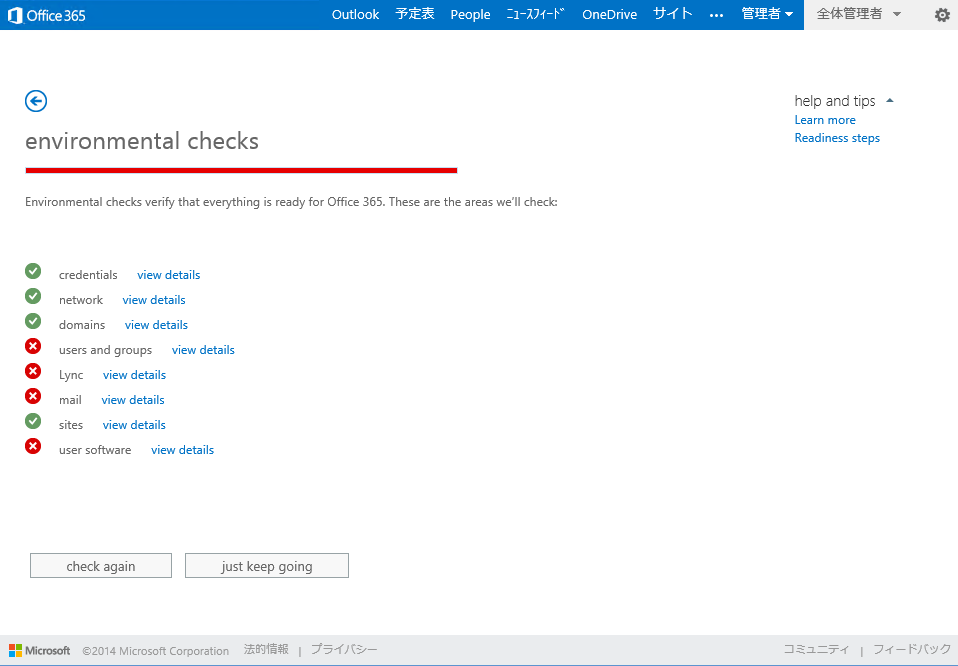

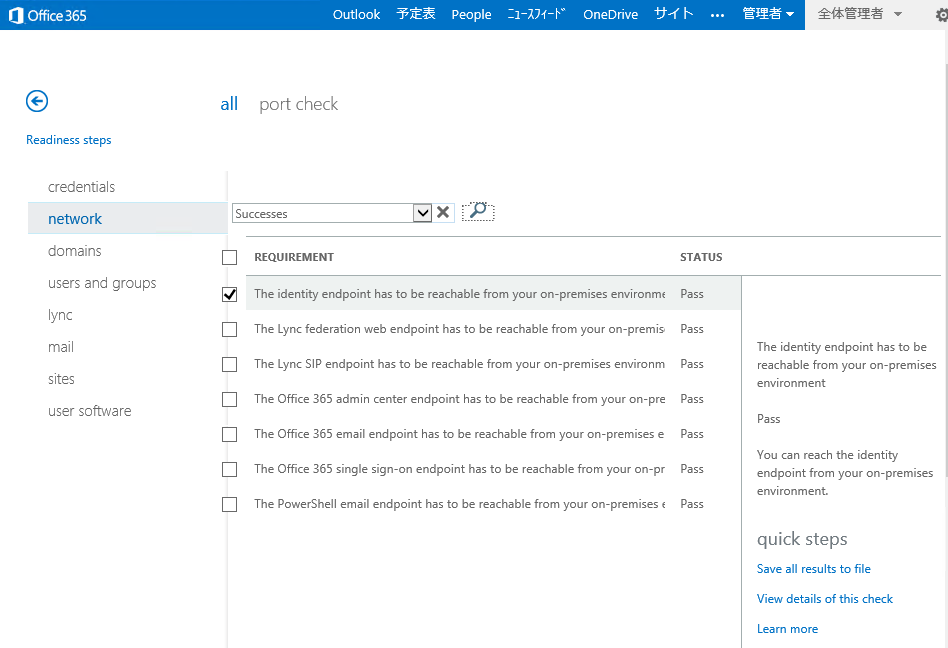

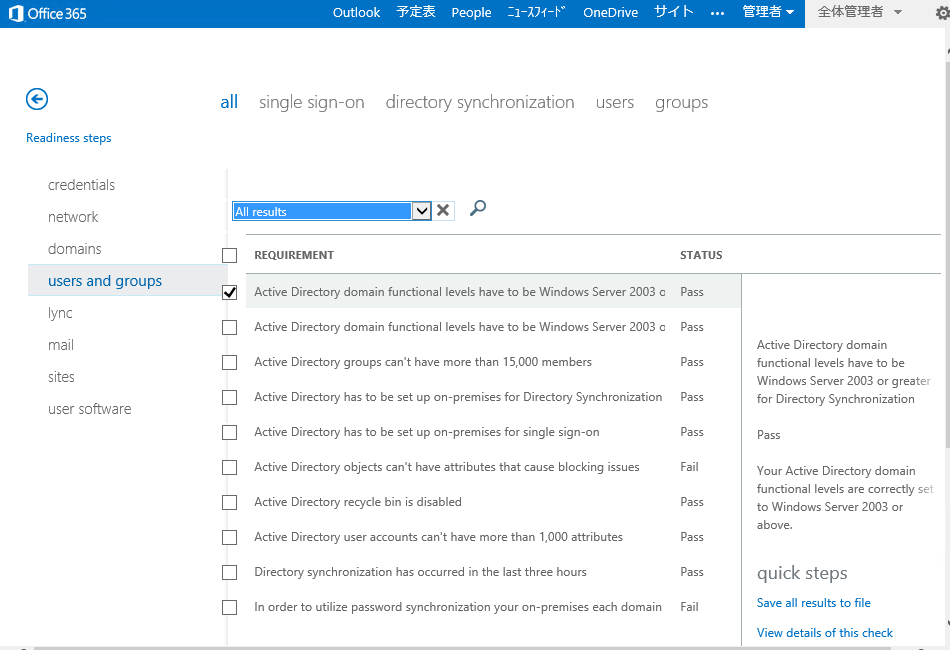

さて、実行結果です。それぞれの区分毎に成功したか失敗したかが表示され、[view details]を選択すると詳細を辿ることが出来ます。それぞれの詳細の中では、さらに小項目ずつのテスト結果が表示され、失敗した物が有る場合は失敗した物のみ表示されるようにフィルタリング条件が設定されています。成功した物も含めて全て見たい場合はこのフィルタを[All results]にすると全て表示されます。

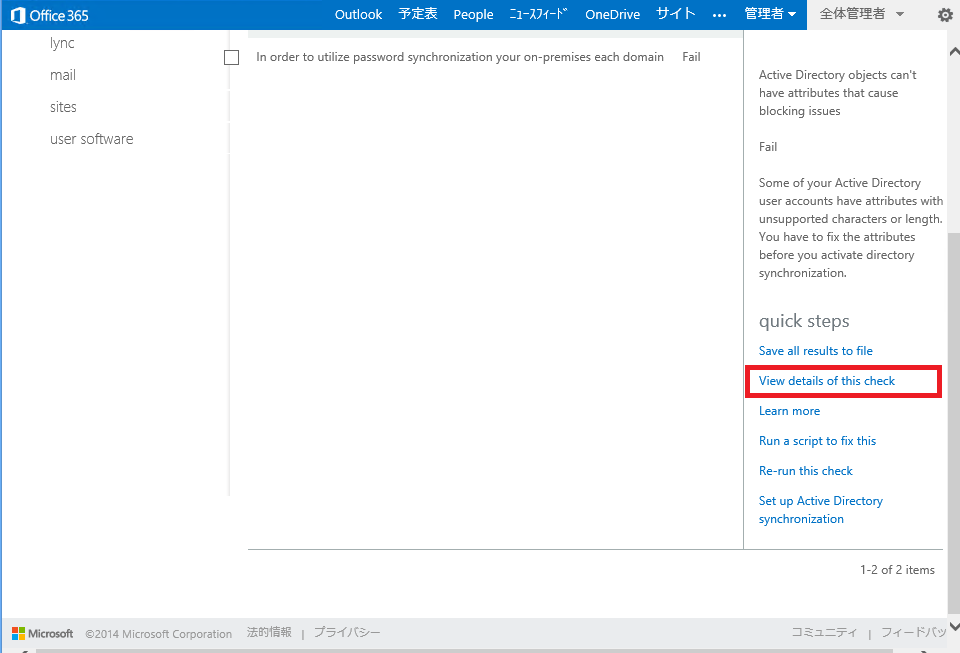

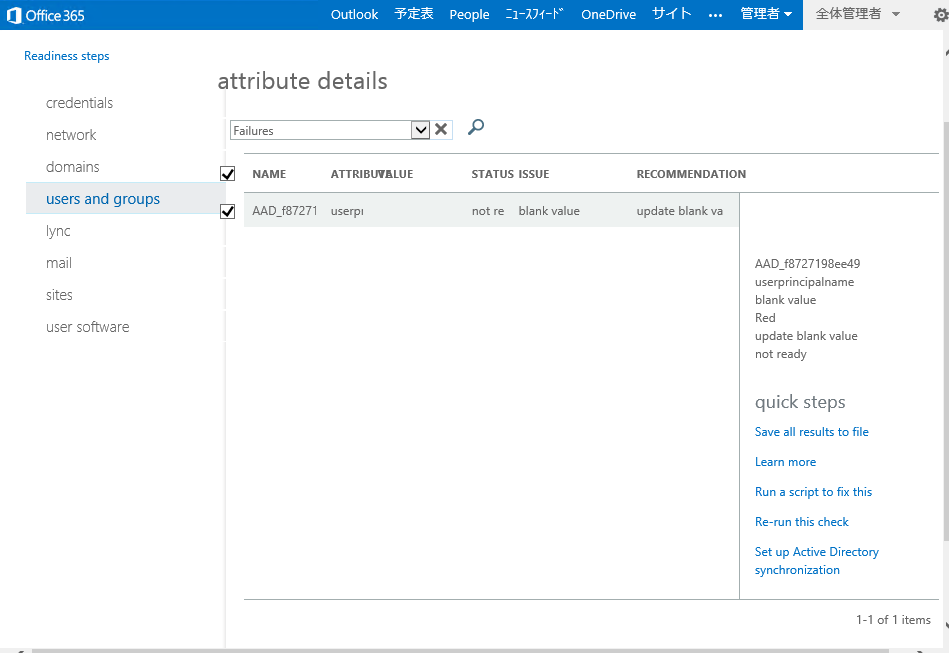

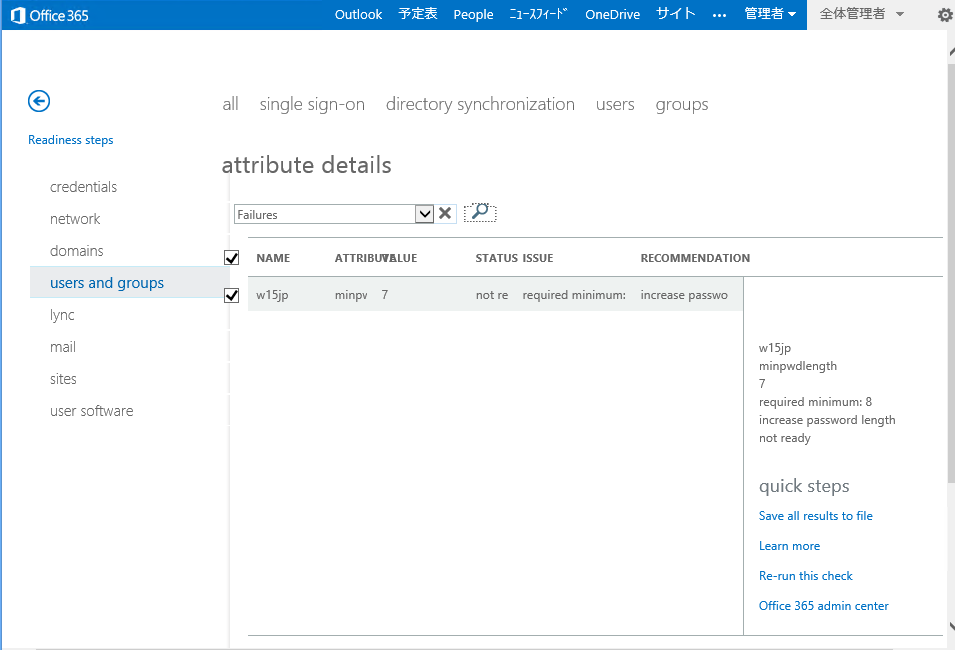

また、更に失敗したテストにカーソルを合わせ、右側のペインの[View details of this check]を押すと何がNGだったかが表示されます。ここでは、サンプルとしてUPNが設定されていないアカウント(=ディレクトリ同期、ADFSができない)に対するエラーや、パスワード長要件を満たしていない(ディレクトリ同期によるパスワード同期ができない)などのエラーが出てきました。

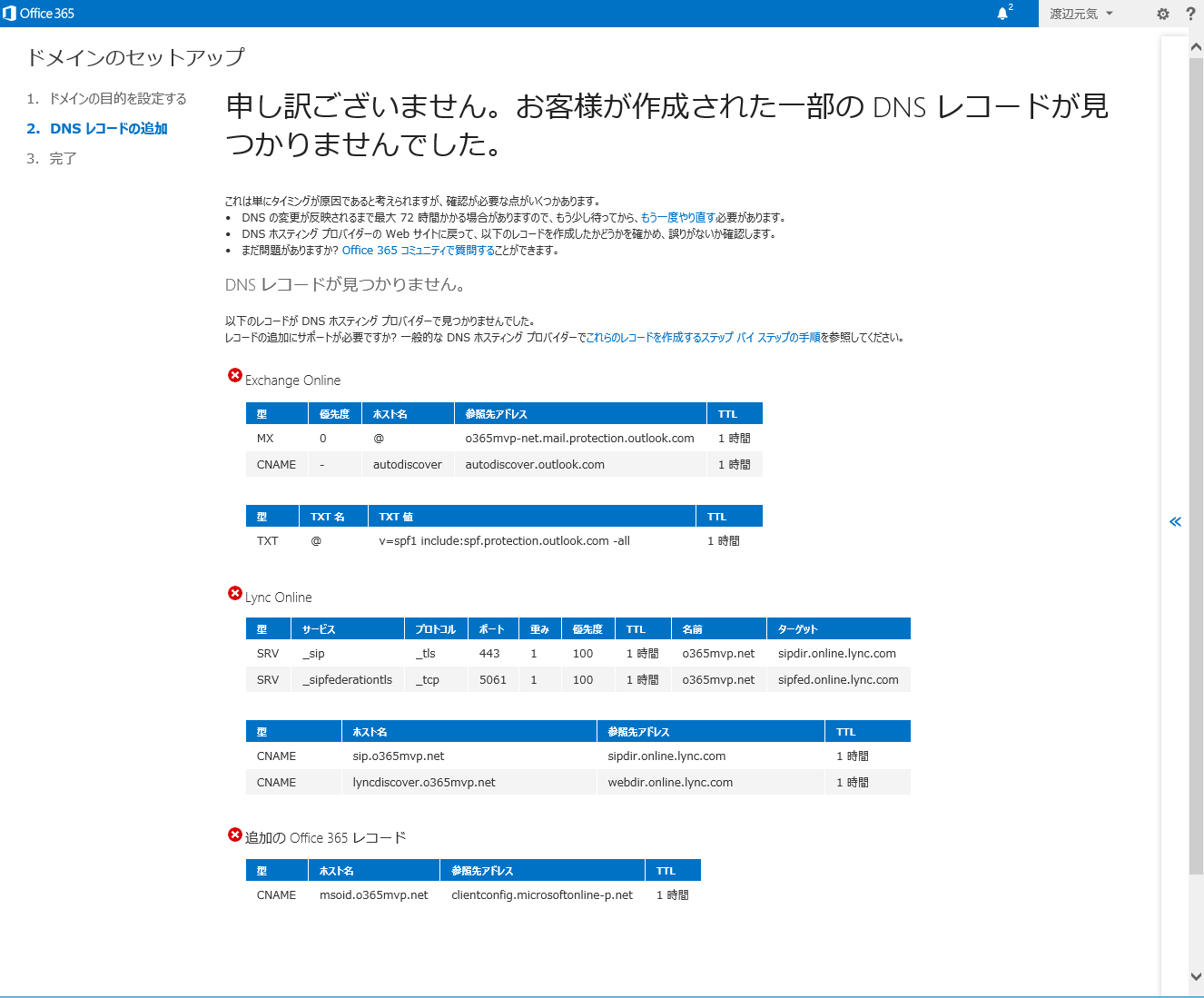

以前のツールと比較すると、少し手軽さは無くなってしまっているのですが、最初の方の画面にもあるとおり、この辺りの機能は徐々にユーザーの声を反映させて本体側の管理ポータルのセットアップの工程に統合されていくようです。