Office 365で提供されるOffice Professional Plusは、従来のインストーラーを利用したインストールという方式ではなく、オンデマンドでのストリーミング配信という方式になりました。

ストリーミング配信には2種類あり、①クイック実行 ②オンデマンドとなってます。オンデマンドは基本的にテンポラリで一時的に利用する物になりますが、今回は常用するクイック実行について話をしたいと思います。

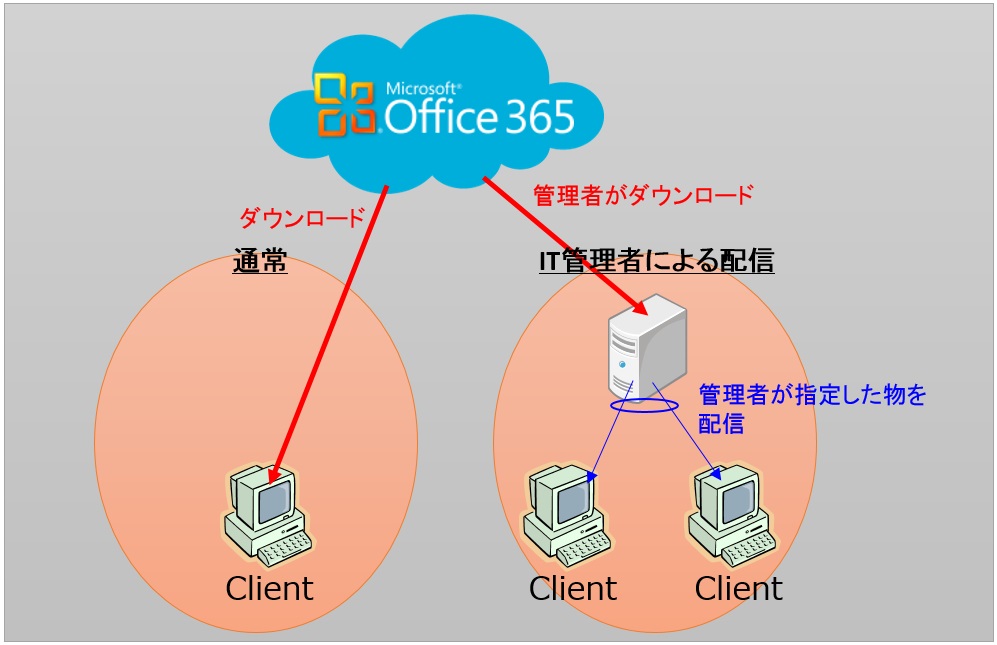

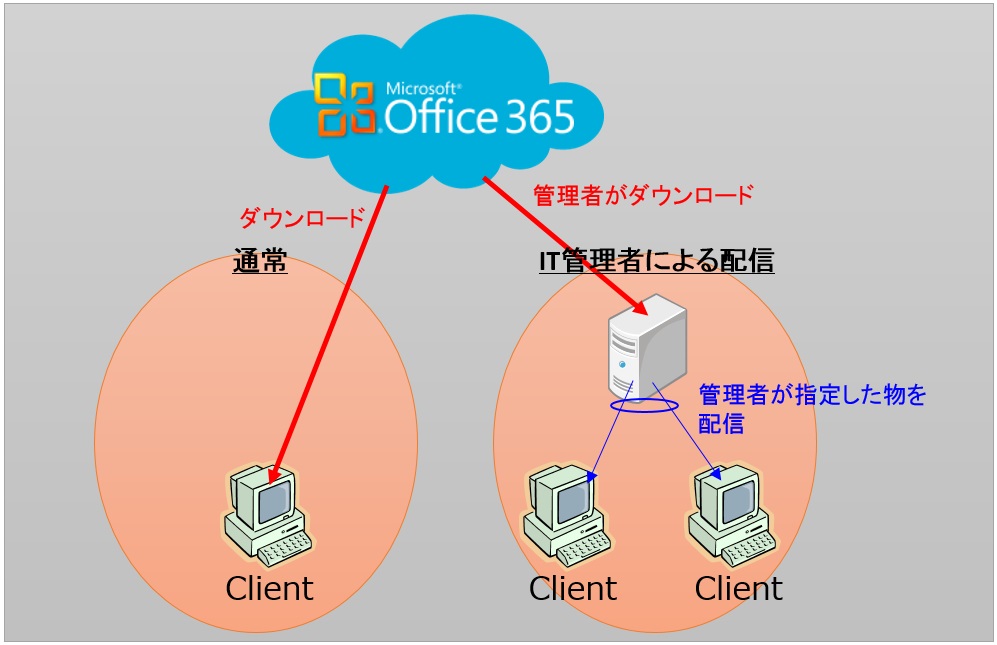

クイック実行は、通常は各クライアントから直接Office365(実体はインターネット上のキャッシュサーバー)に要求が出され、ダウンロードされます。パッケージはExcelやWordなどのコンポーネント単位では無く、Officeスイート全体のパッケージとしてダウンロードされます。

また、毎日更新の有無がチェックされて常に最新の状態のOfficeが利用されるようになります。この更新は、「更新する必要のあるデータのみ」「Officeスイート全体として」ダウンロードされます。

このダウンロードならびに更新の適用についてですが、企業(特に中規模~大企業)で利用しようとすると、通常の方式だと「新規ならびに更新のタイミングで大量のインターネットトラフィックが発生する」「IT管理者が関知しないバージョンアップが実施される」などの問題が発生することが想定されます。

この為、クイック実行ではIT管理者により管理したOffice365の展開ということが可能になってます。共有フォルダ1つあれば実現できますので、簡単にその方法を紹介したいと思います。

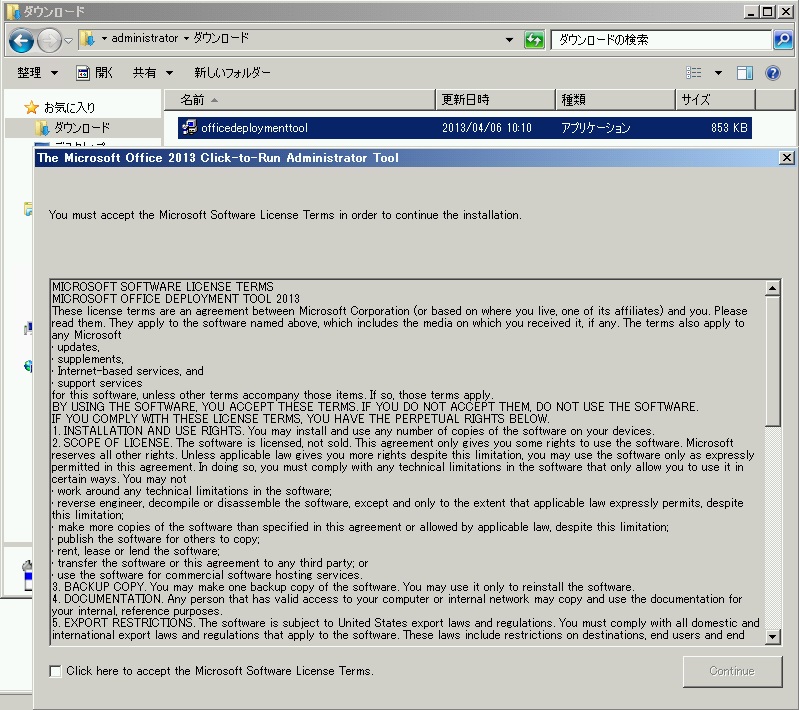

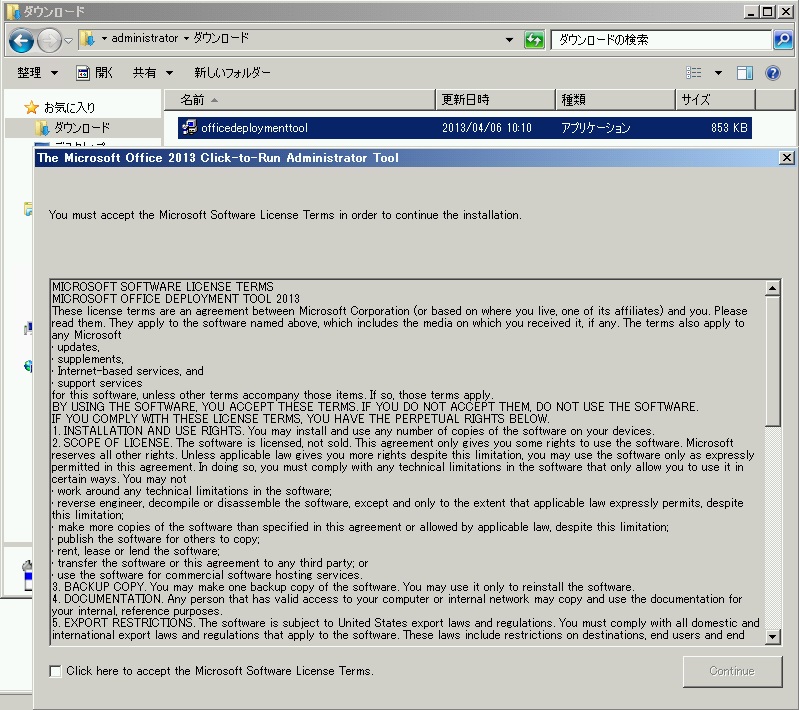

まずは、Download Center(英語)からOffice展開ツールをダウンロードします。(ベータ用の物では無いバージョンをダウンロードして下さい。)

Office Deployment Tool for Click-to-Run

http://www.microsoft.com/en-us/download/details.aspx?id=36778

ダウンロードした物を実行すると、使用許諾が表示されるので、確認してContinueを押します。続いて、解凍先を求められるので、展開に利用する共有フォルダに展開します。

解凍が完了すると、configuration.xml と setup.exeという2つのファイルが作成されます。

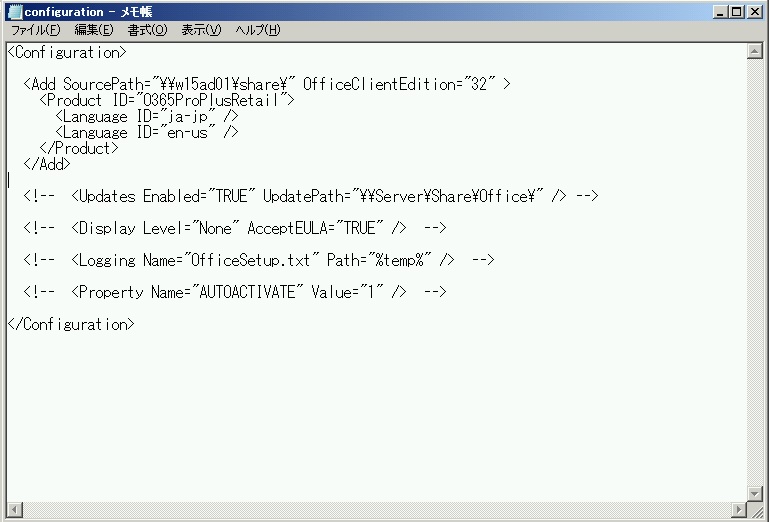

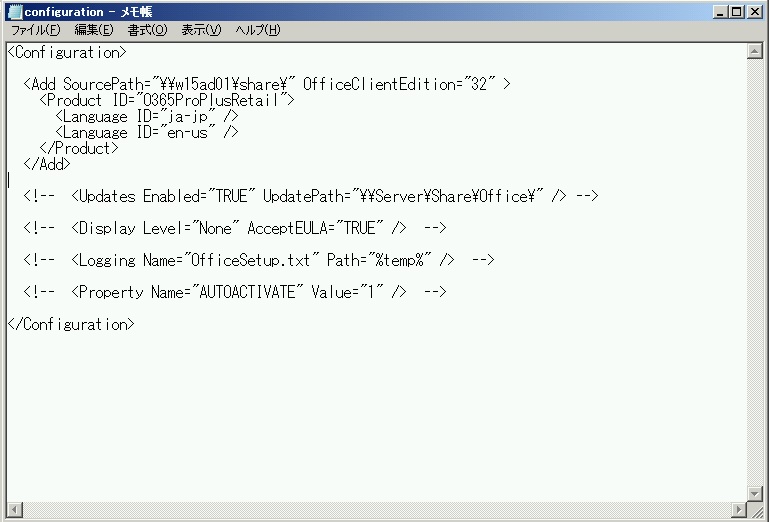

まず、configuration.xmlの内容を修正して、ダウンロードするプロダクトのエディッションと言語パックを指定します。今回は、サンプルとして32bit版のOffice365の日本語、英語版をダウンロード対象としてみます。

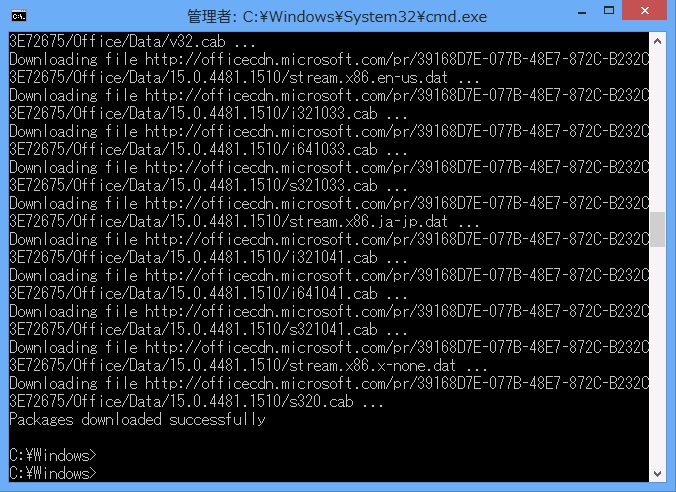

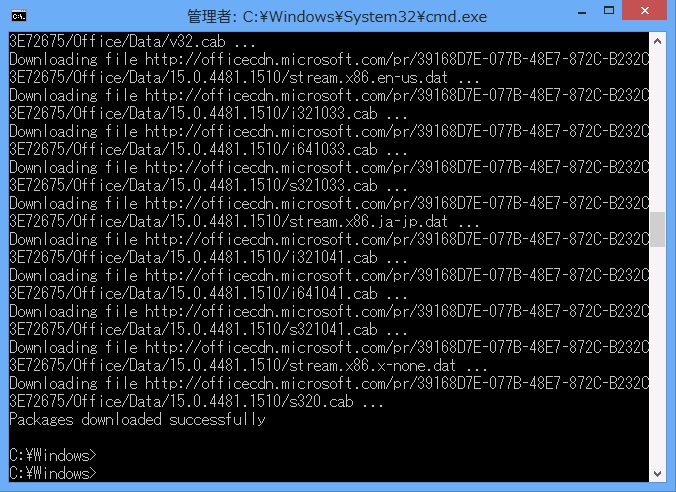

.xmlファイルの構成が終わったら、setup.exe /download configuration.xml を実行します。

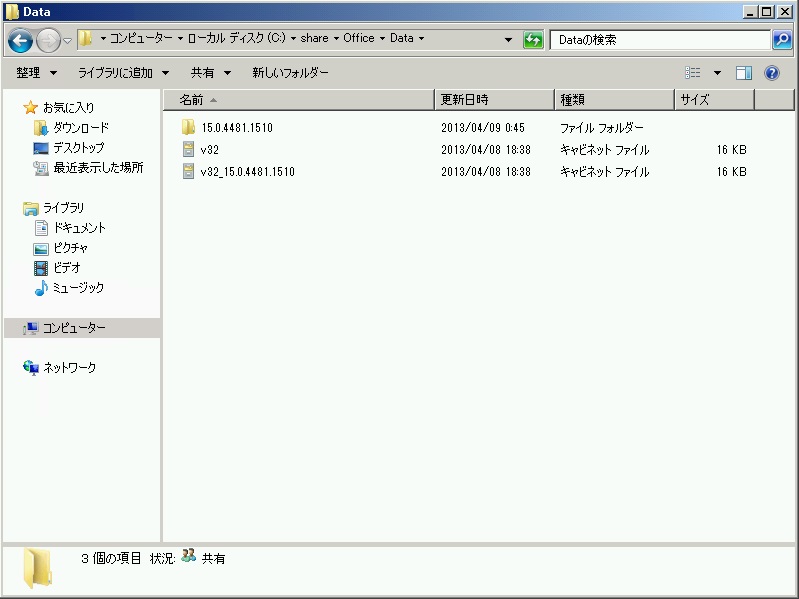

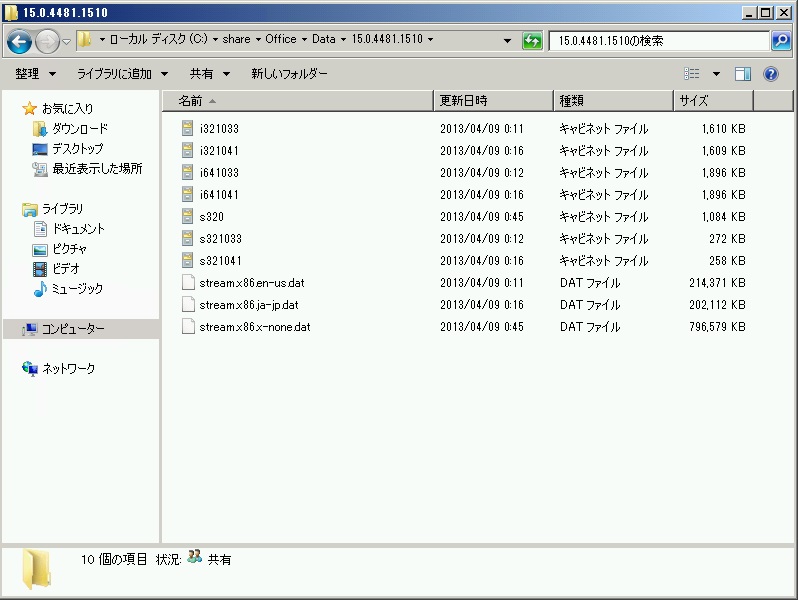

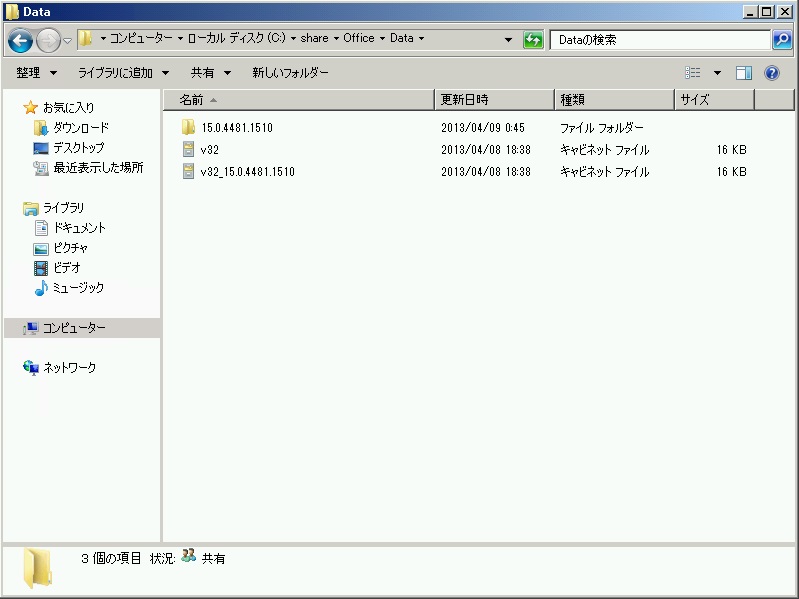

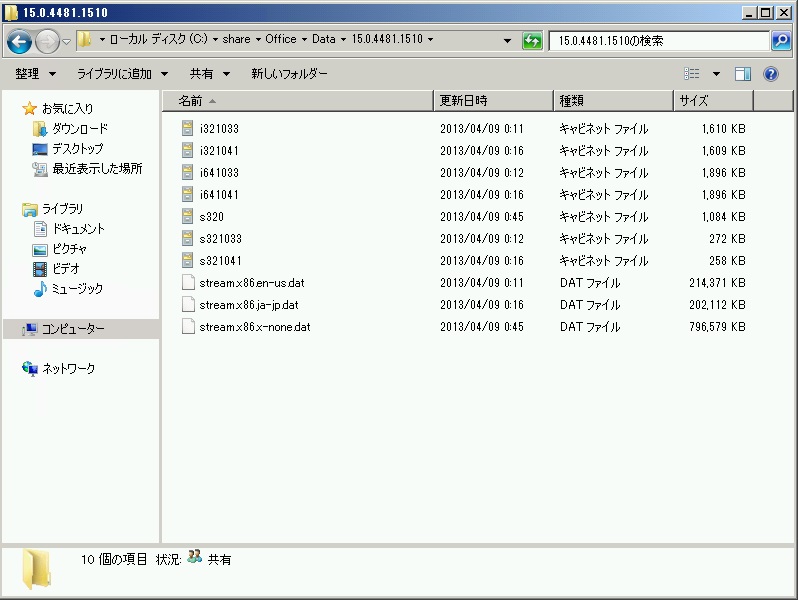

共有フォルダ配下にOffice – Data – (バージョン名)の階層のフォルダが作成され、現在のバージョンのファイルがダウンロードされます。また、xml内で指定された日本語と英語の言語パックもダウンロードされます。

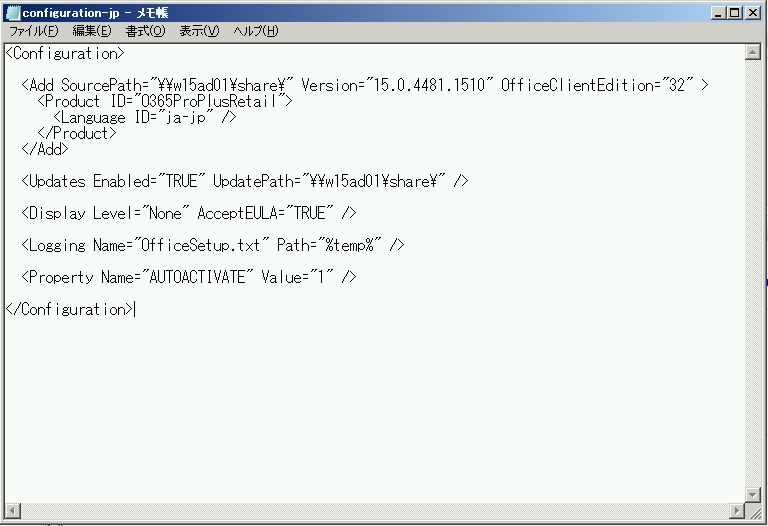

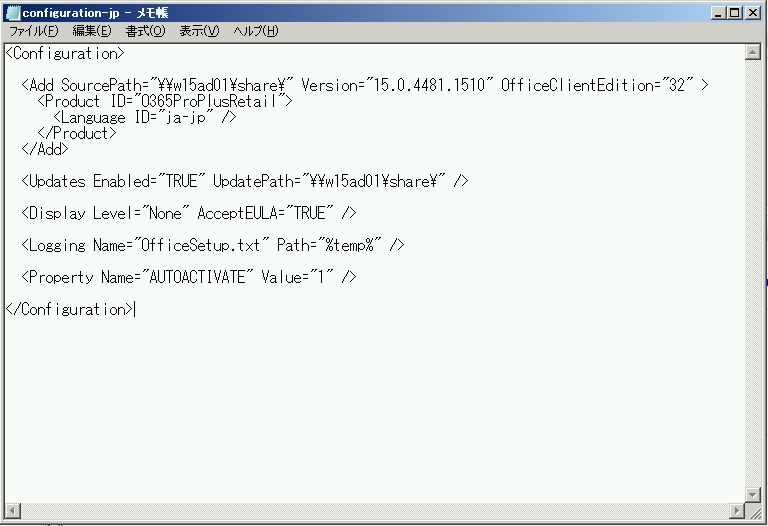

あとは、実際の利用シーンに合わせてxmlファイルをカスタマイズし、管理者がテストされたバージョンのOfficeを利用者の言語に合わせて展開してあげればOKです。例えば、15.0.4481.1510のテストが完了したので、日本のユーザー向けに以下の様なconfiguration-jp.xmlを作成します。

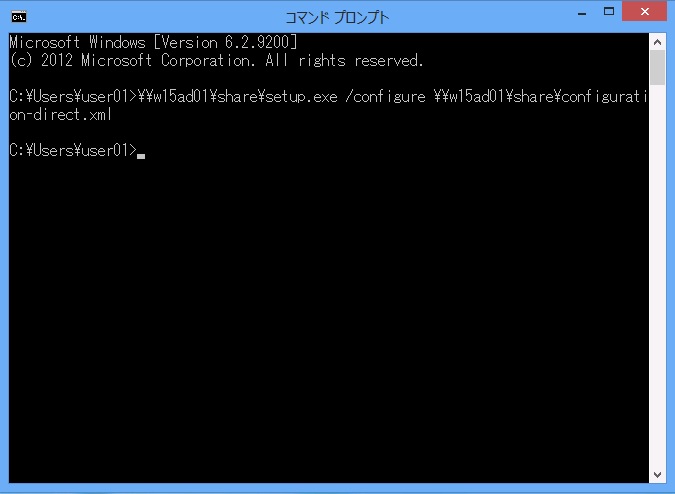

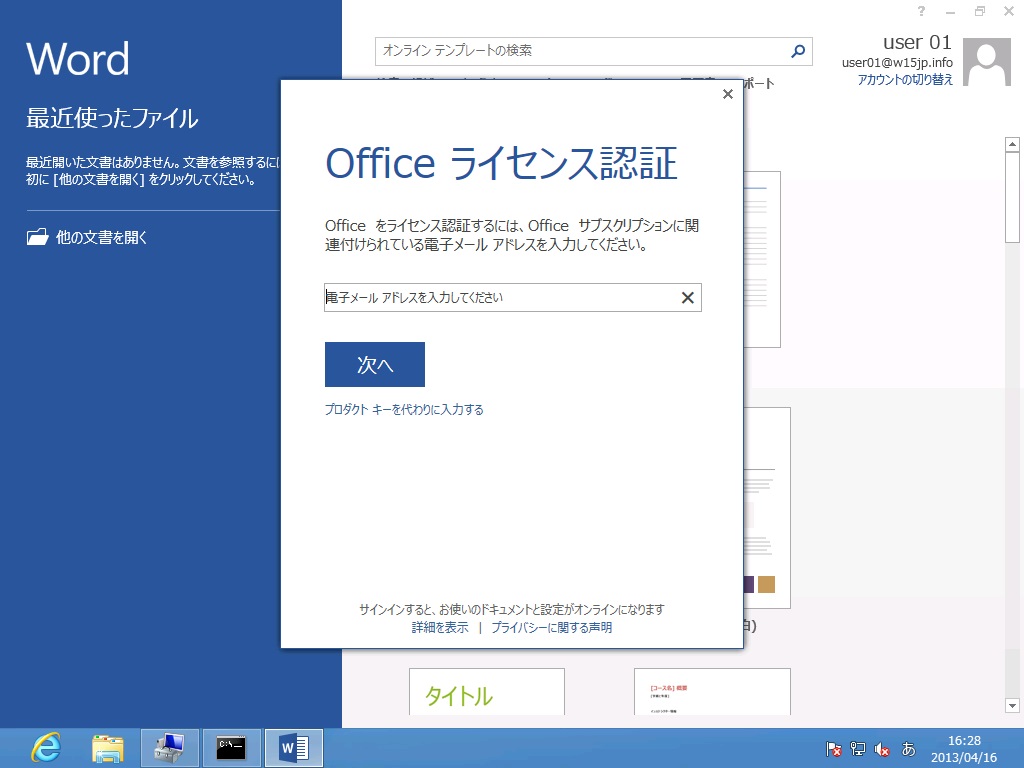

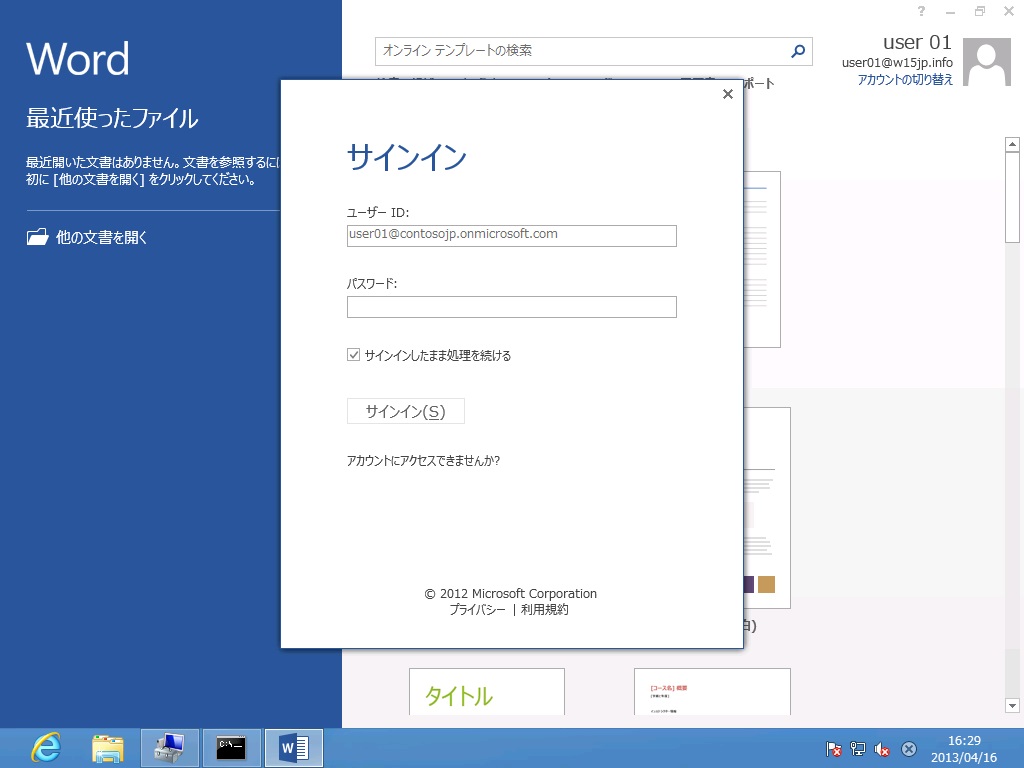

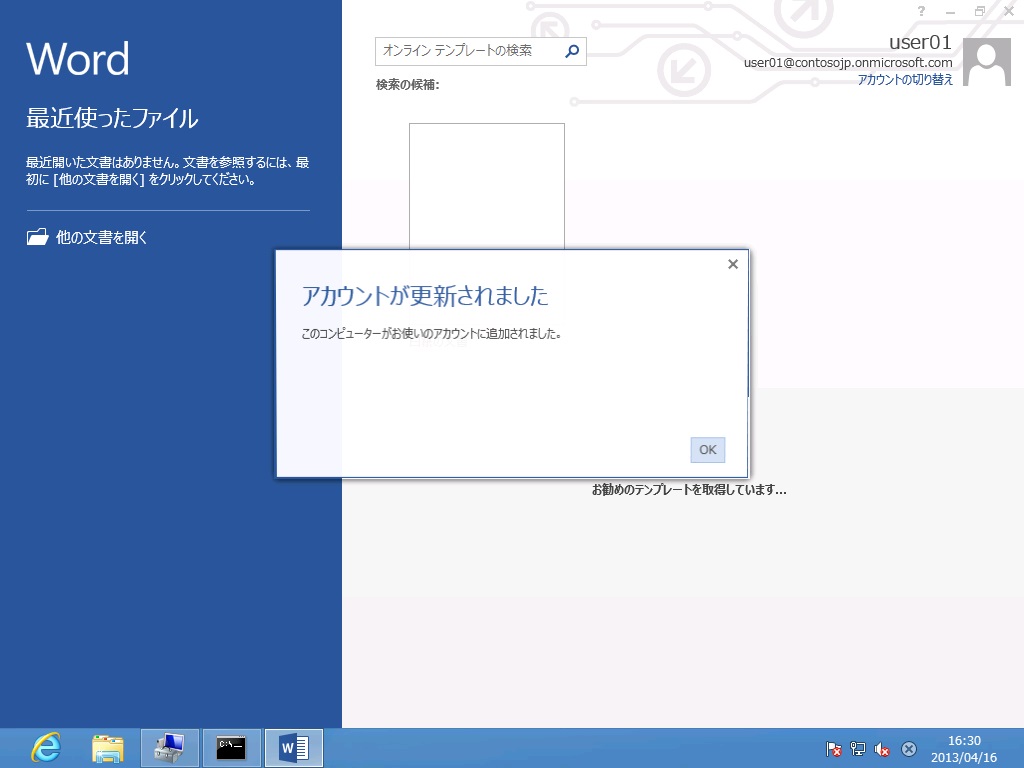

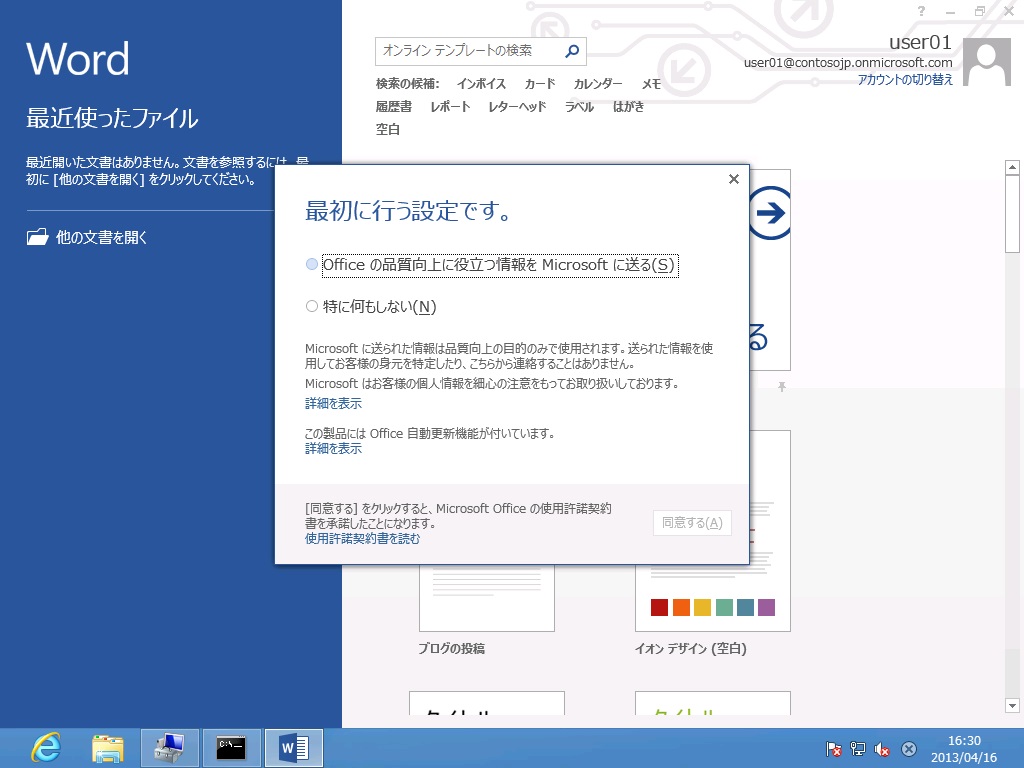

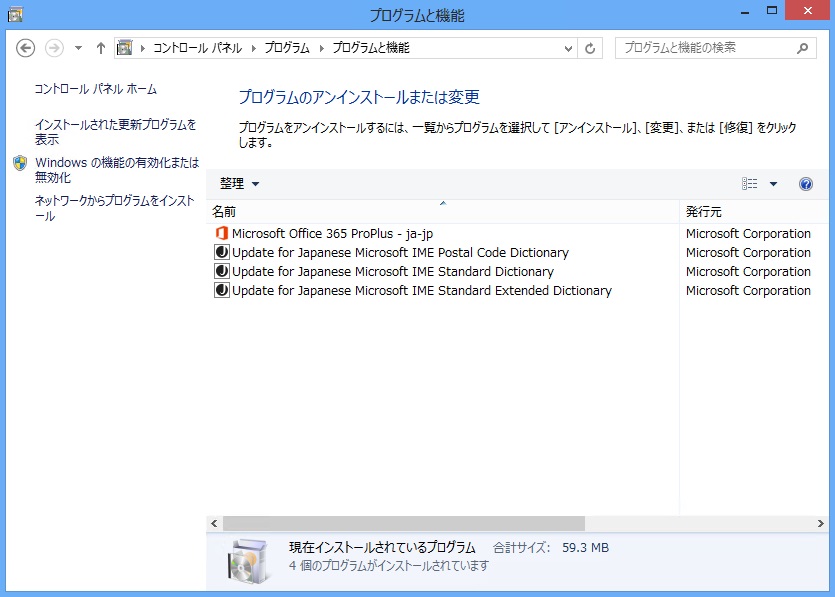

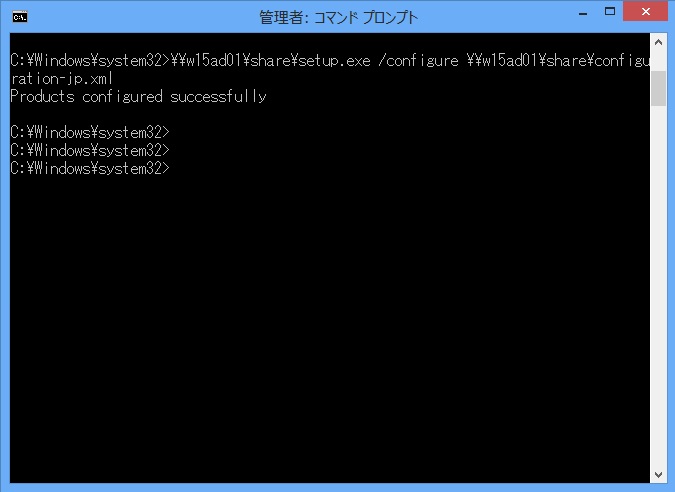

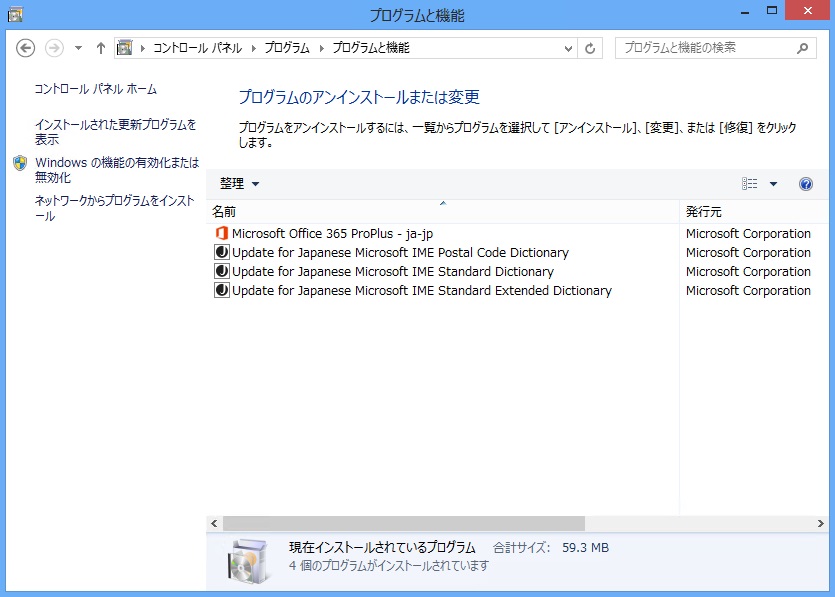

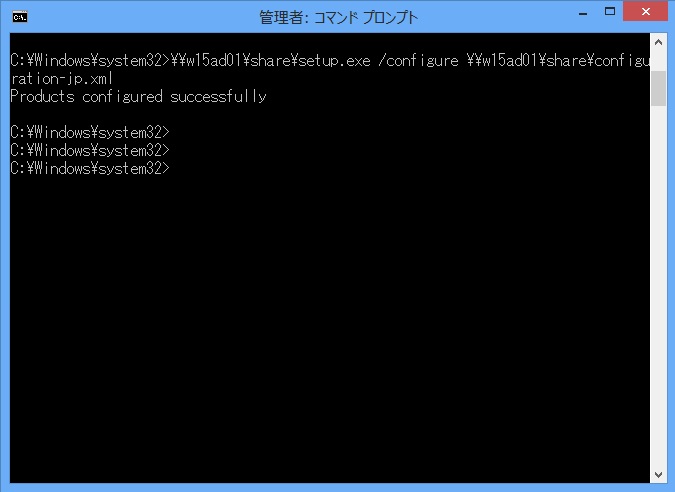

このファイルを読み込むように指定して、クライアントPCからファイルサーバー上のsetup.exeを実行します。\serversharesetup.exe /configure \servershareconfiguration-jp.xml すると、コマンドを実行して数分でインストールされたプログラムとして登録されます。

ネットワークの帯域にも因りますが、1GB程度の転送が終了するとコマンドも終了します。実環境では、このコマンドを配信してインストールさせていくような感じになるかと思われます。

また、xml内で更新チェックの場所もファイルサーバーとして指定しましたので、インストール後の更新はそのファイルサーバーをチェックし、管理者により置かれた更新が有った場合、差分をダウンロードする形となります。

今後メインの配布・更新方法になっていくと思われますので、一杯触ってノウハウを溜めていきたいと思います。

詳細な情報などは以下のMicrosoftのサイトを参照になさって下さい。

【参考】

クイック実行用 Office 展開ツール

http://technet.microsoft.com/ja-jp/library/jj219422.aspx

Office 365 クイック実行製品をカスタマイズする方法

http://blogs.technet.com/b/office_jp/archive/2013/02/06/office-365-how-to-customize-clicktorun-for-office-365.aspx

Office 365 ProPlus 管理者シリーズ: クライアントの展開オプション

http://blogs.technet.com/b/microsoft_office_/archive/2012/12/07/office-365-proplus.aspx