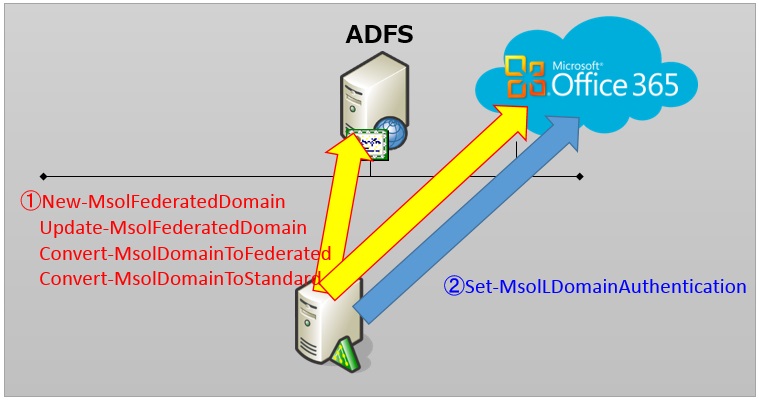

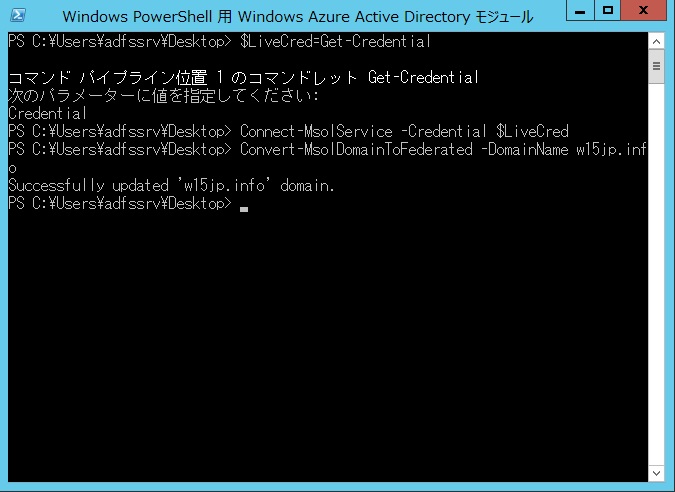

Office365の管理用PowerShellでは、シングルサインオンを行うのに必要なドメインの設定を行うことができます。

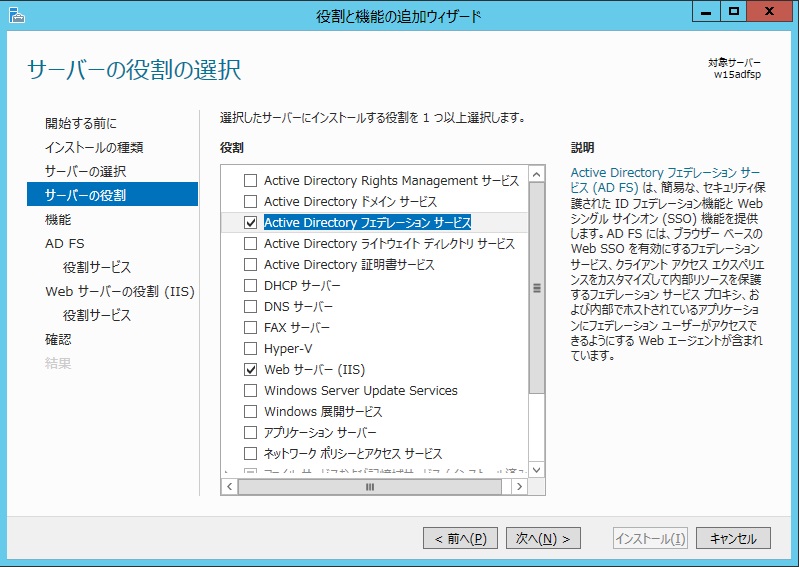

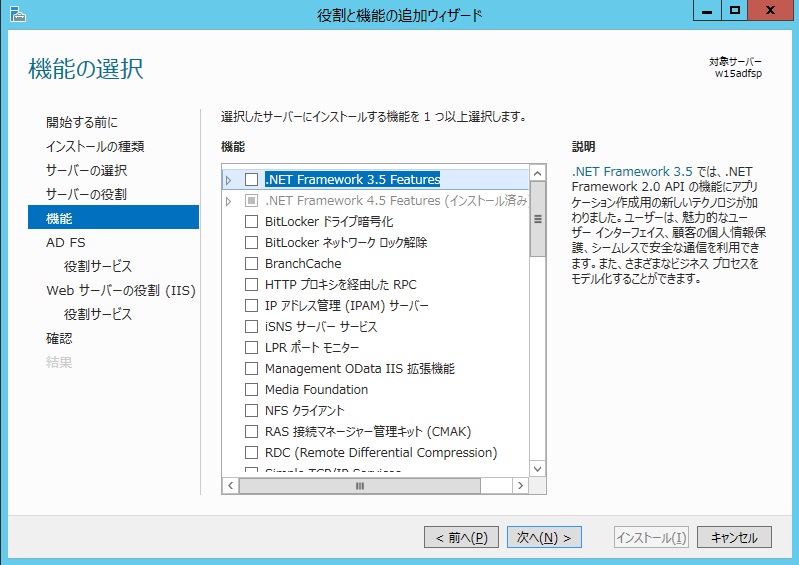

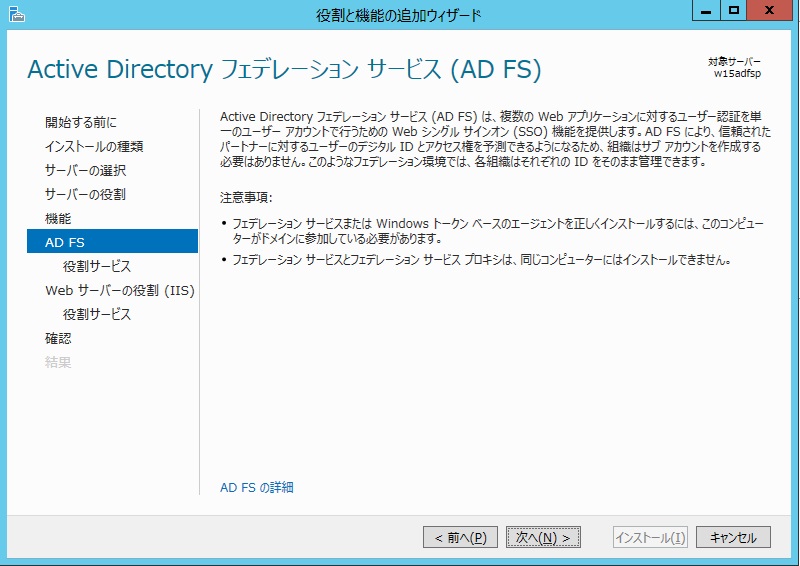

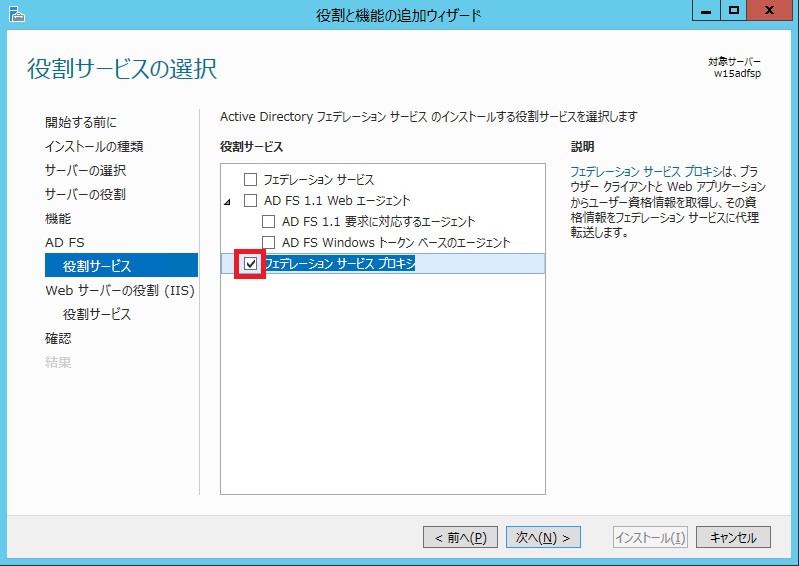

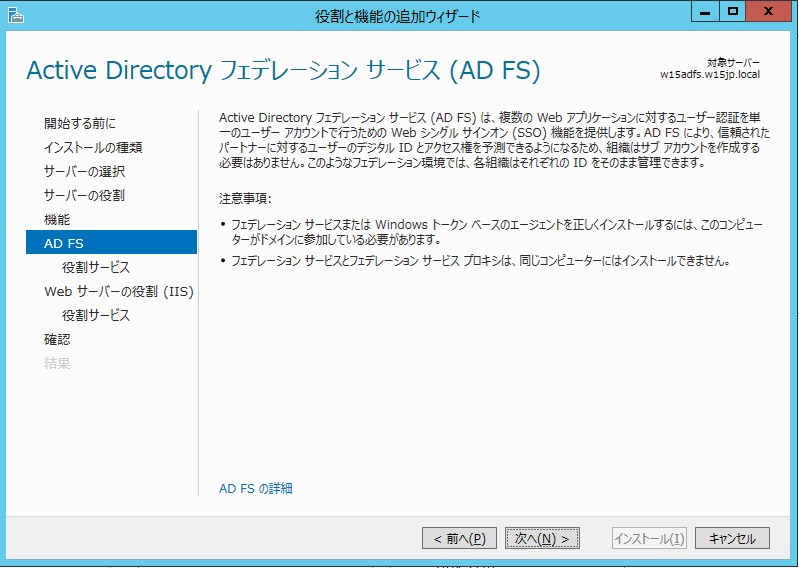

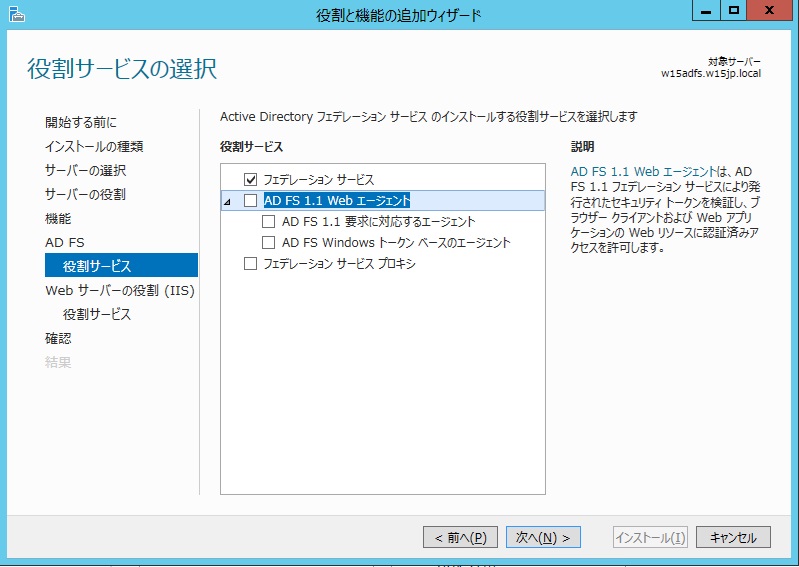

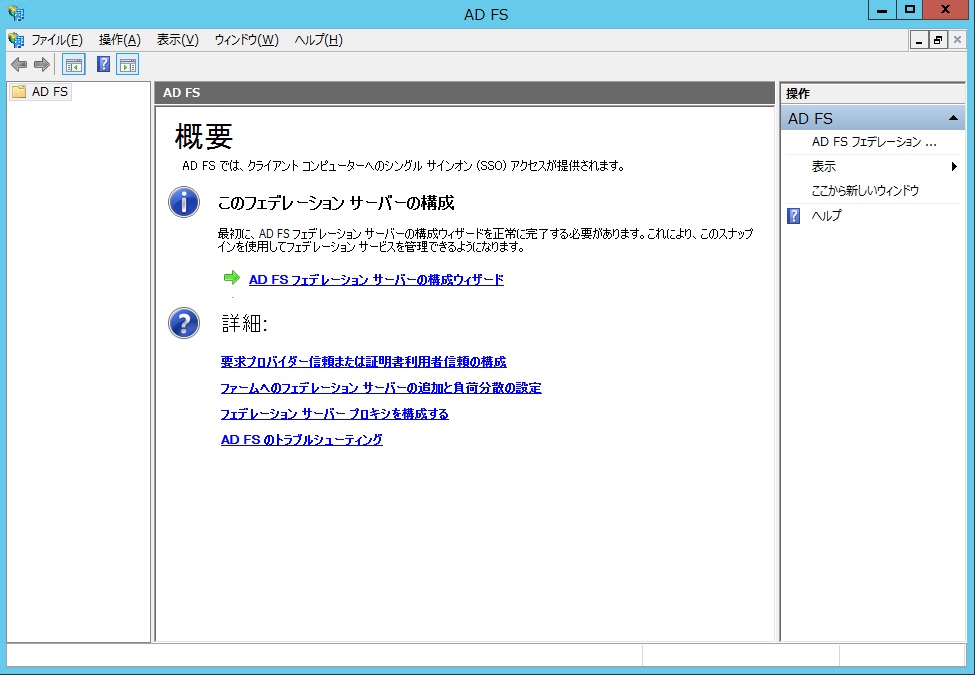

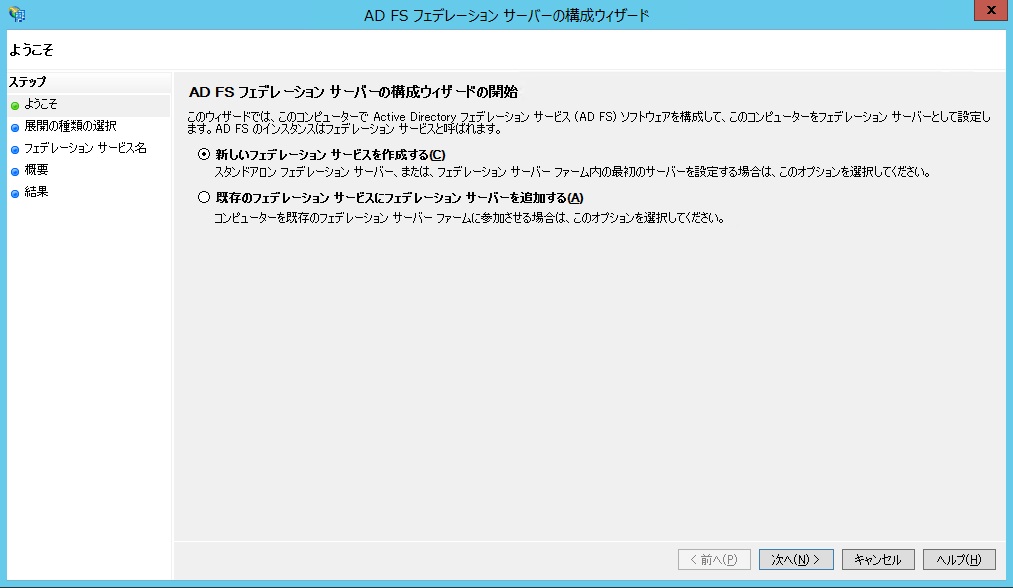

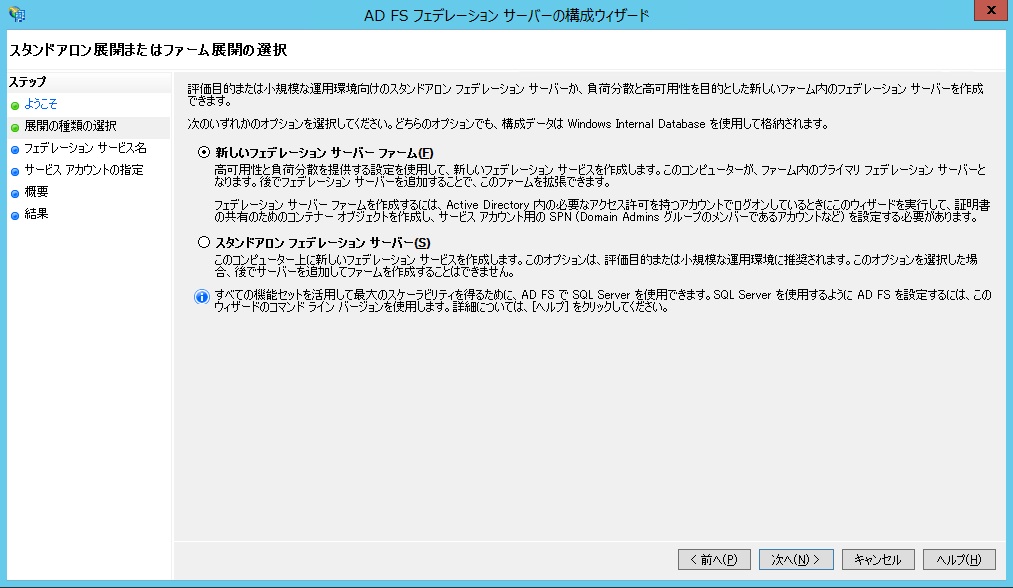

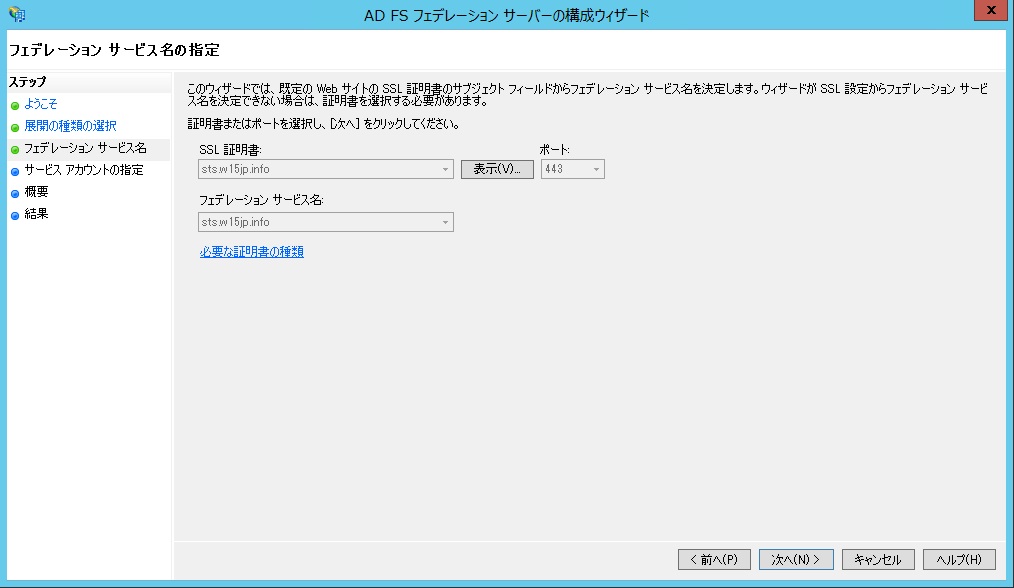

マイクロソフトが標準で提供するAD FSを利用する場合は、Office365側の設定とオンプレミスのADFSサーバの内容を一緒に更新してくれるNew-MsolFederatedDomain、Update-MsolFederatedDomain、Convert-MsolDomainToFederatedやConvert-MsolDomainToStandardコマンドレットが用意されており、同時に設定を更新してくれます。

対して、Shibbolethなど、AD FSとは異なる方式でシングルサインオンを構成しようとした場合、Office365ドメインの設定のみ変更をする必要があります。この場合に用意されているコマンドレットがSet-MsolDomainAuthenticationです。例えば、contoso.comのドメイン名の用途をシングルサインオンに構成したい場合は、以下の様にします。

Set-MsolDomainAuthentication -Authentication Federated -DomainName contoso.com

通常ドメインに戻したい場合は以下になります。

Set-MsolDomainAuthentication -Authentication Managed -DomainName contoso.com

これは、AD FSに障害が発生して、緊急避難的にフェデレーションIDからクラウドIDにするのにも利用できます。通常はConvert-MsolDomainToStandardを利用して、

- Office365のドメインの認証方式をID/PASSによる通常の方式に変換

- ADFSのOffice365の設定を削除

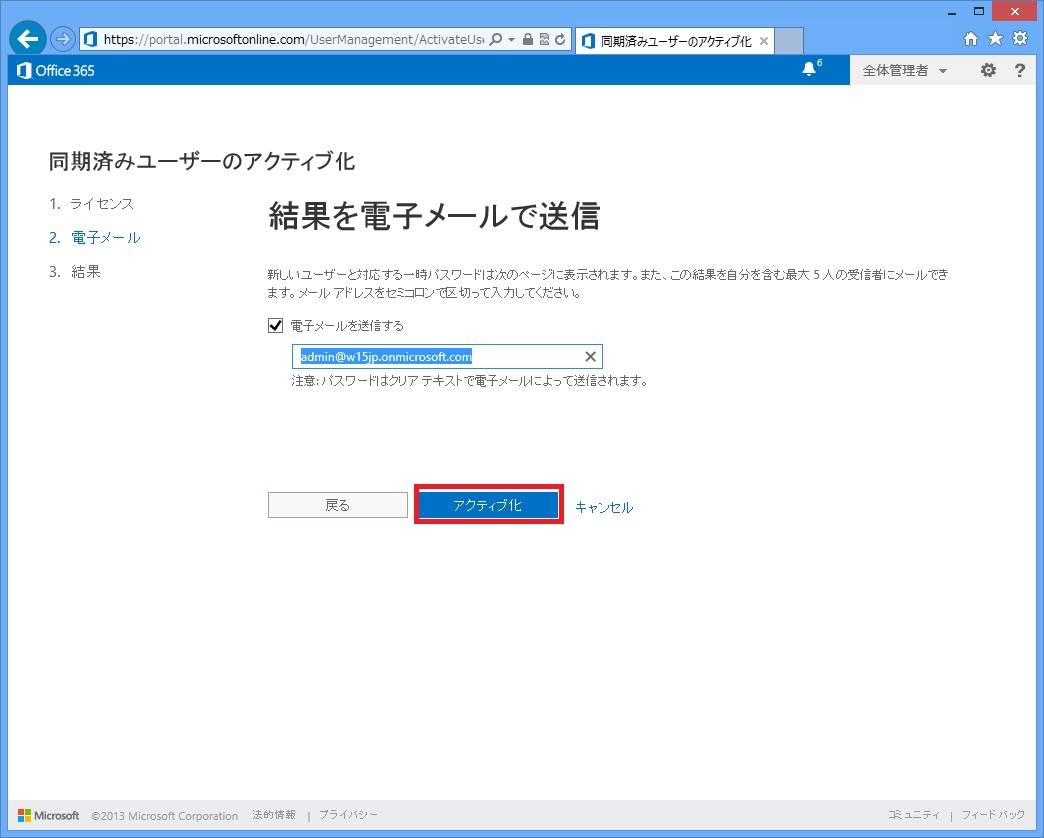

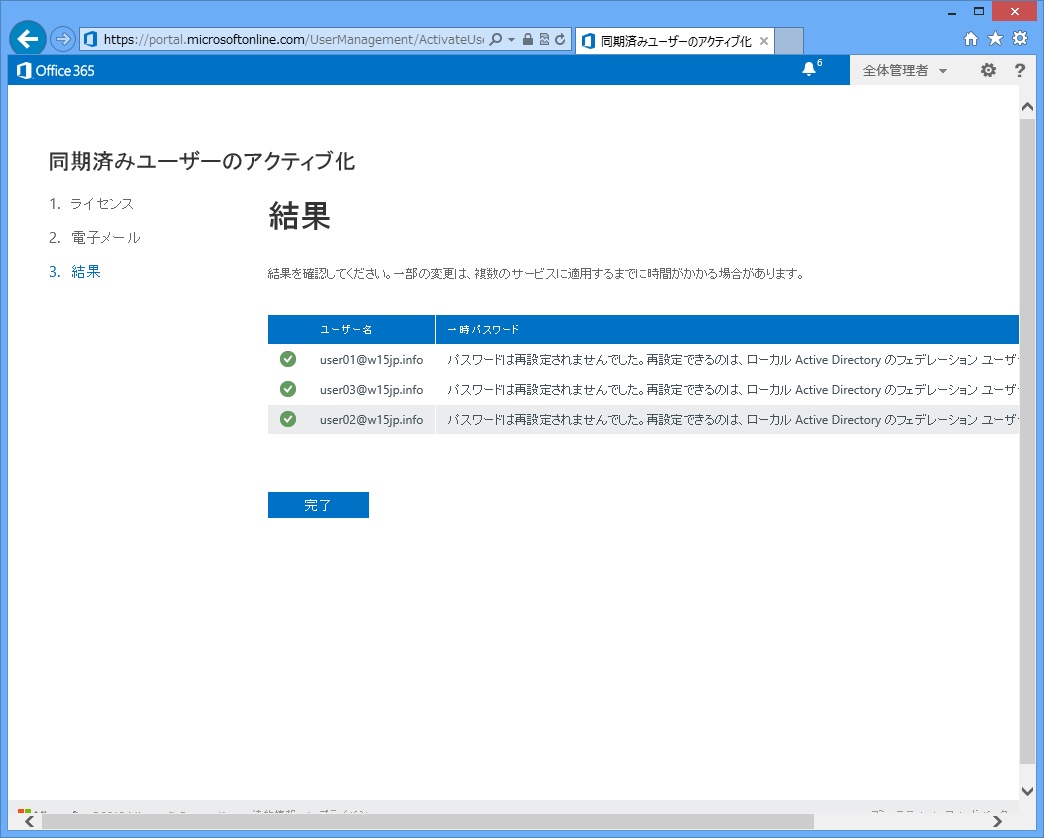

- Active DirectoryのID情報を元に、Office365のユーザーに対して初期パスワードを発行

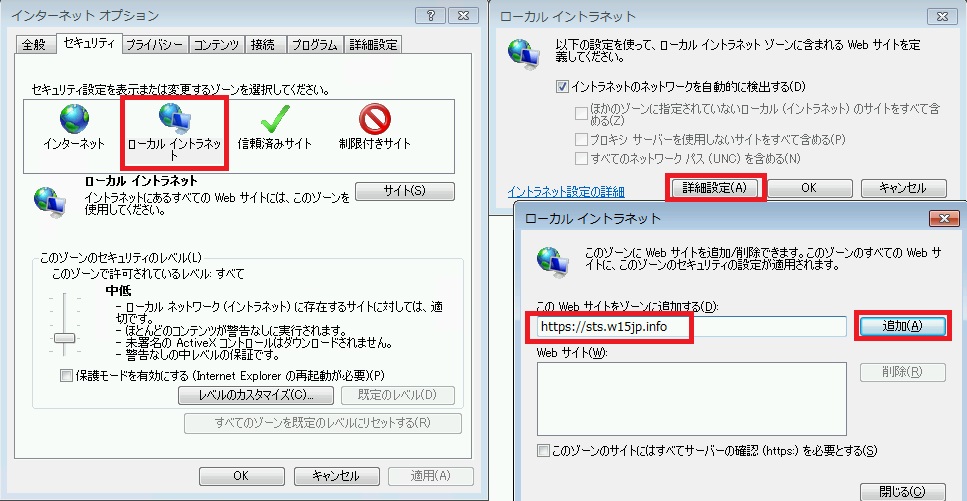

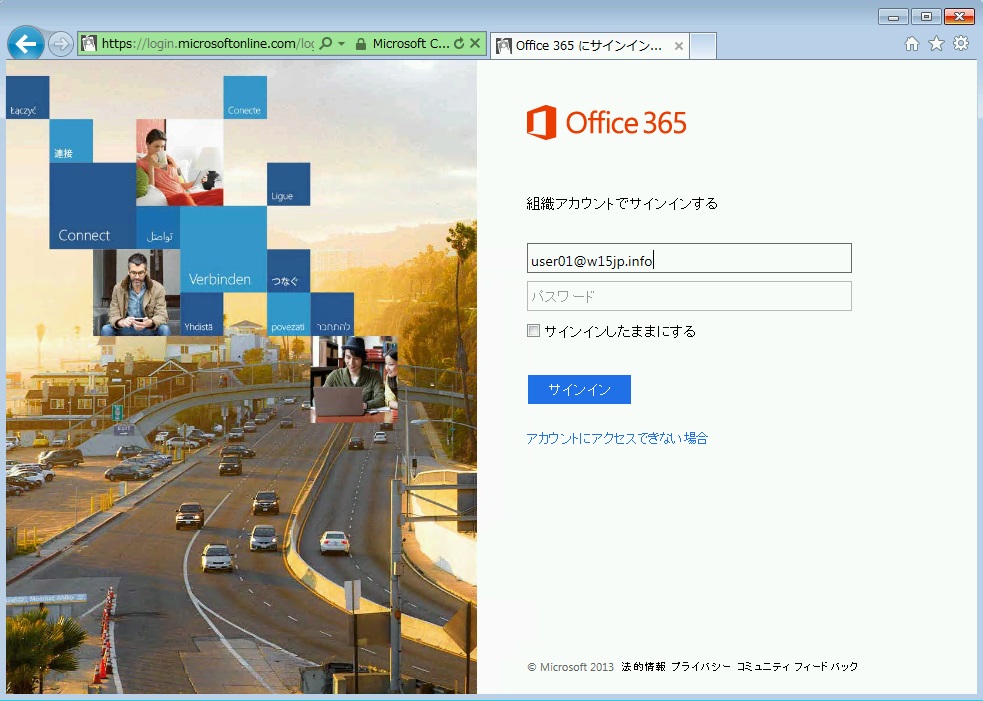

といった流れになりますが、AD FSサーバに接続できないとこのコマンド自体が発行できませんので、AD FSサーバー障害時など、そもそもアクセスできない場合は、Set-MsolDomainAuthenticationsコマンドレットで上記1番のみ実行し、その後3番の工程を手動で実施するという手法を取る形になります。