「小出しに色々と条件が公開されているが、結局必要なのかどうか分からない」という声をよく聞きますので、Office365におけるAD FS Proxyの展開について書きたいと思います。

Office365のオンラインヘルプに、記載が有ります。

シングル サインオンで使用するために Active Directory フェデレーション サービス 2.0 を計画して展開する

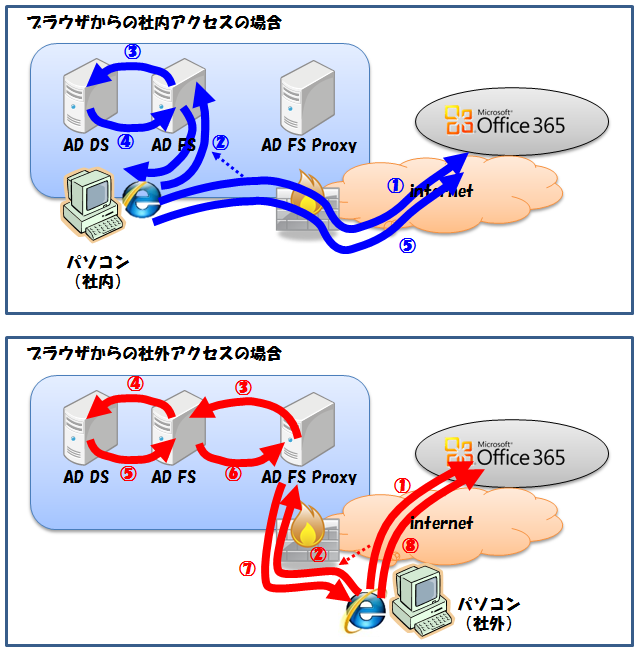

まず、イメージしやすい必要なケースは

・会社のコンピュータを社外に持ち出している場合 ・家のPCやキオスク端末からアクセスする場合 ・スマートフォンからアクセスする場合

です。これは、「Proxy」という名前の通り、社外から社内のActive Directoryに対して認証要求を出す為に、外部アクセス可能なDMZなどに配置してアクセスを中継する必要があるということはお分かり頂けると思います。

ただ、こういった記述もあります。

古いオペレーティング システムまたは Office に含まれていない電子メール クライアント: 以下のような場合、ユーザーは Office 365 の電子メールにアクセスするために、会社用の資格情報でサインインする必要があります。 ・Windows XP、Windows Vista など古いオペレーティング システムを使用している。 ・IMAP または POP クライアントなど、Office に含まれていない電子メール クライアントを使用している。

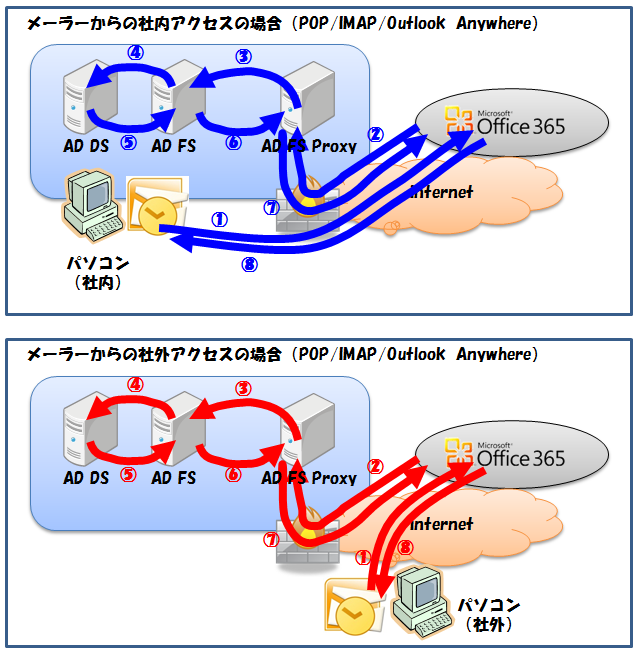

これは、最終的に何を言っているのでしょう。かなり掻い摘んで言うと、(ごく限定された環境を除き)メールをWebブラウザ以外のリッチクライアント(メーラー)から利用する場合は、社内からだろうが社外からだろうがAD FS Proxyが必要だということを言っていることになります。

もう少し詳しくお話しすると、WebブラウザからOffice365にアクセスを試行しようとした場合、AD FSサーバにその認証情報がリダイレクトされます。ただ、メーラーからのアクセスの場合、クライアントはまずOffice365に(IMAPやPOPをカプセリングするための)SSL接続に行きますが、この認証要求はリダイレクトではなく、Office365(Exchange Online)側でProxyされ、AD FS Proxy経由で認証されます。

つまり、図にするとこんな感じの認証パケットの流れになります。

これは、AD FSを利用したOffice365の構成からすると、大きく以下の3つの意味を持つと考えてます。

- 社内クライアントから社内ADへのアクセスなのに、メーラーを利用してアクセスする場合はAD FS Proxyを立てる必要がある。

- AD FS Proxyへのアクセス元がMicrosoftとなるため、自己証明書ではなくMicrosoft側が対応している外部認証機関の発行したSSL証明書が必要。

- メーラでのアクセスの場合、社内からのアクセスか社外からのアクセスかをAD FS/AD FS Proxyで区別できない。

まず、1,2番に関してはMicrosoft Federation Gateway で利用できる証明書などでも書かれておりますが、サービスの提供先が限定的(自社の社員ならびにMicrosoft)なので、EV証明書ではなく安価なドメイン認証型の物を利用すれば費用負担は少なくて済むのではと個人的には考えております。

ちなみにリンク先でも紹介されてますが、COMODOの90日間FREEのSSL証明書もMicrosoft Federation GatewayでAD FS Proxy環境で利用出来ることを確認してます。その後も年間1万円で延長できますので、検証用や構築期間用途としては、FREEでも環境によっては十分なのではないでしょうか。

3番目は、結構微妙な問題ですね。いずれ何か良いベストプラクティスが提示されるとは思いますが、現時点では内部ユーザの自宅からの利用制限をする場合は社員教育で、社外からの不正アクセスの試みに対してはオンプレのActive Directoryのパスワード強化やログ監視などの運用強化で対処するしかないかな…と。

良い案有ったら共有下さると幸いです。

Pingback: Windows Server 2012によるADFS Proxy構築 | 日々徒然