Office365のシングルサインオンの為に利用されるADFSは、既定ではクレームルールでアクセスが拒否された場合、アプリケーションとサービスログ-ADFS2.0-Adminのイベントログにエラーレベルで「いつ・誰がアクセス拒否されたか」に続き、情報レベルで「そのユーザーの制御に用いた情報」が記録されます。(クレームのサイズに応じて複数に分割して表示されます)

これにより、不正なアクセス要求が無いかどうか、ならびに既存のクレームルールの不備は無いかということが判別することができます。クレームルールの検証・新規作成や監査目的など、要求が成功した場合でもこの記録を取りたいというケースが有りますので、今回はその取得方法について紹介します。

これを行うには、ADFSで監査ログを有効にする必要があります。

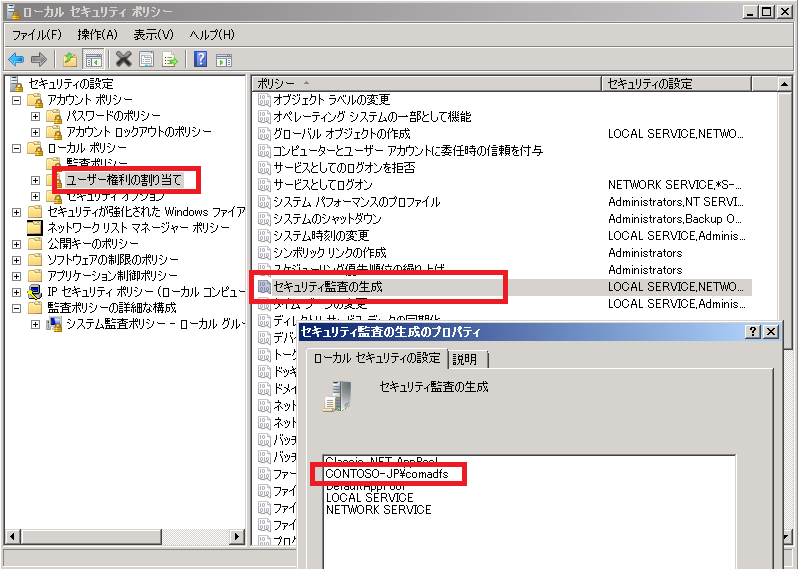

- まず、監査ログを生成できる権限をADFSのサービスアカウントが有しているかどうかを確認します。通常通りのウィザードで展開した場合は、有効になっているはずです。

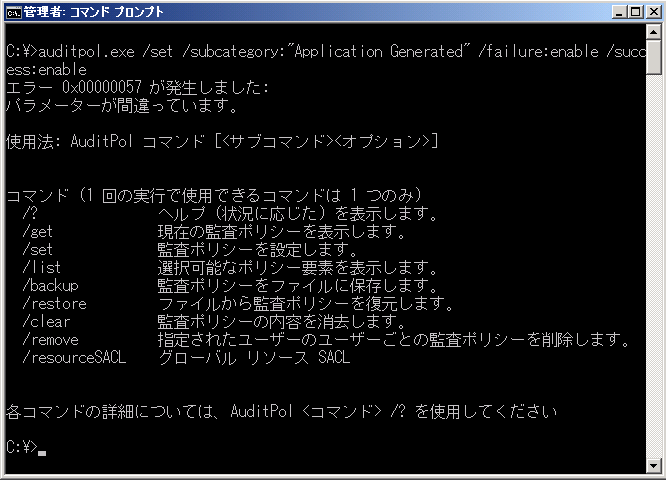

- 次に、auditpol.exeで成功・失敗の監査を有効にします。ただし、KBなどに記載のコマンドをそのまま実行してもエラーが出ます。原因は、サブカテゴリ名が日本語になっているので、そこをコマンド内でも日本語にする必要があるからです。

auditpol.exe /set /subcategory:”Application Generated” /failure:enable /success:enable

auditpol.exe /set /subcategory:”生成されたアプリケーション” /failure:enable /success:enable

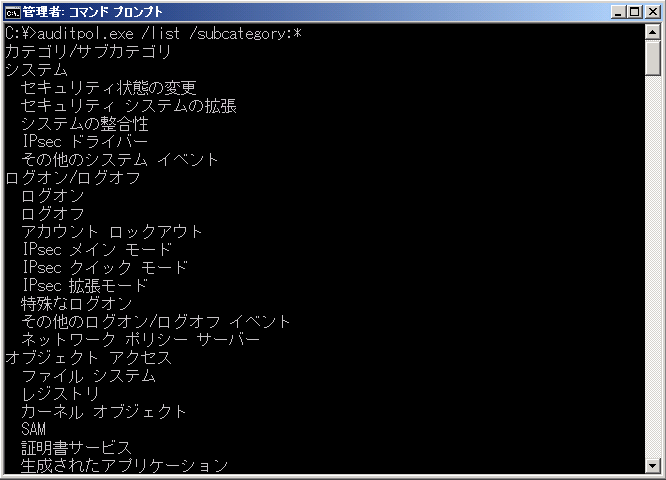

参考:サブカテゴリ一覧の出力

参考:サブカテゴリ一覧の出力

auditpol.exe /list /subcategory:*

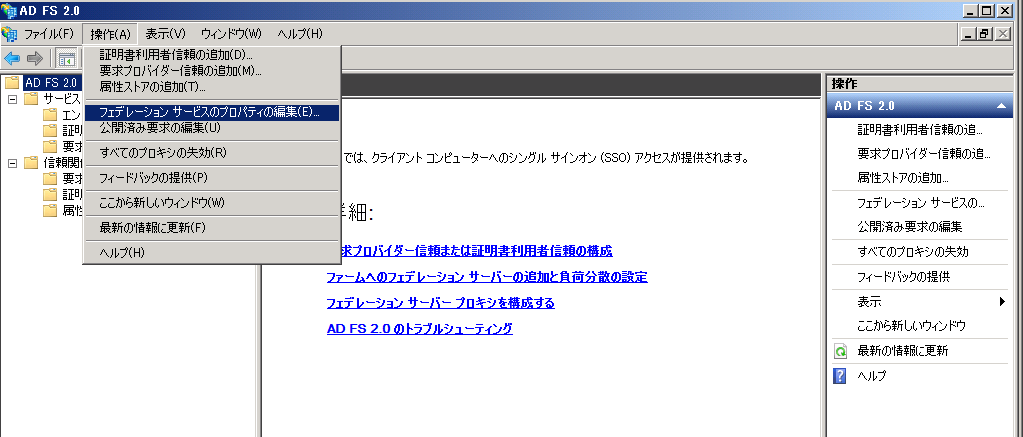

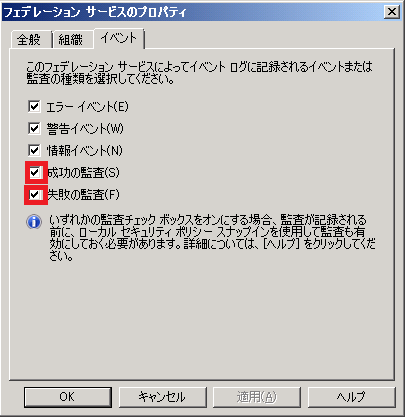

- 最後に、ADFSの管理で取得するログの種類で成功の監査、失敗の監査を選択します。

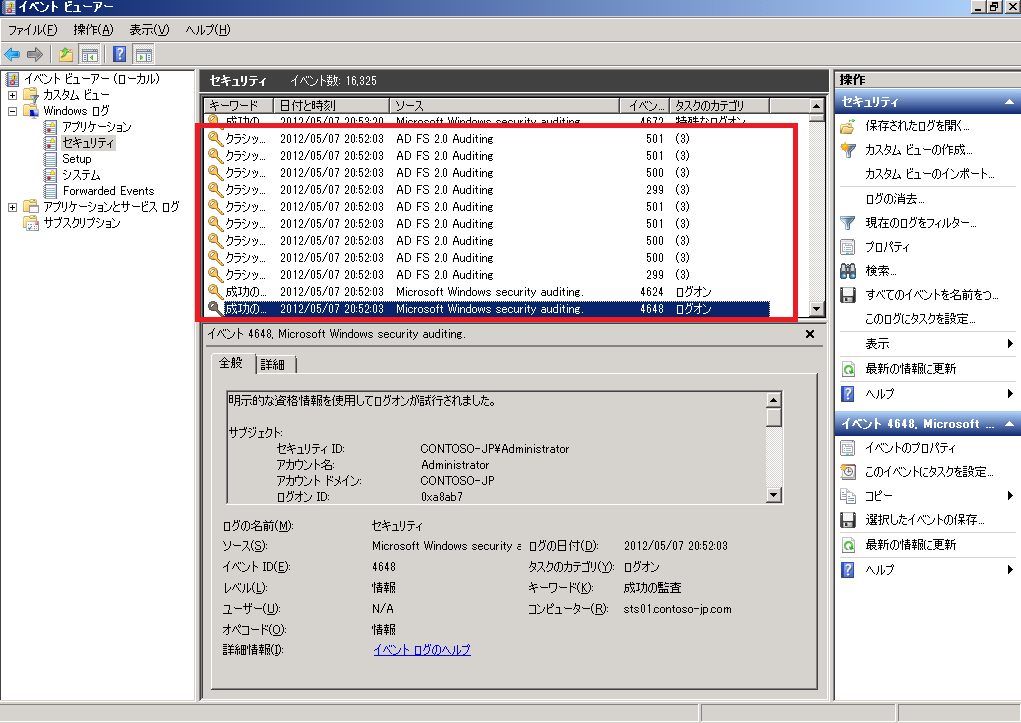

これで、イベントログにADFS監査ログが記録されるようになります。

一件のアクセスで大量のログが吐かれますので、適宜ログサイズの確認ならびに最大ログサイズの設定などを行なってください。

Pingback: Office 365にADFSが必要な理由 | Always on the clock

Pingback: Office 365にADFSが必要な理由

Pingback: AAD Connect Healthを利用したADFSサーバーの監視

Pingback: Office 365 ProPlusの先進認証 – Always on the clock

Pingback: Windows Server 2016 ADFSを利用したアクセス制御 | Always on the clock