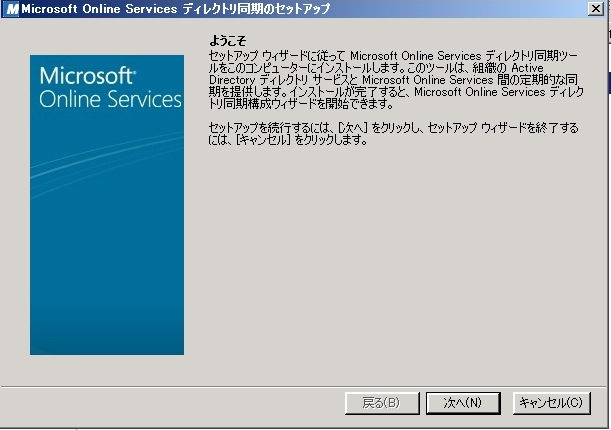

ディレクトリ同期ツールは、デフォルトでいくつかのフィルタルール(例えば、isSystemCriticalObject属性の物は同期しない)などが設定されており、それらを除いて同期オブジェクトのフィルタリングはMicrosoftの正式なサポートとしては提供されておりません。

ただ、用途によっては特定のOUのみ同期させたい、特定のドメインのオブジェクトのみ同期させたいということがあるかと思います。(テストで実施をする場合や、オンプレミスのシステムで利用しているサービスアカウント群を同期したくない、など)

英語版のコミュニティのWikiに Configure Filtering for Directory Synchronization というカスタムのフィルタを設定する方法が公開されておりますので、ここではその内容を一部抜粋して紹介したいと思います。

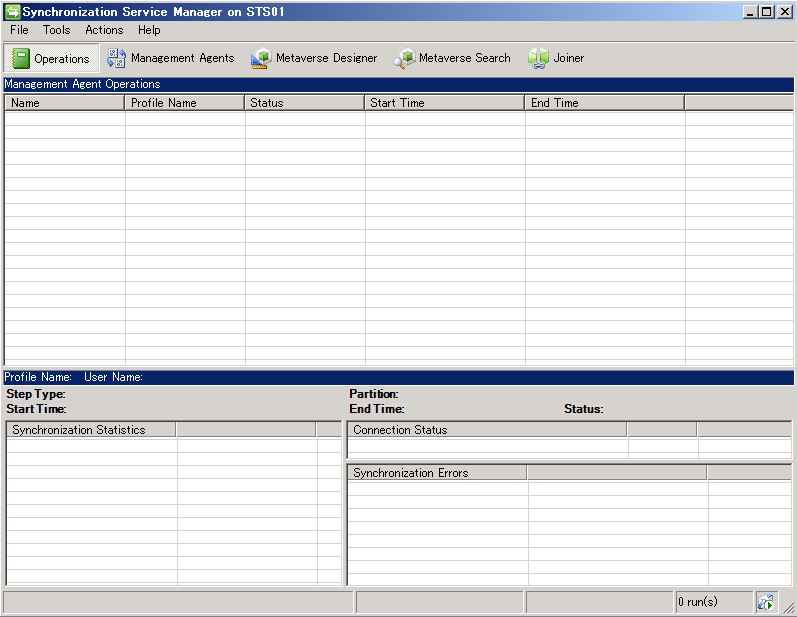

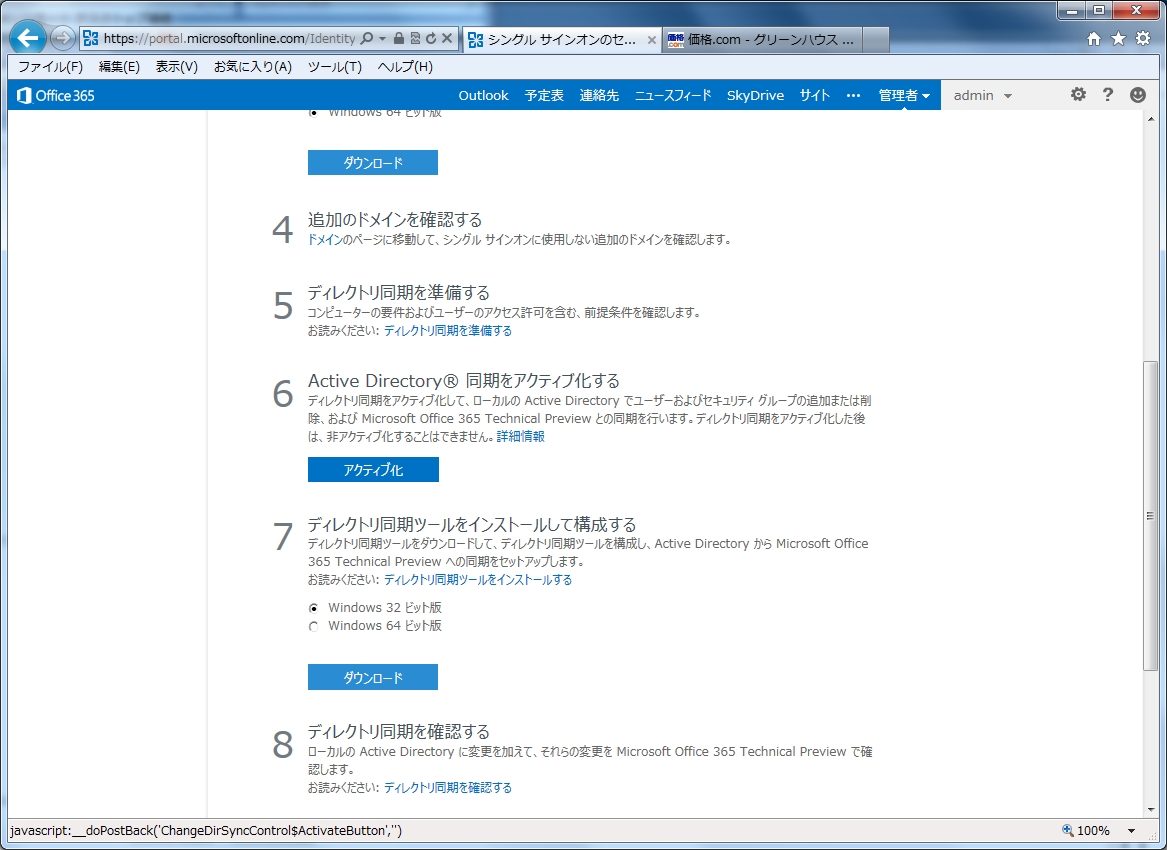

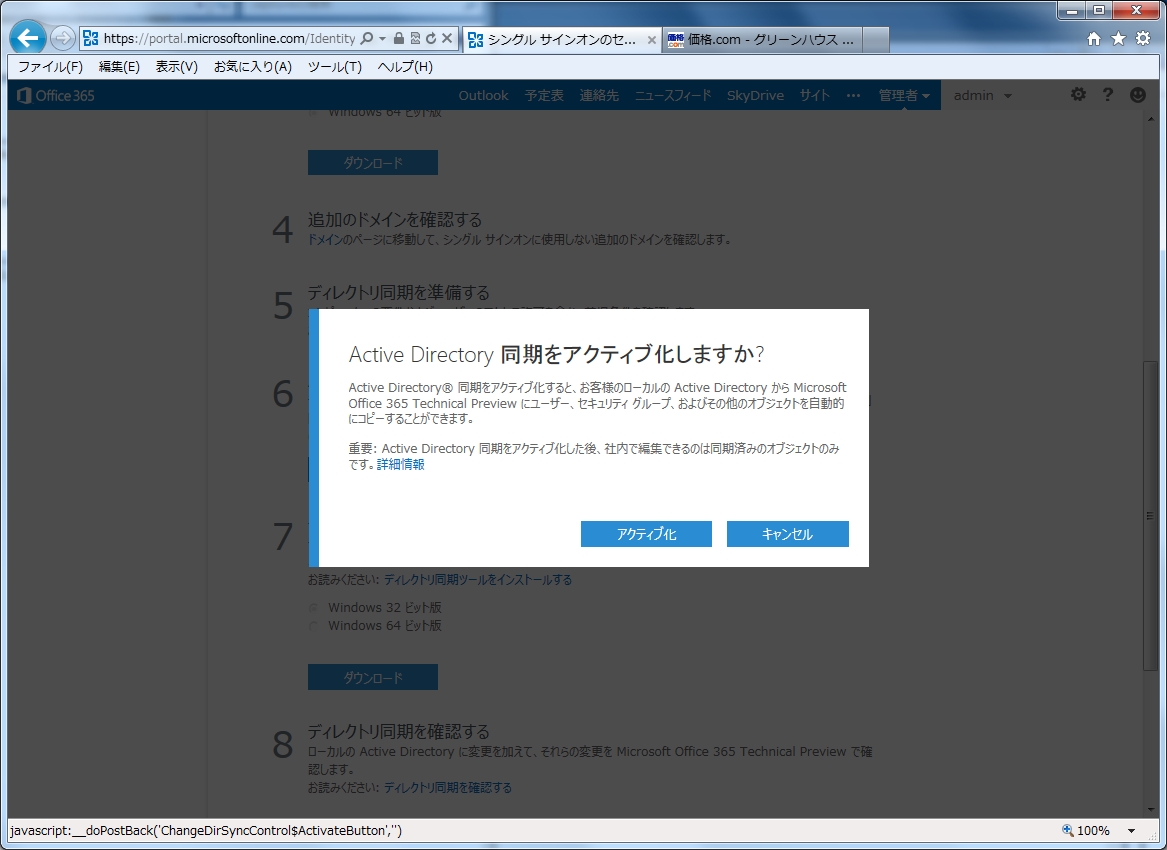

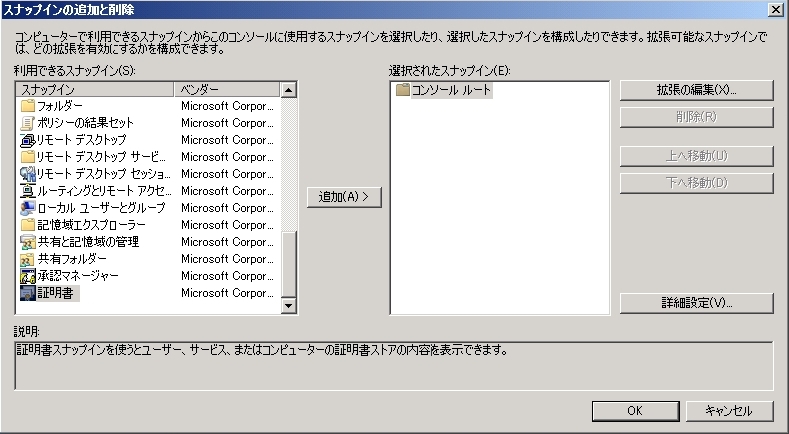

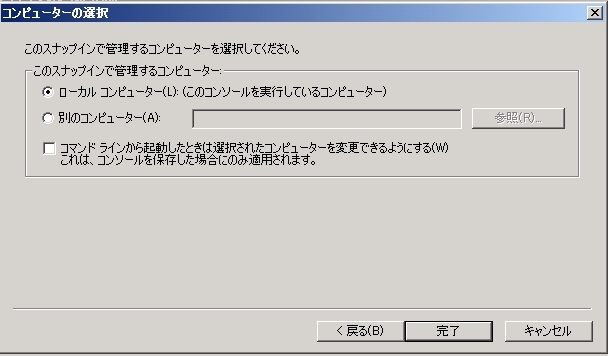

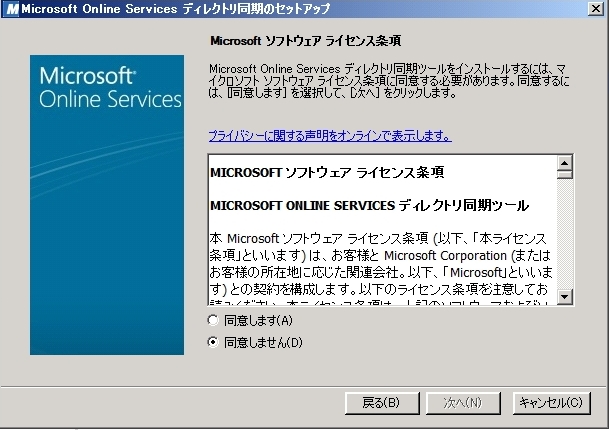

【前提】以下で紹介する手順は、いずれもディレクトリ同期ツールに含まれるdentity ManagerもしくはSyncronization Service Managerという管理コンソールからMIISAdminsグループに所属するユーザーアカウントで実行します。(ディレクトリ同期ツールは32bit版はILM2007、64bit版はFIM2010をベースにしていますので、インストールされている場所が異なりますが、見た目含め中身はほぼ一緒です)

- 32bit版:C:Program FilesMicrosoft Online Directory SyncSYNCBUSUIShellmiisclient.exe

- 64bit版:C:Program FilesMicrosoft Online Directory SyncSYNCBUSSynchronization ServiceUIShellmiisclient.exe

①OUベースのフィルタリング

- 「Management Agents」を開き、「SourceAD」をダブルクリックする

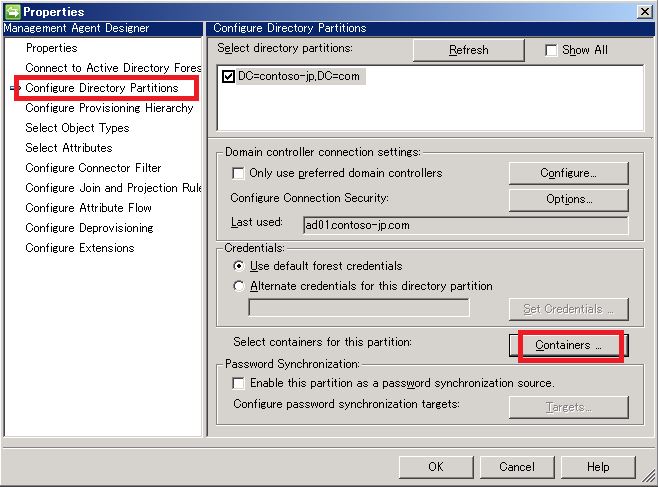

- 「Configure Directory Partitions」をクリックし、「Containers」を開く

- ADのログオン情報を求められるので、ADへの読み取りアクセス権を持つユーザーのID、PASSを入力する

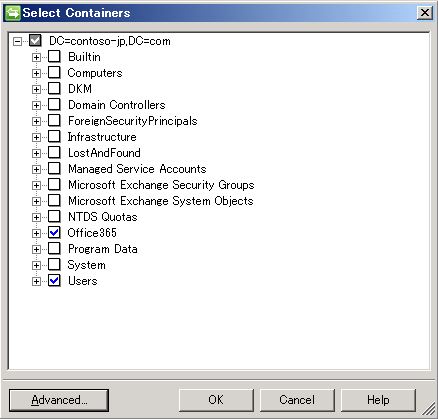

- ドメインのツリーが表示されますので、同期したくないOU、コンテナのチェックを外す

- SourceADを右クリックして「Run」「Full Import Full Sync」を選択する

②ドメインベースのフィルタリング

- 「Management Agents」を開き、「SourceAD」をダブルクリックする

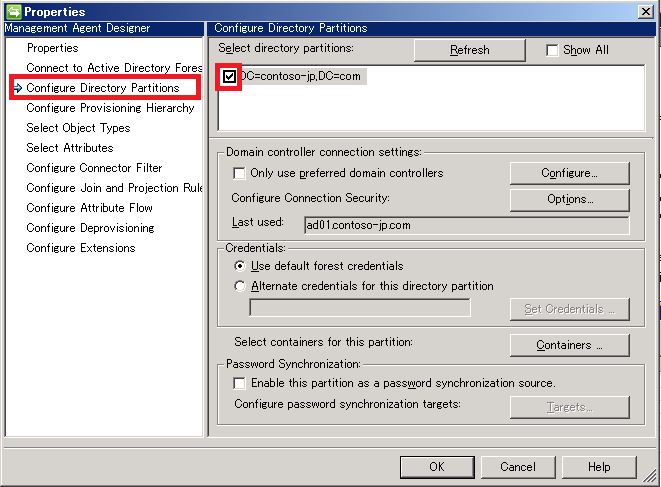

- 「Configure Directory Partitions」をクリックする

- 「Select Directory Partitions」から、同期したくないドメインのチェックを外す

- SourceADを右クリックして「Run」「Full Import Full Sync」を選択する

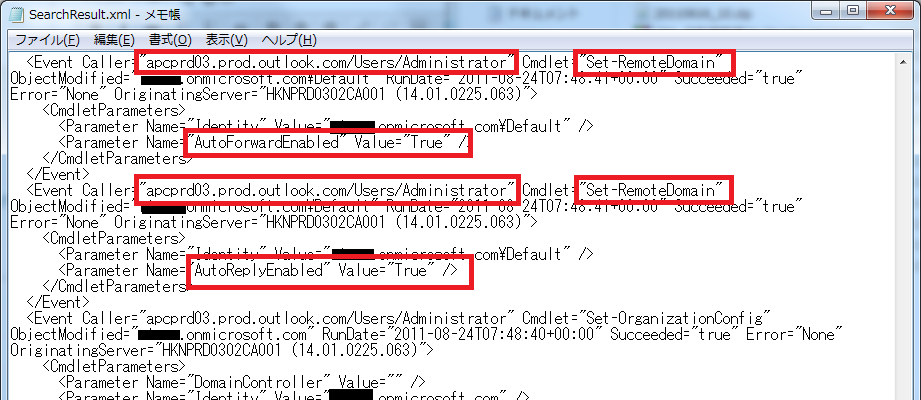

③ユーザー属性ベースのフィルタリング

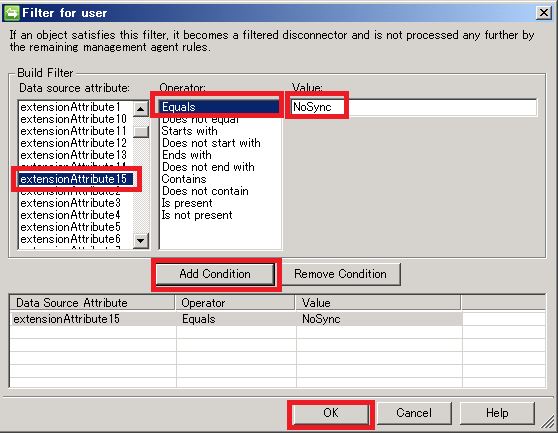

例として、extensionAttribute15属性にNoSyncが設定されているユーザーを同期対象外とするように構成したいと思います。

※ここで紹介するフィルタリングはユーザーオブジェクトのみに適用可能です。(グループならびに連絡先は、より複雑なフィルタリングが施されております。)

- 「Management Agents」を開き、「SourceAD」をダブルクリックする

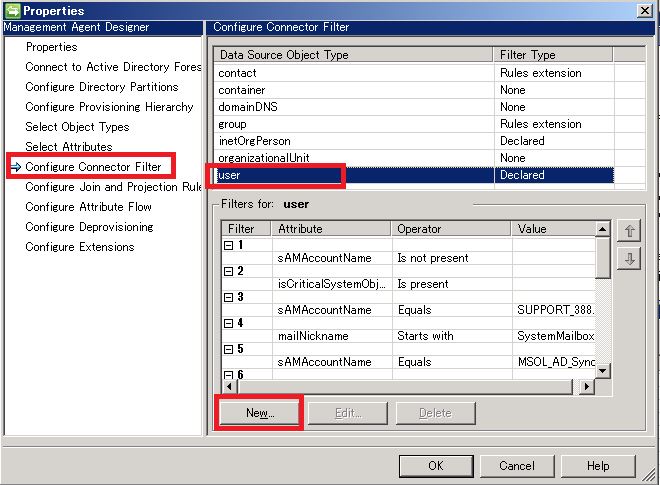

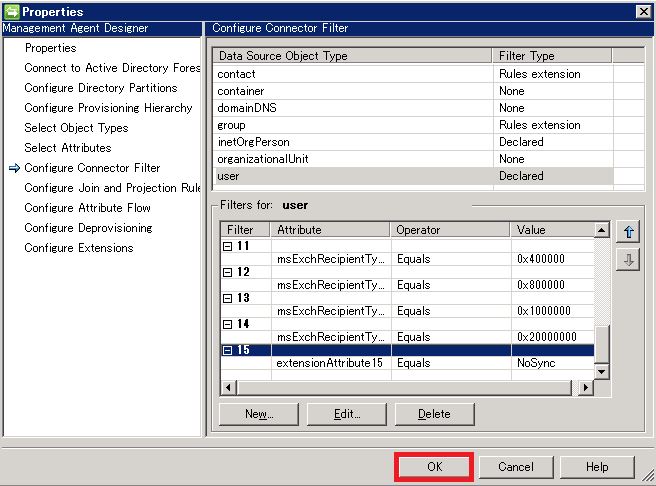

- 「Configure Connector Filter」をクリックする

- Data Source Object Typeに「user」を選択して「New」をクリックする

- Data source attributeに「extensionAttribute15」、Operatorに「Equals」、Valueに「NoSync」を入力し、「Add Condition」「OK」の順にクリックする

- Configure Connector Filterの画面でOKをクリックする

- SourceADを右クリックして「Run」「Full Import Full Sync」を選択する

この辺りの概要については、ILM 2007 を使用して Active Directory ユーザーを管理する などのTechnet記事などに紹介がありますので、それぞれの項目についてもう少し理解をしたい場合には参考になさってください。